Questões de Noções de Informática - Segurança da Informação para Concurso

Foram encontradas 5.128 questões

( ) Recomenda-se colocar na nuvem todos os arquivos contendo dados confidenciais ou que sejam considerados privados.

( ) Desconfiar de links ou pedidos de pagamentos recebidos via mensagens eletrônicas, mesmo que vindos de pessoas conhecidas.

( ) Ao acessar sites, recomenda-se limitar a coleta de dados por cookies e limpar frequentemente o histórico de navegação.

( ) Para maior segurança dos dados, recomenda-se, periodicamente, fazer apenas backups on-line, evitando-se manter backups off-line.

Assinale a sequência correta.

Julgue o item, relativos a procedimentos de segurança da informação e noções de malwares.

Um e-mail de phishing geralmente parece vir de uma

organização que o usuário conhece e na qual ele confia,

como um banco ou uma instituição financeira,

solicitando que ele insira a senha de sua conta em uma

cópia falsa da página de login do site.

Julgue o item, relativos a procedimentos de segurança da informação e noções de malwares.

Os worms são malwares que comprometem sistemas

com o objetivo de corromper os arquivos de um

computador, tornando-os inacessíveis.

A utilização de métodos de autenticação de duplo fator (2FA) colaboram para a segurança contra acessos não autorizados, mas não reduzem o risco quando a senha do usuário é comprometida.

Julgue o item, relativo ao procedimento de backup, a noções de malwares e a aplicativos de segurança.

Os softwares antivírus utilizam técnicas de heurística e

listas de definições para detecção de malwares. Nesse

contexto, a utilização de técnicas de heurística dispensa

a necessidade de atualização frequente das definições

de vírus.

Julgue o item, relativo ao procedimento de backup, a noções de malwares e a aplicativos de segurança.

Considera-se uma boa prática a realização de backups

periódicos de servidores, de sistemas, de dados e de

infraestruturas, bem como a realização de testes de

restauração. Essa prática possibilita que a organização

tenha meios para restaurar o ambiente em casos de

infecção por ransomware.

Julgue o item, relativo ao procedimento de backup, a noções de malwares e a aplicativos de segurança.

Uma técnica comum de smishing consiste em enviar

para um telefone celular um SMS que contém um link

clicável ou um número de telefone de retorno.

( ) O Firewall não é mais do que um programa antivírus contido em um hardware.

( ) Os programas antivírus conseguem proteger ataques de vírus mas não de malwares.

( ) A informação que é recebida através da internet é filtrada pelo Firewall.

Assinale a alternativa que apresenta a sequência correta de cima para baixo.

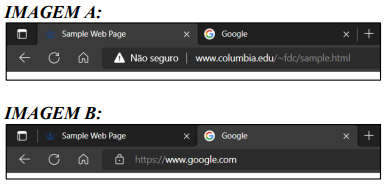

A partir das imagens acima, assinale a alternativa CORRETA.

Uma das características que diferenciam os worms dos vírus é a forma de propagação: enquanto os vírus incluem cópias de si mesmos em outros arquivos de um computador, os worms visam à autopropagação em uma rede de computadores.

Keylogger é um tipo de spyware que realiza a captura da tela e da posição do mouse de um computador infectado, para envio posterior ao atacante.

Os malwares, cujo termo é proveniente de “Malicious Software” (software malicioso), são ameaças virtuais desenvolvidas com o intuito de executar atividades maliciosas em computadores e smartphones.

O malware que se caracteriza por manipular o tráfego de um site legítimo para direcionar usuários para sites falsos por meio da técnica de envenenamento do cache DNS é o: