Questões de Concurso

Comentadas sobre segurança da informação em noções de informática

Foram encontradas 5.409 questões

Associe corretamente a coluna da esquerda à da direita.

1. Spyware

2. Vírus

3. Cavalo de Troia

( ) É um programa ou parte de um programa de computador, normalmente malicioso, que se propaga inserindo cópias de si mesmo e se tornando parte de outros programas e arquivos.

( ) É um programa que, além de executar as funções para as quais foi aparentemente projetado, também executa outras funções, normalmente maliciosas, e sem o conhecimento do usuário.

( ) É um programa projetado para monitorar as atividades de um sistema e enviar as informações coletadas para terceiros de forma a comprometer a privacidade do usuário e a segurança do computador.

A sequência correta de preenchimento dos parênteses, de cima para baixo, é

Computadores infectados por botnets podem ser controlados remotamente bem como podem atacar outros computadores sem que os usuários percebam.

Esse aspecto é denominado:

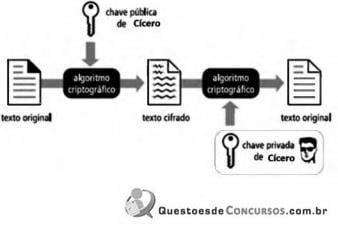

O tipo apresentado utiliza duas chaves distintas: uma pública, que pode ser livremente divulgada, e uma privada, que deve ser mantida em segredo por seu dono. Quando uma informação é codificada com uma das chaves, somente a outra chave do par pode decodificá-la. Exemplos desse método criptográfico são RSA, DSA, ECC e Diffie-Hellman.

Esse tipo é conhecido como criptografia: