Questões de Concurso

Comentadas sobre segurança da informação em noções de informática

Foram encontradas 5.128 questões

Certificados de segurança ou certificados digitais, nos quais uma autoridade certificadora (Certificate Authority) valida a identidade do usuário, são arquivos de dados usados para se determinarem a identidade de pessoas e de ativos eletrônicos, a fim de se protegerem transações online.

A segurança das redes sem fio Wi-Fi que usam o protocolo WEP (Wired Equivalent Privacy) foi melhorada através do padrão Wi-Fi protected Access 2 (WP2), o qual utiliza chaves criptografadas mais longas para se prevenir a descoberta dessas chaves.

A técnica de filtragem de pacotes, principal mecanismo de segurança utilizado pelos servidores Web, atua examinando os cabeçalhos dos pacotes de dados que trafegam entre a rede confiável e a Internet.

Worms são programas de software mal-intencionados que incluem uma variedade de ameaças, tais como vírus de computador, podcasts e cavalos de Tróia.

O compartilhamento de arquivos através das redes P2P (Peer-to-Peer) como o BitTorrent podem transmitir software malicioso ou expor a estranhos as informações de computadores individuais e corporativos.

I. considera que mensagens vindas de conhecidos nem sempre são confiáveis, verificando se contêm vírus antes de abri- las.

II. mantém habilitada a autoexecução de mídias removíveis.

III. mantém habilitada, no programa leitor de e-mails, a autoexecução de arquivos anexados.

IV. configura seu antimalware para verificar apenas os formatos de arquivo executáveis (.exe).

Podem comprometer a segurança do computador as ações contidas SOMENTE em

Associe corretamente a coluna da esquerda à da direita.

1. Spyware

2. Vírus

3. Cavalo de Troia

( ) É um programa ou parte de um programa de computador, normalmente malicioso, que se propaga inserindo cópias de si mesmo e se tornando parte de outros programas e arquivos.

( ) É um programa que, além de executar as funções para as quais foi aparentemente projetado, também executa outras funções, normalmente maliciosas, e sem o conhecimento do usuário.

( ) É um programa projetado para monitorar as atividades de um sistema e enviar as informações coletadas para terceiros de forma a comprometer a privacidade do usuário e a segurança do computador.

A sequência correta de preenchimento dos parênteses, de cima para baixo, é

Computadores infectados por botnets podem ser controlados remotamente bem como podem atacar outros computadores sem que os usuários percebam.

Os procedimentos de segurança das redes sem fio são muito maleáveis, dado o uso desse tipo de rede evitar, por si só, a ocorrência de contaminações por vírus.

Esse aspecto é denominado:

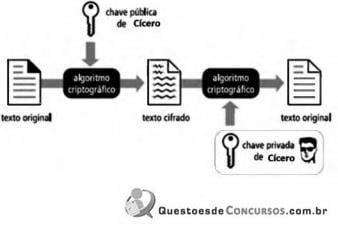

O tipo apresentado utiliza duas chaves distintas: uma pública, que pode ser livremente divulgada, e uma privada, que deve ser mantida em segredo por seu dono. Quando uma informação é codificada com uma das chaves, somente a outra chave do par pode decodificá-la. Exemplos desse método criptográfico são RSA, DSA, ECC e Diffie-Hellman.

Esse tipo é conhecido como criptografia: