Questões de Concurso

Comentadas sobre segurança da informação em noções de informática

Foram encontradas 5.128 questões

Assinale a alternativa que completa CORRETAMENTE a lacuna.

A. É um tipo de programa malicioso que permite o retorno de um invasor a um computador comprometido, por meio da inclusão de serviços criados ou modificados para esse fim. Normalmente esse programa é colocado de forma a não a ser notado.

B. Tipo de programa malicioso que, além de incluir funcionalidades de worms, dispõe de mecanismos de comunicação com o invasor que permitem que ele seja controlado remotamente. O processo de infecção e propagação é similar ao do worm, ou seja, é capaz de se propagar automaticamente, explorando vulnerabilidades existentes em programas instalados em computadores.

Os tipos de malware descritos em A e B são, respectivamente:

Isso significa que

Para evitar o acesso indevido ao conteúdo desse arquivo, é necessário que esse funcionário

Esse pedido tem como objetivo específico a(o)

(1) Planilha Eletrônica

(2) Editor de Textos

(3) Intranet

(4) Internet

(5) Backup ou cópia de segurança

( ) sistema global de redes de computadores interligadas que utilizam o conjunto de protocolos padrão da internet (TCP/IP) para servir vários bilhões de usuários no mundo inteiro.

( ) tipo de programa de computador que utiliza tabelas para realização de cálculos ou apresentação de dados.

( ) tipo de programa de computador de edição de arquivos/ficheiros de texto

( ) rede de computadores privada que assenta sobre a suite de protocolos da Internet, porém, de uso exclusivo de um determinado local, como, por exemplo, a rede de uma empresa, que só pode ser acedida pelos seus utilizadores ou colaboradores internos.

( ) cópia de dados de um dispositivo de armazenamento a outro para que possam ser restaurados em caso da perda dos dados originais, o que pode envolver apagamentos acidentais ou corrupção de dados.

Assinale a alternativa que contém a sequência CORRETA.

I. É um programa ou parte de um programa de computador, normalmente malicioso, que se propaga inserindo cópias de si mesmo e se tornando parte de outros programas e arquivos. Para que possa se tornar ativo e dar continuidade ao processo de infecção, esse programa depende da execução do programa ou arquivo hospedeiro, ou seja, para que o seu computador seja infectado é preciso que um programa já infectado seja executado.

II. É um programa capaz de se propagar automaticamente pelas redes, enviando cópias de si mesmo de computador para computador. Não se propaga por meio da inclusão de cópias de si mesmo em outros programas ou arquivos, mas sim pela execução direta de suas cópias ou pela exploração automática de vulnerabilidades existentes em programas instalados em computadores.

As definições I e II são, respectivamente, de:

I. O acesso de leitura ao disco rígido se torna contínuo e muito frequente, mesmo quando ocorrem as seguintes situações: (1) o usuário já fechou todos os aplicativo que são possíveis de serem encerrados, como editores de texto, planilhas eletrônicas, navegadores, aplicativos de vídeo e som, programa de e-mail, etc.; (2) a ferramenta antimalware não se encontra executando nenhuma ação ou varredura no computador; (3) não está sendo executado nenhum mecanismo de swapping no computador.

II. As atualizações do sistema operacional ou do antimalware não podem ser aplicadas, mesmo não havendo um motivo técnico que justifique tal fato, como, por exemplo, falta de espaço em disco rígido, falta de memória principal, sobrecarga do processador, execução de outros sistemas informatizados, aplicativos ou programas, etc.

III. As janelas de pop-up aparecem de forma inesperada e sem a realização de nenhuma ação do usuário.

Quais estão corretas?

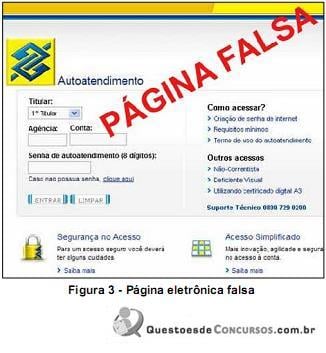

Um determinado usuário recebeu um e-mail falso, aparentemente proveniente de um Banco comercial. O conteúdo desse e-mail o induziu a clicar em um link, fazendo com que fosse mostrada a página eletrônica da Figura 3, que é falsa. Caso esse usuário insira os seus dados financeiros nessa página eletrônica e os envie, os seus dados pessoais serão enviados a um golpista, que poderá fazer uso criminoso desses dados. Nesse caso, esse tipo de golpe na Internet é chamado de:

I. Preservação da confidencialidade.

II. Preservação da integridade.

III. Preservação a disponibilidade.

IV. Não repúdio.

Quais estão corretas?

"proteção dos sistemas de informação contra a negação de serviço a usuários autorizados, assim como contra a intrusão, e a modificação desautorizada de dados ou informações, armazenados, em processamento ou em trânsito, abrangendo, inclusive, a segurança dos recursos humanos, da documentação e do material, das áreas e instalações das comunicações e computacional, assim como as destinadas a prevenir, detectar, deter e documentar eventuais ameaças a seu desenvolvimento". Nesse caso, o texto apresentado acima conceitua a:

I. O uso de antivírus sozinho não é capaz de evitar o roubo de informações de um computador.

II. Uma assinatura digital é um conjunto de dados criptografados associados a um documento, de forma a garantir a integridade e autenticidade deste.

III. A utilização de Firewalls não protege uma rede de computadores de uma infecção por vírus que podem comprometer dados críticos.

Está correto o que se afirma em: