Questões de Concurso

Comentadas sobre segurança da informação em noções de informática

Foram encontradas 5.236 questões

Dado os três conceitos técnicos abaixo, assinale a alternativa que corresponda, respectivamente, a cada um desses conceitos especificamente.

1. Vírus que cria cópias em outras unidades ou nos computadores de uma rede para executar ações maliciosas.

2. Esse malware é como uma porta criada a partir de um programa cuja instalação não foi autorizada pelo usuário, que explora as vulnerabilidades ali existentes e permite que terceiros tenham acesso à máquina.

3. Método que tenta "pescar" vítimas para que cliquem em links ou baixem arquivos com o objetivo de adquirir informações pessoais.

Julgue o item que se segue, em relação a vírus e procedimentos de backup.

Um software malicioso tem a capacidade de infectar

o computador e executar nele ações que prejudiquem seu

funcionamento, como apagar arquivos pessoais ou instalar

outros tipos de vírus.

Julgue o item que se segue, em relação a vírus e procedimentos de backup.

O backup pode ser utilizado tanto para criar cópias de

segurança de arquivos quanto para arquivar documentos que

não são necessários no dia a dia do usuário.

Pharming é o ataque em que são alteradas as informações de endereço armazenadas pelos provedores de serviço de Internet para agilizar a navegação web, com o objetivo de redirecionar o usuário para uma página web falsa.

Com relação aos conceitos de redes de computadores, aos conceitos de organização e de gerenciamento de programas e aos procedimentos de segurança da informação, julgue o item.

A segurança plena das informações em um computador

garante-se pela utilização de softwares proprietários;

portanto, o usuário jamais deve instalar softwares

gratuitos em seu computador.

Com relação aos conceitos de redes de computadores, aos conceitos de organização e de gerenciamento de programas e aos procedimentos de segurança da informação, julgue o item.

Um dos cuidados que podem ser tomados para proteger

as informações é, ao adquirir um computador

pré-instalado, certificar-se de que os programas são

originais.

A maior vantagem de utilizar um firewall no computador é que seu funcionamento não prejudica o desempenho de outros programas; assim, utilizando-se um firewall, a navegação e o acesso a sites jamais ficam lentos.

Acerca dos conceitos de redes de computadores, do programa de navegação Google Chrome, em sua versão mais recente, e dos procedimentos de segurança da informação, julgue o item.

Quando não há controles mínimos de segurança da informação implementados nas organizações, pode ocorrer, sem que

elas percebam, vazamento de informação, inclusive pelos seus próprios funcionários.

Acerca dos conceitos de redes de computadores, do programa de navegação Google Chrome, em sua versão mais recente, e dos procedimentos de segurança da informação, julgue o item.

Independentemente do tipo de negócio e do tamanho das organizações, todas elas devem definir a mesma estrutura para

proteção da informação, uma vez que a informação é seu ativo mais importante.

Mesmo que use o computador de um terceiro para navegar na Internet, o usuário deve permitir que suas senhas sejam memorizadas pelo navegador web, uma vez que esses programas possuem mecanismos totalmente seguros para garantir a segurança das informações.

Sniffing é uma técnica que consiste em alterar campos do cabeçalho de um e-mail, de forma a aparentar que ele foi enviado de determinada origem quando, na verdade, foi enviado de outra.

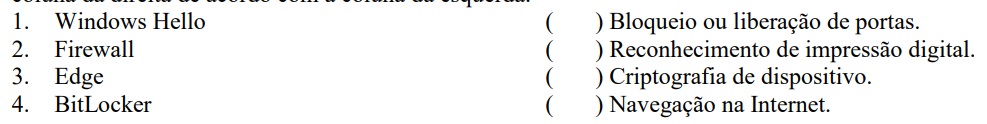

Marque a sequência correta.

Em uma rede local, um vírus pode prejudicar a conexão com a Internet.