Questões de Concurso

Sobre segurança da informação em noções de informática

Foram encontradas 5.546 questões

Considere as informações abaixo.

Nesse tipo de ataque, websites fraudulentos são usados para roubar informações pessoais. Normalmente, os usuários são redirecionados a websites falsos onde um código malicioso é obtido por download e usado para a coleta de informações sigilosas.

O tipo de ataque definido no texto é conhecido como phishing e uma ação correta para evitá-lo é

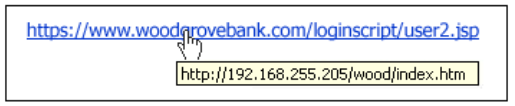

Com relação aos tipos de pragas virtuais. Ao ler seus e-mails, o usuário verificou que recebeu uma mensagem um pouco estranha, acha que pode ser um golpe que visa roubar suas informações pessoais (roubo de identidade). E mostrou o seguinte link ao técnico de laboratório:

No exemplo acima (imagem), observe que colocar (sem clicar) o ponteiro do mouse sobre o link

revela o endereço Web real, conforme exibido na caixa com o plano de fundo amarelo. Nesse

tipo de mensagem de e-mail, o destinatário é direcionado a um site fraudulento no qual são

solicitados a fornecer informações pessoais, por exemplo, o número ou a senha de uma conta.

Isso é um caso típico de:

Qual é esse golpe?

Os programas antimalware, apesar da grande quantidade de funcionalidades, não são capazes de impedir que um atacante tente explorar, pela rede, alguma vulnerabilidade existente no computador e nem evitar o acesso não autorizado, caso haja algum backdoor nele instalado. Devido a isto, além da instalação do antimalware, é necessário que também seja utilizado outro mecanismo de segurança. Quando bem configurado, este mecanismo pode ser capaz de:

− registrar as tentativas de acesso aos serviços habilitados no computador e bloquear o envio para terceiros de informações coletadas por invasores e códigos maliciosos;

− bloquear as tentativas de invasão e de exploração de vulnerabilidades do computador e possibilitar a identificação das origens destas tentativas;

− analisar continuamente o conteúdo das conexões, filtrando diversos tipos de códigos maliciosos e barrando a comunicação entre um invasor e um código malicioso já instalado;

− evitar que um código malicioso já instalado seja capaz de se propagar, impedindo que vulnerabilidades em outros computadores sejam exploradas.

O mecanismo de segurança referenciado no texto é um

Um técnico tentou instalar uma aplicação no seu computador, mas o antivírus o impediu mostrando uma mensagem que o programa era legítimo, mas que poderia ser usado por criminosos para danificar o computador ou furtar dados pessoais. Analisando que as perdas que poderiam ser causadas pela execução do software seriam menores do que as perdas causadas pela não execução, o técnico pensou nas seguintes possibilidades para instalar e executar o software:

I. Incluir o software na lista de exclusão do antivírus, ou seja, na lista de programas que o antivírus não deverá verificar.

II. Mudar o nome do software para um nome amigável parecido com o nome recursos legítimos do sistema operacional, a fim de enganar o antivírus no momento da instalação e execução.

III. Desativar/Pausar o antivírus por um tempo determinado, ou seja, pelo tempo necessário para instalar e usar o software para o que necessita.

IV. Colocar o antivírus no modo de verificação apenas de disco rígido, de forma que ele não seja ativado quando perceber um possível malware carregado na memória.

Considerando que o técnico estava utilizando um dos principais antivírus do mercado, permitirá a instalação e execução do software APENAS o que consta em

No contexto de segurança da informação, essa é a definição de: