Questões de Concurso

Sobre segurança da informação em noções de informática

Foram encontradas 5.546 questões

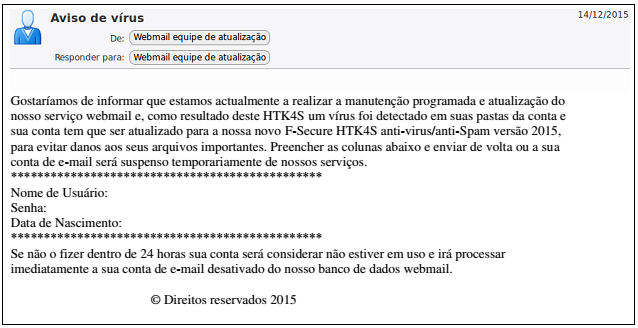

Um funcionário de uma empresa recebeu a seguinte mensagem:

Considerando o conteúdo da mensagem acima, SERÁ MAIS SEGURO o funcionário

Códigos maliciosos (malware) são programas desenvolvidos com a finalidade de agir de forma maliciosa nos computadores. Alguns dos tipos de malwares mais conhecidos são o vírus de computador, o worm, o trojan e o spyware. Esses softwares podem infectar ou comprometer um computador de diversas formas, no entanto, tomando alguns cuidados, é possível proteger o computador dessas ameaças.

Considerando as informações acima, analise as afirmativas a seguir, atribuindo V para as verdadeiras e F para as falsas:

( ) Worm é um programa de computador capaz de se propagar pelas redes, enviando cópias de si próprio para outros computadores.

( ) Spyware é um programa projetado para monitorar as atividades de um sistema e enviar as informações coletadas para terceiros.

( ) Vírus de computador é um programa ou parte de um programa, normalmente malicioso, que se propaga inserindo cópias de si mesmo e se tornando parte de outros programas e arquivos.

( ) Trojan é um programa que, além de executar as funções para as quais foi aparentemente projetado, também executa outras funções, normalmente maliciosas, e sem o conhecimento do usuário.

Assinale a sequência CORRETA:

Um usuário recebe um e-mail anônimo dizendo que o arquivo anexo, fotos.exe, contém algumas fotos antigas desse mesmo usuário. Este usuário então clica no arquivo anexo, mas nada acontece.

Sobre as razões que podem explicar esse fato, analise as afirmativas a seguir.

I. O computador do usuário não tem software instalado para a visualização de fotografias.

II. O arquivo anexo era provavelmente algum tipo de vírus que infectou a máquina do usuário.

III. O servidor de e-mails não conseguiu executar o arquivo anexo.

Está correto o que se afirma em

Uma frequente fraude on-line tenta fazer com que os usuários revelem informações pessoais ou financeiras, por meio de uma mensagem de e-mail ou de um sítio web.

Os usuários, em uma mensagem de e-mail, são direcionados para um sítio web que se faz passar por uma entidade de confiança do usuário, em que eles são solicitados a fornecer informações pessoais, como um número de conta ou senha. Essas informações são então utilizadas em roubos de identidade.

Esse tipo de fraude on-line é conhecido como

Preencha a lacuna e assinale a alternativa correta.

Um(a) ____________________ se usado(a) de forma maliciosa e instalado(a) pode permitir estabelecer conexões cifradas com sites fraudulentos, sem que o navegador emita alertas indicativos de risco.

Códigos maliciosos (malwares) são programas especificamente desenvolvidos para executar ações danosas e atividades maliciosas em um computador.

O programa que permite o retorno de um invasor a um computador comprometido, por meio da inclusão de serviços criados ou modificados para este fim é conhecido como:

A coluna da esquerda apresenta termos relacionados a e-mail e a da direita, a caracterização de cada termo. Numere a coluna da direita de acordo com a da esquerda.

1 - Endereço

2 - Spam

3 - Filtros

4 - Mail server

( ) Mensagem indesejada que pode sobrecarregar a caixa postal.

( ) Coleta e armazena as mensagens em uma caixa postal.

( ) Consiste no nome do usuário seguido pelo símbolo @ e, por fim, o nome do domínio do servidor de correio.

( ) Pode dirigir as mensagens que chegam para pastas específicas.

A respeito da Internet e de seus conceitos de segurança, analise as afirmativas a seguir.

I - Applets Java são pequenos programas que podem ser embutidos em uma página Web e executados quando um navegador carrega essa página.

II - Ao usar navegadores Web, a liberação dos cookies garante maior segurança e privacidade ao se preencher dados em formulários Web.

III - Os protocolos HTTPS, SSL e TLS são utilizados para assegurar a confidencialidade e a integridade das informações na Internet.

Está correto o que se afirma em

Considere que na rotina de um dia de trabalho, solicitou-se a um Técnico de Informática realizar as seguintes atividades:

1. ativar o firewall de um computador com o sistema operacional Windows 7, em português.

2. abrir uma porta no firewall do servidor para um programa instalado, com o sistema operacional Windows Server 2012, em português.

Em condições ideais, o Técnico, para realizar a atividade