Questões de Concurso

Sobre segurança da informação em noções de informática

Foram encontradas 5.547 questões

I. Desabilitar a opção que abre automaticamente arquivos anexos a e-mails, caso exista essa opção no programa leitor de e-mail.

II. Usar apenas programas leitores de e-mail que contenham antivírus embutido em seu núcleo, como o Microsoft Outlook.

III. Passar antivírus antes de abrir arquivos anexos a e-mails, mesmo que tenham vindo de pessoas conhecidas.

IV. Habilitar no programa leitor de e-mail a opção que exclui automaticamente mensagens que contenham arquivos anexos.

Para evitar a ação de malwares como o ILOVEYOU, de forma eficiente e sem perdas, são corretos somente os itens:

Um problema de segurança em seu computador pode torná-lo indisponível e colocar em risco a confidencialidade e a integridade dos dados nele armazenados. Além disso, ao ser comprometido, seu computador pode ser usado para a prática de atividades maliciosas como, por exemplo, servir de repositório para dados fraudulentos, lançar ataques contra outros computadores (e assim esconder a real identidade e localização do atacante), propagar códigos maliciosos e disseminar spam.

Para um uso seguro da Internet, um usuário deve seguir qual recomendação?

Analise as questões seguintes no que diz respeito à certificado digital e assinale a alternativa correta.

I- É uma assinatura com validade jurídica que garante proteção às transações eletrônicas e outro serviço via internet, permitindo que pessoas e empresas se identifiquem e assinem digitalmente de qualquer lugar do mundo com mais segurança e agilidade.

II- A internet permite que indivíduos, empresas, governos e outras instituições realizem uma série de procedimentos e transações eletrônicas de maneira rápida e precisa. Graças a isso, é possível fechar negócios, emitir ou receber documentos, acessar ou disponibilizar informações sigilosas, diminuir processos burocráticos, entre outros, tudo de modo on-line.

III- É um tipo de tecnologia de identificação que permite que transações eletrônicas dos mais diversos tipos sejam realizadas considerando os aspectos da integridade, autenticidade e confidencialidade, de forma a evitar que adulterações, interceptações de informações privadas ou outros tipos de ações indevidas ocorram.

A tríade CIA (Confidentiality, Integrity and Availability) - Confidencialidade, Integridade e Disponibilidade - representa os principais atributos que, atualmente, orientam a análise, o planejamento e a implementação da segurança para um determinado grupo de informações que se deseja proteger. Dessa forma, analise as seguintes afirmações:

I - Confidencialidade - propriedade que limita o acesso à informação tão somente às entidades legítimas, ou seja, àquelas autorizadas pelo proprietário da informação.

II - Integridade - propriedade que garante que a informação manipulada mantenha todas as características originais estabelecidas pelo proprietário da informação, incluindo controle de mudanças e garantia do seu ciclo de vida (Corrente, intermediária e permanente).

III - Disponibilidade - propriedade que garante que a informação esteja sempre disponível para o uso legítimo, ou seja, por aqueles usuários autorizados pelo proprietário da informação.

Assinale a alternativa correta:

Analise as seguintes sentenças e marque a alternativa correta:

I – O gateway restringe e controla o fluxo de tráfego de dados entre redes, mais comumente entre uma rede empresarial interna e a internet.

II – Nenhum servidor interno é acessado diretamente de uma rede externa, mas todo servidor externo é cessado diretamente a partir da rede interna.

III – Worms são programas que aproveitam falhas do sistema para se propagar e se replicar, contaminando os arquivos do sistema.

IV – Hacker é o indivíduo com conhecimentos elevados de computação e segurança, que os utiliza para

fins criminosos, destruição de dados ou interrupção de sistema.

Marque V (verdadeiro) ou F (falso) para as sentenças referentes à atividade de backup e assinale a alternativa que apresenta a sequência correta, de cima para baixo:

( ) A redução no desempenho do servidor e a não atualização dos documentos em uso são desvantagens do backup on line.

( ) O backup total sintético consiste na cópia de todos os dados que foram alterados desde o último backup total, resultando em vários arquivos de segurança dos dados.

( ) Em um serviço de backup, algumas questões devem ser consideradas, tais como: quais dados devem ser protegidos; se os dados são estruturados, semi-estruturados ou não-estruturados; os tipos de mídias que serão utilizados; quando e como podem ser feitos os backups.

( ) O processo de backup utiliza a cópia de segurança para restaurar um sistema ao seu estado anterior.

( ) A importância do backup independe da importância dos dados e, o tipo de backup a ser aplicado depende das características dos sistemas.

( ) As cópias auxiliares são geradas mais rapidamente que os backups reais, porém não podem ser replicadas em vários locais diferentes.

Qual é a suposta recomendação que está equivocada?

Esse tipo de programa malicioso é conhecido como

A Internet já está presente no cotidiano de grande parte da população e, provavelmente para essas pessoas, seria muito difícil imaginar como seria a vida sem poder usufruir das diversas facilidades e oportunidades trazidas por esta tecnologia. […] Aproveitar esses benefícios de forma segura, entretanto, requer que alguns cuidados sejam tomados […].

Disponível em: <http://cartilha.cert.br/livro/>. Acesso em: 04 abr. 2016.

Ana Maria, servidora recém-empossada, resolveu seguir a recomendação expressa no texto. Para tanto, instalou ou fez uso de(o): Desfragmentador de disco, Firewall, Windows Update e Proteção contra vírus. Dentre as soluções usadas por Ana Maria, qual não melhora a segurança do Windows 7?

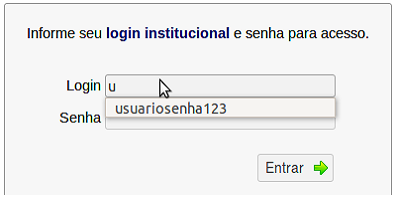

Você estava navegando na Internet no seu navegador Mozilla Firefox 44.0.2, no Windows 7, e ao acessar um sistema Web, na página de autenticação do sistema, sem querer você escreveu, na frente do usuário, sua senha no campo de usuário (login) e submeteu o formulário de autenticação. Logicamente, a autenticação falhou, mas agora ao tentar digitar corretamente seu usuário, você percebeu que, no campo de usuário (login), aparece sua senha memorizada nesse campo, conforme exemplificado pela figura a seguir.

Qual sequência você deve seguir para que essa senha não apareça mais memorizada nesse campo?

Considere, por hipótese, que a Eletrosul deseja aumentar a segurança das informações utilizando registros das atividades de seus colaboradores. A partir da análise destes registros armazenados em arquivo ou em base de dados, a empresa pode ser capaz de:

− detectar o uso indevido de computadores, como um usuário tentando acessar arquivos de outros usuários, ou alterar arquivos do sistema;

− detectar um ataque, como de força bruta, ou a exploração de alguma vulnerabilidade;

− rastrear ou auditar as ações executadas por um usuário no seu computador, como programas utilizados, comandos executados e tempo de uso do sistema;

− detectar problemas de hardware ou nos programas e serviços instalados no computador.

Estes registros são denominados