Questões de Concurso

Sobre segurança da informação em noções de informática

Foram encontradas 5.552 questões

Os escriturários de uma agência foram chamados para uma reunião com um profissional da área de segurança da informação de um banco. O objetivo dessa reunião era informá-los de que houve uma falha nos procedimentos de segurança da rede de computadores da agência, o que permitiu a propagação de um programa malicioso bastante perigoso.

Durante a reunião, o profissional de segurança disse que o programa em questão permite monitorar a movimentação do mouse por sobre a tela de uma aplicação bancária, com o objetivo de descobrir a senha digitada por um usuário que esteja usando um teclado virtual.

Ele completou sua explanação dizendo que esse tipo de código malicioso é chamado de

Pode-se concluir corretamente que:

I – Um spyware é um programa que, uma vez instalado no computador, protege os dados contra ataques de vírus;

II – Um arquivo com extensão .exe, recebido por e-mail ou baixado da Internet, pode conter algum tipo de vírus;

III – Um worm é um tipo de programa que alerta o usuário quando algum vírus é instalado em seu computador;

Estão corretas as assertivas:

I – Se você estiver executando uma combinação dos backups normal e diferencial, a restauração de arquivos e pastas exigirá o último backup normal e o último backup diferencial;

II - Se você utilizar uma combinação dos backups normal e incremental, precisará do último backup normal e de todos os conjuntos de backups incrementais para restaurar os dados;

III - Um backup normal copia todos os arquivos selecionados, mas não os marca como arquivos que passaram por backup (ou seja, o atributo de arquivo não é desmarcado);

Estão corretas as assertivas:

I – Word 2010

II – Excel 2010

III – PowerPoint 2010

Dentre os aplicativos listados acima, podem ser infectados por um vírus de macro os aplicativos listados em:

I – Um usuário pode utilizar a chave pública de um certificado para criar uma mensagem criptografada, que por sua vez poderá ser descriptografada usando a chave privada correspondente, que permanece em segredo com o destinatário;

II – Uma assinatura digital tem por objetivo garantir o sigilo de um documento assinado por ela;

III – A criptografia de chaves pública e privada é denominada criptografia simétrica; Estão corretas as assertivas:

Malwares do tipo rootkit são difíceis de ser detectados por antivírus ou outros softwares de segurança; além disso, eles usam técnicas avançadas para infiltrar programas em processos ativos na memória do computador.

( ) No backup incrementai, somente os arquivos novos ou modificados desde o último backup completo (full) são transmitidos. Neste modelo, o espaço ocupado com o armazenamento dos arquivos é maior, e o tempo para restauração dos dados é menor.

( ) No backup diferencial, somente os arquivos novos ou modificados desde a última execução do backup são transmitidos. Neste modelo, o espaço ocupado com o armazenamento dos arquivos é menor, e o tempo para restauração dos dados é maior.

I- As atualizações do Windows não são críticas à segurança e à confiabilidade do computador. Elas oferecem versões mais recentes dos softwares que acompanham o Windows como o Paint e o Wordpad.

II- Um firewall ajuda a proteger seu computador de hackers que podem tentar excluir informações, causar uma pane em seu computador ou, até mesmo, roubar senhas ou números de cartões de crédito.

III- A Microsoft recomenda que o software antivírus seja instalado e atualizado anualmente, para seja mantida sempre a versão mais recente do produto.

IV- Vírus e spyware são tipos de software mal-intencionados que podem ser combatidos através de softwares especializados como antivírus.

Assinale a alternativa que contempla todas as afirmações corretas.

Se esse analista utilizar dois discos externos, DE1 e DE2, para realizar backups de seus dados, de forma que DE1 contenha todos os dados e DE2 seja utilizado com o recurso de deduplicação, ele conseguirá recuperar todos os seus dados a partir de DE2 caso os dados em DE1 sejam perdidos.

Uma forma de permitir essa proteção é através da

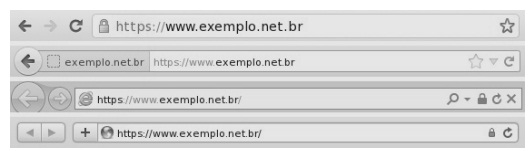

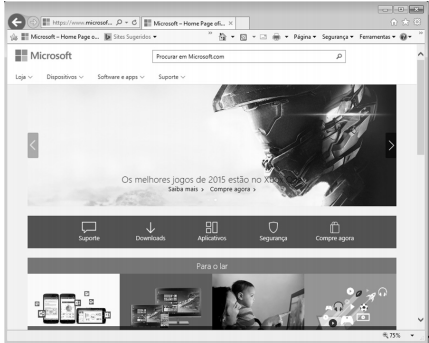

A respeito da figura acima apresentada, do Internet Explorer 11 e de segurança da informação, julgue o item a seguir.