Questões de Concurso

Sobre segurança da informação em noções de informática

Foram encontradas 5.554 questões

I. Worm (Verme) é um programa semelhante a um vírus, que pode se replicar e danificar arquivos no computador.

II. Trojan Horse (Cavalo de Tróia) é um tipo de vírus que se replica e danifica a CPU (Central Processing Unit) do computador.

III. Programas anti-spyware são aplicativos que infectam o computador com programas espiões.

verifica-se que está(ão) correta(s)

considere os dados abaixo.

A Diretoria de um certo órgão público determinou a

execução das seguintes tarefas:

, a preocupação da direção da empresa mostra a necessidade de

, a preocupação da direção da empresa mostra a necessidade de considere os dados abaixo.

A Diretoria de um certo órgão público determinou a

execução das seguintes tarefas:

, uma das medidas eficazes, pertinentes e coerentes é

, uma das medidas eficazes, pertinentes e coerentes éjulgue os itens a seguir.

comunicação, julgue os itens subsequentes.

comunicação, julgue os itens subsequentes.

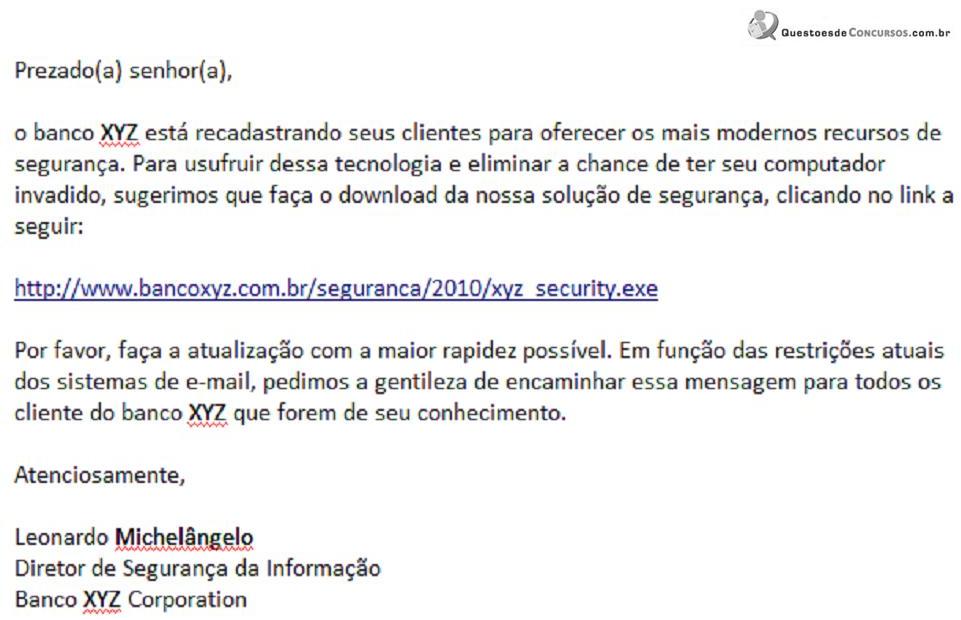

Com base nos conceitos de segurança da informação, assinale a alternativa que indica o procedimento correto a ser realizado:

itens.