Questões de Noções de Informática - Software para Concurso

Foram encontradas 2.344 questões

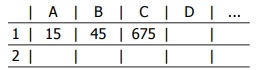

Considere uma planilha eletrônica com os seguintes campos preenchidos:

Observe que “C1” contém a multiplicação

de 15*45. Considere as seguintes opções para

se preencher essa célula:

Sobre a indexação exaustiva, é CORRETO afirmar:

Preencha as lacunas abaixo e, em seguida, assinale a alternativa correta.

O ___________ faz parte do pacote _________, uma suíte de produtos que combina diversos tipos de _________para a criação de documentos, ____________________ e para o gerenciamento de e-mails

Na Orientação a Objetos (OO) uma característica utilizada por classes, objetos, métodos e outros são os modificadores de acesso. Sobre o assunto, informe se é (V) verdadeiro ou (F) falso o que se afirma a seguir:

( ) O modificador de acesso PRIVATE é mais leniente que o PROTECTED.

( ) Uma classe publica que possui atributos privados e métodos privados não é visível para classes de fora de seu pacote.

( ) Podemos utilizar os modificadores de acesso para que apenas algumas das classes de um pacote possam ter acesso a uma classe em particular em um outro determinado pacote.

( ) Podemos utilizar os modificadores de acesso para permitir acesso de leitura a todos os métodos, mas não as variáveis de instância.

( ) Podemos utilizar os modificadores de acesso para restringir o acesso de leitura a todas as classes que comecem com uma determinada sequência ou palavra, por exemplo, restringir o acesso as classes que possuem a palavra UTIL.

A sequência correta de cima para baixo é:

Assinale a alternativa INCORRETA sobre qualidade de software:

Um aspecto tratado pela Engenharia de Software são as atividades realizadas na fase de projetos, nas quais existe uma ordenação para que o mesmo seja realizado de forma eficaz e eficiente segundo seus preceitos. Qual alternativa apresenta a melhor forma de projetar um software?

Existem diversas formas de representar as questões relativas à construção de um Software e uma delas são os diagramas de Implantação. Em relação ao diagrama de casos de uso, pode-se afirmar:

Analise o código a seguir escrito na linguagem PHP. Considere que o código será executado em um ambiente onde a versão 7.0.11 do PHP se encontra devidamente instalado.

<?php

$i = true;

$a1 = array('@rgent!n','Br@s!l','lem@nh@');

$a2 = implode("@",$a1);

$a3 = explode("!",$a2);

echo $a3[$i];

?>

Após executar o código mostrado, o resultado exibido na página ser :

Considere o método Java mostrado a seguir.

public static void ordenar(int[] vetor){

for(int i = 0; i < vetor.length-1; i++) {

int menor = i;

for(int j = i+1; j < vetor.length; j++){

if(vetor[j] < menor)

menor = j;

}

int tmp = vetor[i];

vetor[i] = vetor[menor];

vetor[menor] = tmp;

}

}

O código apresentado implementa um método de ordenação conhecido como:

Considere o código em Java mostrado a seguir.

public class SuperClasseX {

protected int numero;

public SuperClasseX(int numero) {

this.numero = numero;

}

}

class ClasseX extends SuperClasseX {

public ClasseX(int numero) {

super(numero);

}

public int operacaoX(int x) {

if(x == 0)

return 1;

else

return numero * x + operacao(x-1);

}

}

O método operacaoX presente na classe ClasseX utiliza um conceito de programação conhecido como:

Através do uso de CSS podemos mudar o comportamento visual dos componentes em uma página HTML. Dado o código do arquivo foo.html a seguir, o qual é aberto no navegador Chrome versão 48:

<html>

<head>

<style type="text/css">

</style>

</head>

<body >

<div class="d" id="e">

<p class="a" id="q"> Foo1 </p>

<p class="s" id="w"> Foo2 </p>

</div>

</body>

</html>

Assinale a opção que apresenta o código CSS necessário a ser incluído na tag “style”, para que APENAS o texto “Foo2” tenha o seu tamanho reduzido para 6 pontos.

ATENÇÃO Responda às três próximas questões tendo por referência a Instrução Normativa MPOG/SLTI de 04 de setembro de 2014.

“Em conformidade com o Capítulo I – art. 2º, considera-se (1) Modelo de ____________: contém a definição de mecanismos necessários à gestão e fiscalização da Solução de TI, objetivando minimizar os riscos de falha no fornecimento da Solução, por meio da definição de controles adequados para os principais elementos que a compõe, levando-se em consideração ferramentas, computacionais ou não, processo e recursos materiais e humanos disponíveis. (2) Plano ____________de Tecnologia da Informação: instrumento de diagnóstico, planejamento e gestão de recursos e processos de TI que visa atender às necessidades tecnológicas de um órgão ou entidade para um determinado período. (3) Termo de Recebimento ____________: é a declaração formal de que os serviços foram prestados ou os bens foram entregues, para posterior análise das conformidades de qualidade baseadas nos Critérios de Aceitação;.”

Assinale a alternativa cujos nomes completam corretamente as lacunas do fragmento acima.

Relacione a Coluna 1 (Definição) com a Coluna 2 (terminologia) . e marque a alternativa correta:

Coluna 1 |

Coluna 2 |

|

I- Programa que é disponibilizado para uso gratuito. II- Programas que após um período de uso ou número de utilizações, perde algumas ou todas as suas funcionalidades. III- Você pode testar o programa em sua totalidade, com todos os recursos, mas geralmente não poderá salvar ou exportar os trabalhos feitos. |

( ) freeware. ( ) shareware. ( ) triai. |

Na UML, um recurso tem por objetivo representar os subsistemas englobados por um subsistema de forma a determinar as partes que o compõem, podendo ser utilizado para demostrar a arquitetura de uma linguagem ou para definir as camadas de um software ou de um processo de desenvolvimento.

Esse recurso é denominado Diagrama de: