Questões de Concurso

Comentadas sobre acesso remoto - vpn (virtual private network), software para acesso remoto e team viwer em redes de computadores

Foram encontradas 413 questões

Sobre redes privadas virtuais, analise:

I. um pacote VPN é, para um roteador da Internet, um pacote especial;

II. em um pacote VPN, depois do cabeçalho IP, tem a presença de um cabeçalho IPsec;

III. o sistema VPN examina o destino, cifra o pacote e envia o resultado pela rede pública.

É correto o que consta em

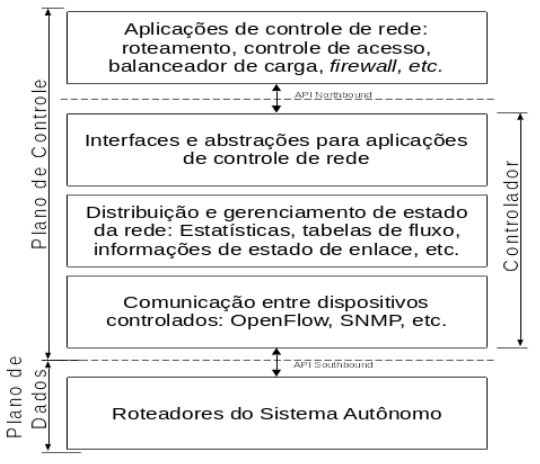

Esta arquitetura representa uma:

Nessa situação, o modelo da rede adotada é do tipo

A respeito de segurança de redes de computadores, julgue o item subsecutivo.

O uso de uma VPN é indicado para garantir

confidencialidade e integridade na transmissão dos dados

quando o meio de comunicação é considerado inseguro.

Assinale a alternativa que preenche, correta e respectivamente, as lacunas do trecho acima.

I. Uma VPN é criada estabelecendo um canal de comunicação seguro, denominado túnel, através do qual os dados passam pela internet.

II. O protocolo de segurança da internet Internet Protocol Security (IPsec) é usado para implementar um túnel seguro na VPN, proporcionando privacidade, integridade e autenticação de dados.

III. A segurança das VPNs fundamenta-se em três conceitos — autenticação de usuário, criptografia de dados e acesso controlado ao túnel.

Quais estão corretas?

( ) O protocolo Secure Shell (SSH) é comumente utilizado para acesso remoto de terminais do Linux e sua porta padrão de acesso é a 27.

( ) O protocolo Telnet permite acesso à interface gráfica de um sistema operacional remoto.

( ) O Virtual Network Computing (VNC) é um sistema de compartilhamento gráfico de desktop compatível com sistemas Windows e Linux.

( ) O Network File System (NFS) é um protocolo de sistemas de arquivos que opera unicamente em Local Area Networks (LANs).

( ) O Secure Copy Protocol (SCP) é um protocolo de transferência de arquivos baseado no Secure Shell (SSH).

I. Somente os dados são criptografados, não havendo mudança no tamanho dos pacotes. Geralmente são soluções proprietárias, desenvolvidas por fabricantes. II. Somente os dados são criptografados, podendo haver mudança no tamanho dos pacotes. É uma solução de segurança adequada, para implementações onde os dados trafegam somente entre dois nós da comunicação. III. Tanto os dados quanto o cabeçalho dos pacotes são criptografados, sendo empacotados e transmitidos segundo um novo endereçamento IP, em um túnel estabelecido entre o ponto de origem e de destino. IV. Tanto os dados quanto o cabeçalho são empacotados e transmitidos segundo um novo endereçamento IP, em um túnel estabelecido entre o ponto de origem e destino. No entanto, cabeçalho e dados são mantidos tal como gerados na origem, não garantindo a privacidade.

As quatro técnicas em I, II, III e IV são denominadas, respectivamente, modo

Analise as afirmativas abaixo sobre o protocolo de VPN IPSec.

1. É um único protocolo que implementa criptografia em redes IP.

2. Implementa tanto autenticação quanto criptografia de pacotes IP.

3. Opera na camada de aplicação em conjunto com os demais serviços de VPN.

Assinale a alternativa que indica todas as afirmativas

corretas.

1. O tráfego de interesse, em ambos os lados da VPN, está localizado atras do firewall de borda entre a rede local e a internet.

2. A VPN deve utilizar um cabeçalho de autenticação e outro para criptografia.

3. Na VPN estabelecida, todo pacote original deve ser criptografado e autenticado, e um novo cabeçalho IP e o cabeçalho IPSec devem ser adicionados.

Com base no cenário e nos requisitos apresentados acima, o tipo de VPN e os protocolos de autenticação e criptografia envolvidos, respectivamente, são modo

I. Diferentemente do que ocorre em VPNs, uma conexão DirectAccess é sempre bidirecional. II. A conexão via DirectAccess de dispositivos Windows à rede corporativa é, da mesma forma que em VPNs, iniciada pelo usuário do dispositivo, mesmo quando não existe autenticação forte de usuário habilitada. III. A comunicação via DirectAcess ocorre mediante o uso exclusivo do protocolo IPV6, usando tecnologias de transição e tradução quando necessário interagir com dispositivos operando com outros protocolos.

Quais estão corretas?