Questões de Concurso

Sobre acesso remoto - vpn (virtual private network), software para acesso remoto e team viwer em redes de computadores

Foram encontradas 459 questões

I. No trajeto entre os computadores, os dados são criptografados e encapsulados.

II. Constitui uma forma de conectar dois computadores utilizando uma rede privada como a Internet.

III. Os pacotes com os dados que contém os IP do remetente são enviados pelo túnel criado até o computador de destino.

Assinale a alternativa correta:

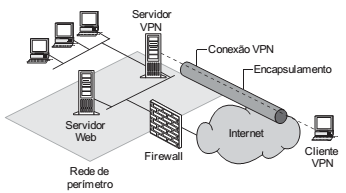

O protocolo IPSec pode ser utilizado para a construção de VPNs (virtual private networks), em que os pacotes de uma rede privada trafegam encriptados pela Internet.

Uma VPN do tipo IPSEC usa recursos para manter a confidencialidade e a integridade do tráfego. Para manter a confidencialidade dos dados, o IPSEC utiliza o AH (authentication header).

Em relação a esta configuração é correto afirmar:

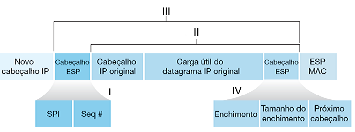

Atualmente, a segurança nas redes de computadores é algo fundamental, especialmente no âmbito de proteger informações altamente sigilosas, ou mesmo as informações que simplesmente não devem ser vistas por outras pessoas. Uma das formas de se garantir a segurança das informações ocorre na camada de rede, através da utilização do protocolo IP seguro, denominado IPsec. Este protocolo tem como objetivo proteger os data-gramas da camada de rede, dos hospedeiros aos roteadores, em geral, para auxiliar na criação de redes virtuais privadas (VPNs). Dessa forma, considere o formato do data-grama IPsec, conforme figura a seguir.

Assinale a alternativa que contempla a associação correta

entre o número e a sua descrição:

Um usuário, ao se conectar a uma rede VPN, após se autenticar, terá seu perfil montado por sistemas de controle de acesso, de tal forma que ele acessará apenas o que lhe for permitido.

Para estabelecer uma VPN de um computador remoto a uma estação de trabalho, recomenda-se o uso do PAP (password authentication protocol), uma vez que ele é simples de ser implementado e não encripta a senha do usuário.

Uma rede privada virtual, conhecida também como VPN (virtual private network), pode ser usada para interligar duas redes locais, utilizando-se um meio público como a Internet, de forma a aumentar a segurança para a integridade e confidencialidade dos dados.

Dupla autenticação, VPN e SSO são

Assinale a alternativa que não apresenta uma característica do Lotus Domino.

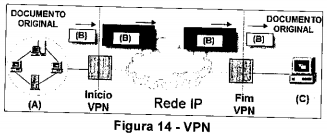

A questão baseia-se na Figura 14, que mostra, esquematicamente, a utilização de uma VPN (Rede Privada Virtual).

A Figura 14 mostra, esquematicamente, uma mensagem, identificada pela letra (B), sendo enviada de um computador da rede (A) para um outro computador (C), de outra rede de computadores, por meio de uma VPN, sobre IP. Nesse caso, considere as seguintes alternativas sobre VPN:

I. Em uma VPN, sobre uma rede IP, utiliza-se o protocolo IPSec, a quem cabe realizar O encapsulamento de pacotes e prover mecanismos de autenticação entre as extremidades do túnel virtual criado. Esse protocolo funciona da seguinte forma: um documento original, enviados por um usuário, como o mostrado na Figura 14, com a indicação "(B)", é encapsulado em um pacote especial chamado "L2TP" e encaminhado pelo túnel No destino, esse pacote é desencapsulado e apresentado na interface apropriada.

Il. A VPN extranet é um tipo de rede privada virtual que permite conectar diversas organizações diferentes, como, por exemplo, clientes a fornecedores, por meio de uma infraestrutura compartilhada com a utilização de conexões normalmente dedicadas.

III. Para garantir a integridade do documento “«B), mostrado na Figura 14, que será enviado de um computador da rede "(A)", para outro, da rede (C)", pode-se utilizar uma das seguintes funções de hash: RSA, DES, RC4 ou SHA-256.

Quais estão corretas?