Questões de Redes de Computadores - Acesso Remoto - VPN (Virtual Private Network), Software para Acesso Remoto e Team Viwer para Concurso

Foram encontradas 440 questões

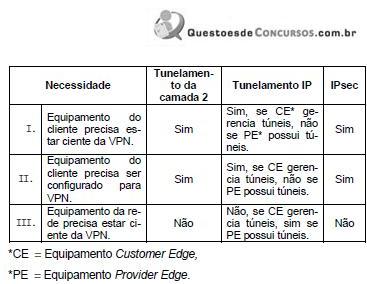

I. O IPsec possui um potencial considerável na implementação de uma VPN, pois oferece um conjunto completo de recursos de segurança de criptografia, autenticação e até proteção contra replay.

II. O IPsec é um protocolo de tunelamento criado para transportar o IP com segurança, excetuando-se tal transporte na rede pública

III. Uma vantagem no uso do IPsec é a facilidade de demultiplexar os fluxos de dados a partir de um único túnel IPsec.

É correto o que consta APENAS em

O diagrama da figura acima mostra uma arquitetura de sistema típica,

capaz de suportar um funcionamento de aplicações web e também

sistemas OLAP, no qual se destacam redes ou segmentos de rede

nomeados de A a D, bem como dispositivos ou sistemas individuais

numerados de 1 a 6.

Considerando essas informações, julgue os itens seguintes.

O diagrama da figura acima mostra uma arquitetura de sistema típica,

capaz de suportar um funcionamento de aplicações web e também

sistemas OLAP, no qual se destacam redes ou segmentos de rede

nomeados de A a D, bem como dispositivos ou sistemas individuais

numerados de 1 a 6.

Considerando essas informações, julgue os itens seguintes.

O diagrama da figura acima mostra uma arquitetura de sistema típica,

capaz de suportar um funcionamento de aplicações web e também

sistemas OLAP, no qual se destacam redes ou segmentos de rede

nomeados de A a D, bem como dispositivos ou sistemas individuais

numerados de 1 a 6.

Considerando essas informações, julgue os itens seguintes.

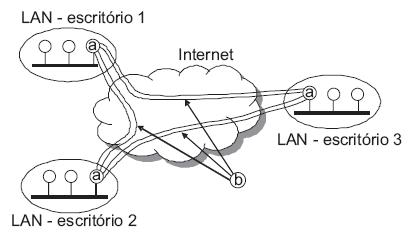

Um exemplo de configuração segura e funcional de uma VPN formada pelos escritórios 1, 2 e 3 é aquele em que os dispositivos a e b , respectivamente, são:

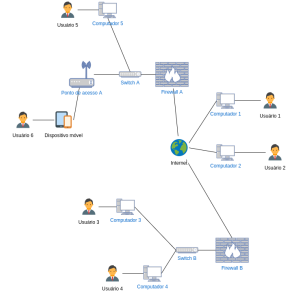

Atenção! O diagrama e o enunciado a seguir refere-se à próxima questão.

Analise o diagrama a seguir.

Em relação ao diagrama, considere que:

• nem todos os elementos da rede estão representados.

• os endereços estão representados no modelo endereço / máscara de rede.

• os elementos listados a seguir têm as seguintes configurações:

Firewall A:

Interface WAN: 200.232.10.23/32

Interface LAN: 10.0.1.1/16

Firewall B:

Interface WAN: 192.178.10.23/32

Interface LAN: 0064:ff9b:0001:0000:0000:0000:0000:0001/48

• ambos os firewalls também desempenham funções de roteamento e DHCP.

• os switches operam na camada 2 do modelo OSI.

l. O protocolo IP de segurança, mais conhecido como IPsec é utilizado para criar redes virtuais privadas (VPNs),

II. Antes de um datagrama IPV4 ser encaminhado à Internet ele deve ser convertido a um datagrama IPsec.

Ill. Antes de enviar datagramas IPsec da entidade remetente à entidade destinatárias, essas entidades criam uma conexão lógica da camada de aplicação, denominada associação de segurança (AS).

Assinale a alternativa que indica todas e somente as alternativas corretas.