Questões de Concurso

Comentadas sobre firewall em redes de computadores

Foram encontradas 496 questões

I. utiliza as informações que trafegam na internet, para definir quando um pacote deve seguir em frente ou não. Essas informações carregam dados para indicar o caminho que o pacote deve seguir, como um endereço. Em síntese, este tipo de firewall baseia suas decisões no endereço IP do pacote e no número da porta.

II. protege uma rede filtrando mensagens na camada de aplicação. Em síntese, é um sistema de computador ou uma aplicação que age como um intermediário entre clientes e servidores, fazendo pedidos no lugar de clientes e devolvendo respostas no lugar do servidor.

Os tipos caracterizados em I e em II são conhecidos, respectivamente, como

Assinale a alternativa que apresenta o número CORRETO da porta a ser liberada no Windows Firewall para os serviços HTTPS.

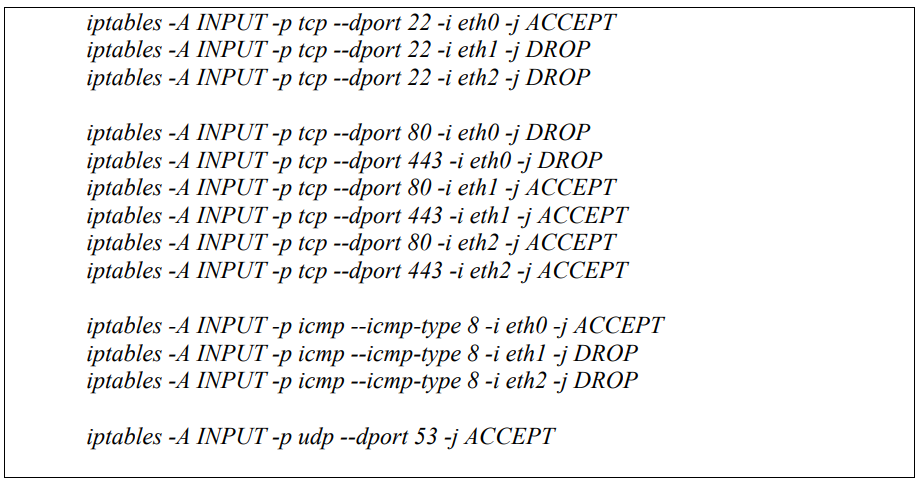

A respeito dessas regras, representadas por essa sequência de comandos, considere as afirmativas a seguir:

I. Será bloqueada qualquer tentativa de conexão SSH de um cliente remoto para esse servidor Linux por meio da interface de rede eth1.

II. Será permitida qualquer tentativa de conexão HTTPS de um cliente remoto a um site hospedado nesse servidor Linux por meio da interface de rede eth2.

III. Consultas ao serviço DNS hospedado nesse servidor serão permitidas, independentemente da sua origem (interfaces eth0, eth1 ou eth2).

IV. O servidor bloqueará quaisquer consultas do tipo ping que chegarem por meio da interface de rede eth0.

É CORRETO o que se afirma em:

I - É um sistema que atua como ponto único de defesa entre a rede privada e a rede pública. II - Pode ainda controlar o tráfego entre as sub-redes de uma rede privada. III - O firewall pode autorizar, negar e registrar tudo que passa por ele. IV - Em sua configuração padrão, os firewalls barram todos os tráfegos que passam por ele.

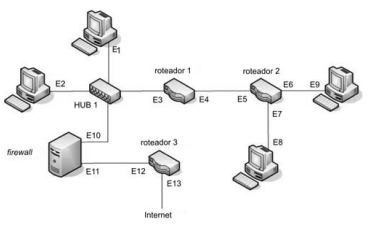

No diagrama de rede acima, considere que o Firewall seja responsável por traduzir entre endereços públicos e privados; o endereço público da rede seja 164.41.0.0; e os endereços privados E1, E4, E8 e E9 sejam, respectivamente, 10.1.1.1, 10.2.1.1, 10.3.1.2 e 10.4.1.2.

A partir dessas informações, assinale a opção correta.

A solução implementada pela LTEC é:

Uma das desvantagens do firewall de aplicação é que ele não monitora o tráfego nem analisa os dados em um nível mais profundo. A única função desse sistema é atuar como barreira, ou seja, bloquear a instalação de aplicativos no computador do usuário.