Questões de Concurso

Comentadas sobre protocolo em redes de computadores

Foram encontradas 4.806 questões

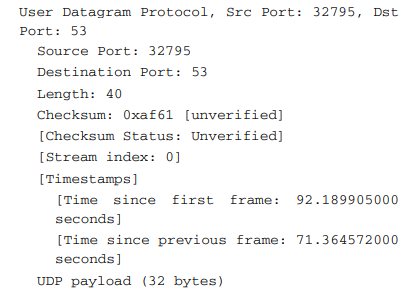

Com base nessas informações e considerando os números de portas padrões da Internet, pode-se concluir que

O protocolo HTTP (HyperText Transfer Protocol) foi projetado para transferência de páginas web e, por isso, não pode ser utilizado para outros tipos de transferências de dados.

A Internet é uma rede altamente complexa, baseada em uma arquitetura distribuída que opera em várias camadas, desde a infraestrutura física de cabos submarinos e satélites até os protocolos de comunicação de alto nível, como TCP/IP (Transmission Control Protocol/Internet Protocol).

( ) O IPSec no modo túnel não protege o cabeçalho IP enquanto no modo de transpor te, protege o pacote inteiro. ( ) O protocolo ESP fornece somente autenticação de fonte e integridade de dados, enquanto o protocolo AH fornece, também, privacidade, além da autenticação e integridade. ( ) O IPSec oferece suporte tanto ao IPv4 quanto o IPv6, porém, apenas no IPv6 o ESP e o AH fazem parte do cabeçalho de extensão.

As afirmativas são, respectivamente,

A respeito desses protocolos, analise os itens a seguir:

I. O protocolo de gateway interior recomendado na Internet é o BGP; II. O protocolo OSPF é baseado no roteamento de vetor de distância; III. Os protocolos de gateway exterior foram projetados para permitir a imposição de muitos tipos de políticas de roteamento no tráfego entre SAs.

Está correto o que se afirma em

Qual recurso a seguir é, primordialmente, um protocolo utilizado para o envio e recebimento de mensagens de erro?

Assinale a alternativa que apresenta a camada em que atua o protocolo IP.

I. o range 172.16.0.0/20 é o único que está disponível para esse projeto;

II. o departamento de material terá 255 notebooks;

III. o departamento de TI terá 200 máquinas e 200 telefones IP conectados;

IV. cada telefone será conectado ao switch por um cabo de rede;

V. cada máquina será conectada à rede por um cabo de rede conectado ao telefone, onde houver telefone;

VI. o departamento de inteligência terá 15 máquinas, sendo somente 4 delas conectadas à rede, por questões de segurança.

Atendendo às premissas acima, é correto afirmar que Jorge deve configurar:

Sobre a replicação dos dados no LDAP, é correto afirmar que:

Nesse contexto, é correto afirmar, acerca da função do protocolo ICMP (Internet Control Message Protocol) escolhida por Zoroastro, que ele:

Sabendo que o GPS de cada veículo cadastrado irá fornecer o posicionamento a cada 5 segundos, com armazenamento no servidor junto à data e hora, e que a consulta irá alimentar um mapa do Google, os métodos HTTP utilizados por Sônia para a inclusão de coordenadas e para a consulta à base serão, respectivamente:

( ) O Linux pode usar um servidor DHCP para obter seu endereço IP, bem como ser configurado para atuar como um servidor DHCP. O serviço mais usado para esse fim é o Squid, presente na maioria das distribuições Linux.

( ) O roteamento de pacotes é desabilitado por padrão (ip_forward = 0). Alterando esse valor para 1, o encaminhamento de pacotes é imediatamente habilitado. Para tornar essa alteração permanente, é necessário configurar esse valor ao arquivo /etc/sysctl.conf.

( ) O bind é o serviço mais usual da maioria dos servidores profissionais de DNS no Linux. Por padrão, o bind é configurado através da edição do arquivo /etc/named.conf.

As afirmativas são, respectivamente,

Com relação ao TCP, analise as afirmativas a seguir.

I. O funcionamento correto do TCP requer o estabelecimento de uma conexão entre a origem e o destino final.

II. O controle de fluxo é implementado por meio de um protocolo do tipo janela deslizante.

III. Todas as conexões TCP são do tipo full-duplex e ponto a ponto.

Está correto o que se afirma em