Questões de Concurso

Comentadas sobre protocolo em redes de computadores

Foram encontradas 4.823 questões

Ano: 2010

Banca:

CESGRANRIO

Órgão:

IBGE

Prova:

CESGRANRIO - 2010 - IBGE - Analista de Sistemas - Suporte de Produção e Rede |

Q74313

Redes de Computadores

Quando um usuário do Windows XP acessa e-mails por meio de uma ferramenta de Webmail rodando no Internet Explorer, o protocolo utilizado para acessar os e-mails é o

Ano: 2010

Banca:

CESGRANRIO

Órgão:

IBGE

Prova:

CESGRANRIO - 2010 - IBGE - Analista de Sistemas - Suporte de Produção e Rede |

Q74312

Redes de Computadores

Que daemon do SUSE é utilizado para distribuir endereços IP dinamicamente a clientes de rede?

Ano: 2010

Banca:

CESGRANRIO

Órgão:

IBGE

Prova:

CESGRANRIO - 2010 - IBGE - Analista de Sistemas - Suporte de Produção e Rede |

Q74303

Redes de Computadores

Quando um dispositivo gerenciado sofre ou detecta algum tipo de anomalia, e esse tenta alertar a única estação gerenciadora da rede sobre aquela condição, é executada a operação (PDU - Protocol Data Unit) do protocolo SNMPv2 denominada

Ano: 2010

Banca:

CESGRANRIO

Órgão:

IBGE

Prova:

CESGRANRIO - 2010 - IBGE - Analista de Sistemas - Suporte de Produção e Rede |

Q74302

Redes de Computadores

Um roteador tem uma interface serial S0, com endereço IP 199.1.1.100, e usa uma máscara de sub-rede 255.255.255.224. O endereço de broadcast usado para os host nessa sub-rede é

Ano: 2010

Banca:

CESGRANRIO

Órgão:

IBGE

Prova:

CESGRANRIO - 2010 - IBGE - Analista de Sistemas - Suporte de Produção e Rede |

Q74301

Redes de Computadores

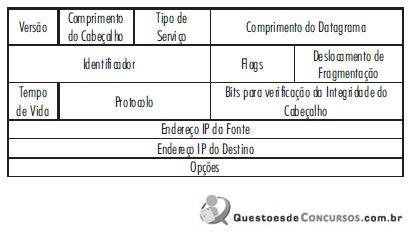

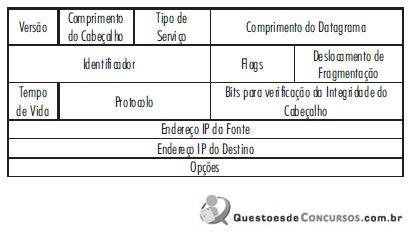

O quadro abaixo ilustra o cabeçalho de um datagrama IP (IPv4).

Os campos que indicam a qual datagrama pertence um fragmento recém-chegado ao host de destino e a que processo de transporte a camada de rede deve entregar o datagrama, uma vez completo, são, respectivamente,

Os campos que indicam a qual datagrama pertence um fragmento recém-chegado ao host de destino e a que processo de transporte a camada de rede deve entregar o datagrama, uma vez completo, são, respectivamente,

Ano: 2010

Banca:

CESGRANRIO

Órgão:

IBGE

Prova:

CESGRANRIO - 2010 - IBGE - Analista de Sistemas - Suporte de Produção e Rede |

Q74284

Redes de Computadores

Após enviar um datagrama para um servidor na Internet, uma estação recebeu uma mensagem ICMP TIME EXCEEDED. Significa que

Ano: 2010

Banca:

CESPE / CEBRASPE

Órgão:

TRE-BA

Prova:

CESPE - 2010 - TRE-BA - Analista Judiciário - Análise de Sistemas |

Q72706

Redes de Computadores

Texto associado

Acerca de administração de sistemas de informação, julgue os

próximos itens.

próximos itens.

Active Directory implementa o conceito de LDAP (lightweight directory access protocol) reunindo, em um único local, as bases de dados de usuários, de permissões e de recursos.

Ano: 2010

Banca:

IF-SE

Órgão:

IF-SE

Prova:

IF-SE - 2010 - IF-SE - Analista - Tecnologia da Informação |

Q71944

Redes de Computadores

Analise as seguintes afirmativas sobre endereçamento IP:

I. O segmento de rede 160.20.15.0/24 é um endereço classe B.

II. No segmento 160.20.15.0/27 podem ser utilizados até 32 hosts.

III. 160.20.255.255 é o endereço de broadcast da rede 160.20.0.0.

A partir das afirmativas, podemos afirmar que estão CORRETAS:

I. O segmento de rede 160.20.15.0/24 é um endereço classe B.

II. No segmento 160.20.15.0/27 podem ser utilizados até 32 hosts.

III. 160.20.255.255 é o endereço de broadcast da rede 160.20.0.0.

A partir das afirmativas, podemos afirmar que estão CORRETAS:

Ano: 2010

Banca:

CESGRANRIO

Órgão:

BNDES

Prova:

CESGRANRIO - 2010 - BNDES - Analista de Sistemas - Suporte |

Q71401

Redes de Computadores

Em uma transmissão de vídeo sobre IP, considerando que a perda de pacotes é aceitável, qual protocolo da camada de transporte será mais performático?

Ano: 2010

Banca:

CESGRANRIO

Órgão:

BNDES

Prova:

CESGRANRIO - 2010 - BNDES - Analista de Sistemas - Suporte |

Q71400

Redes de Computadores

Qual o endereço de broadcast da rede 192.168.1.0 com máscara 255.255.255.128?

Ano: 2010

Banca:

FUNIVERSA

Órgão:

MPE-GO

Prova:

FUNIVERSA - 2010 - MPE-GO - Técnico de Informática |

Q70386

Redes de Computadores

As redes Ethernet possuem tecnologia para redes locais de computadores (LAN). Elas são baseadas em conexões físicas definidas e em protocolos de comunicação das duas primeiras camadas do Modelo OSI (física e enlace). A sigla do protocolo que define a regra de compartilhamento do canal de comunicação, em uma rede Ethernet, é

Ano: 2010

Banca:

CESPE / CEBRASPE

Órgão:

Banco da Amazônia

Prova:

CESPE - 2010 - Banco da Amazônia - Técnico Científico - Tecnologia da Informação - Suporte Técnico |

Q70140

Redes de Computadores

Texto associado

Acerca de servidores de correio eletrônico, de antivírus e

antispams, julgue os itens subsequentes.

antispams, julgue os itens subsequentes.

Para que a comunicação por e-mail aconteça, normalmente dois servidores são utilizados: um servidor de entrada de e-mails (servidor POP), que utiliza por padrão a porta 25; e um servidor de saída de e-mails (servidor SMTP), que utiliza por padrão a porta 110.

Ano: 2010

Banca:

CESPE / CEBRASPE

Órgão:

Banco da Amazônia

Prova:

CESPE - 2010 - Banco da Amazônia - Técnico Científico - Tecnologia da Informação - Suporte Técnico |

Q70139

Redes de Computadores

Texto associado

Em algumas redes, as informações de autenticação podem estar

espalhadas em vários repositórios, como bancos de dados e

servidores LDAP. O protocolo RADIUS (remote authentication

dial-in user service) é capaz de centralizar e facilitar a

administração dessas informações. A respeito desse protocolo,

julgue os itens que se seguem.

espalhadas em vários repositórios, como bancos de dados e

servidores LDAP. O protocolo RADIUS (remote authentication

dial-in user service) é capaz de centralizar e facilitar a

administração dessas informações. A respeito desse protocolo,

julgue os itens que se seguem.

Um pacote de dados do RADIUS é composto por cinco campos: código, identificador, tamanho, autenticador e atributos. Este último possui tamanho variável e pode conter dados como nome do usuário e senha.

Ano: 2010

Banca:

CESPE / CEBRASPE

Órgão:

Banco da Amazônia

Prova:

CESPE - 2010 - Banco da Amazônia - Técnico Científico - Tecnologia da Informação - Suporte Técnico |

Q70138

Redes de Computadores

Texto associado

Em algumas redes, as informações de autenticação podem estar

espalhadas em vários repositórios, como bancos de dados e

servidores LDAP. O protocolo RADIUS (remote authentication

dial-in user service) é capaz de centralizar e facilitar a

administração dessas informações. A respeito desse protocolo,

julgue os itens que se seguem.

espalhadas em vários repositórios, como bancos de dados e

servidores LDAP. O protocolo RADIUS (remote authentication

dial-in user service) é capaz de centralizar e facilitar a

administração dessas informações. A respeito desse protocolo,

julgue os itens que se seguem.

A solução RADIUS é embasada na arquitetura cliente-servidor, por isso não existe a possibilidade de servidores RADIUS agirem como um proxy.

Ano: 2010

Banca:

CESPE / CEBRASPE

Órgão:

Banco da Amazônia

Prova:

CESPE - 2010 - Banco da Amazônia - Técnico Científico - Tecnologia da Informação - Suporte Técnico |

Q70137

Redes de Computadores

Texto associado

Em algumas redes, as informações de autenticação podem estar

espalhadas em vários repositórios, como bancos de dados e

servidores LDAP. O protocolo RADIUS (remote authentication

dial-in user service) é capaz de centralizar e facilitar a

administração dessas informações. A respeito desse protocolo,

julgue os itens que se seguem.

espalhadas em vários repositórios, como bancos de dados e

servidores LDAP. O protocolo RADIUS (remote authentication

dial-in user service) é capaz de centralizar e facilitar a

administração dessas informações. A respeito desse protocolo,

julgue os itens que se seguem.

Os conceitos de autenticação, autorização e contabilização são implementados pelo RADIUS. Dessa forma, o RADIUS é capaz de verificar a identidade digital do usuário, controlar o acesso a determinados recursos e guardar informações de utilização dos serviços.

Ano: 2010

Banca:

CESPE / CEBRASPE

Órgão:

Banco da Amazônia

Prova:

CESPE - 2010 - Banco da Amazônia - Técnico Científico - Tecnologia da Informação - Suporte Técnico |

Q70102

Redes de Computadores

Texto associado

Acerca dos protocolos de roteamento dinâmico, julgue os itens a

seguir.

seguir.

A versão 2 do protocolo RIP é menos vulnerável a certos tipos de ataques, já que permite a autenticação dos roteadores durante a troca de informações de roteamento, diferentemente da versão 1.

Ano: 2010

Banca:

CESPE / CEBRASPE

Órgão:

Banco da Amazônia

Prova:

CESPE - 2010 - Banco da Amazônia - Técnico Científico - Tecnologia da Informação - Suporte Técnico |

Q70101

Redes de Computadores

Texto associado

Acerca dos protocolos de roteamento dinâmico, julgue os itens a

seguir.

seguir.

O protocolo RIP (routing information protocol) utiliza a contagem de enlaces de rede como métrica. Dessa forma, se um pacote precisar passar por N redes para chegar ao seu destino final, o custo total dessa rota será N.

Ano: 2010

Banca:

CESPE / CEBRASPE

Órgão:

Banco da Amazônia

Prova:

CESPE - 2010 - Banco da Amazônia - Técnico Científico - Tecnologia da Informação - Suporte Técnico |

Q70099

Redes de Computadores

Texto associado

Acerca dos protocolos de roteamento dinâmico, julgue os itens a

seguir.

seguir.

No protocolo OSPF (open shortest path first), uma rota interárea é sempre preferível a uma rota intra-área, independentemente da métrica adotada.

Ano: 2010

Banca:

CESPE / CEBRASPE

Órgão:

Banco da Amazônia

Prova:

CESPE - 2010 - Banco da Amazônia - Técnico Científico - Tecnologia da Informação - Produção e Infraestrutura |

Q70075

Redes de Computadores

Texto associado

A gerência de infraestrutura de tecnologia da informação (TI)

envolve a articulação de diversas ações especializadas de gerência,

como as de aplicações, de ativos, de identidade, de redes de

computadores, de patches, de sistemas e outras. Devido à crescente

complexidade dos ambientes de TI, essas ações necessitam, em

maior extensão possível, ser automatizadas por meio de

ferramentas. Uma ampla gama de ferramentas apresenta-se no

mercado, e várias delas aplicam-se a uma ou mais das gerências

especializadas acima citadas. Com foco mais específico na gerência

de redes, existe ainda um conjunto de esforços de padronização em

modelos de interoperabilidade de dados para permitir que diversas

ferramentas de fabricantes distintos possam ser integradas em um

ambiente distribuído e heterogêneo. Acerca de ferramentas

automatizadas de gestão de infraestrutura, tecnologias e protocolos

pertinentes às referidas ações especializadas, julgue os itens de

106 a 117.

envolve a articulação de diversas ações especializadas de gerência,

como as de aplicações, de ativos, de identidade, de redes de

computadores, de patches, de sistemas e outras. Devido à crescente

complexidade dos ambientes de TI, essas ações necessitam, em

maior extensão possível, ser automatizadas por meio de

ferramentas. Uma ampla gama de ferramentas apresenta-se no

mercado, e várias delas aplicam-se a uma ou mais das gerências

especializadas acima citadas. Com foco mais específico na gerência

de redes, existe ainda um conjunto de esforços de padronização em

modelos de interoperabilidade de dados para permitir que diversas

ferramentas de fabricantes distintos possam ser integradas em um

ambiente distribuído e heterogêneo. Acerca de ferramentas

automatizadas de gestão de infraestrutura, tecnologias e protocolos

pertinentes às referidas ações especializadas, julgue os itens de

106 a 117.

São características dos mecanismos de notificação empregados em ferramentas que usam o protocolo SNMP: o uso de pooling e protocolos de handshake (aperto de mãos).

Ano: 2010

Banca:

CESPE / CEBRASPE

Órgão:

Banco da Amazônia

Prova:

CESPE - 2010 - Banco da Amazônia - Técnico Científico - Tecnologia da Informação - Produção e Infraestrutura |

Q70071

Redes de Computadores

Texto associado

A gerência de infraestrutura de tecnologia da informação (TI)

envolve a articulação de diversas ações especializadas de gerência,

como as de aplicações, de ativos, de identidade, de redes de

computadores, de patches, de sistemas e outras. Devido à crescente

complexidade dos ambientes de TI, essas ações necessitam, em

maior extensão possível, ser automatizadas por meio de

ferramentas. Uma ampla gama de ferramentas apresenta-se no

mercado, e várias delas aplicam-se a uma ou mais das gerências

especializadas acima citadas. Com foco mais específico na gerência

de redes, existe ainda um conjunto de esforços de padronização em

modelos de interoperabilidade de dados para permitir que diversas

ferramentas de fabricantes distintos possam ser integradas em um

ambiente distribuído e heterogêneo. Acerca de ferramentas

automatizadas de gestão de infraestrutura, tecnologias e protocolos

pertinentes às referidas ações especializadas, julgue os itens de

106 a 117.

envolve a articulação de diversas ações especializadas de gerência,

como as de aplicações, de ativos, de identidade, de redes de

computadores, de patches, de sistemas e outras. Devido à crescente

complexidade dos ambientes de TI, essas ações necessitam, em

maior extensão possível, ser automatizadas por meio de

ferramentas. Uma ampla gama de ferramentas apresenta-se no

mercado, e várias delas aplicam-se a uma ou mais das gerências

especializadas acima citadas. Com foco mais específico na gerência

de redes, existe ainda um conjunto de esforços de padronização em

modelos de interoperabilidade de dados para permitir que diversas

ferramentas de fabricantes distintos possam ser integradas em um

ambiente distribuído e heterogêneo. Acerca de ferramentas

automatizadas de gestão de infraestrutura, tecnologias e protocolos

pertinentes às referidas ações especializadas, julgue os itens de

106 a 117.

O centro de comando e controle de uma solução de gerenciamento de redes pode realizar a coleta e o processamento de dados recebidos via protocolo SNMP, bem como pode delegar tais atividades para outras estações de coleta.