Questões de Concurso

Comentadas sobre protocolo em redes de computadores

Foram encontradas 4.822 questões

Q60211

Redes de Computadores

Na arquitetura TCP/IP, além do IP, os três protocolos que operam ao nível da camada de Internet ou rede, são:

Q60210

Redes de Computadores

O Unix permite a utilização de um recurso, que aloca parâmetros dinamicamente, sendo uma evolução do Bootstrap Protocol - BOOTP [RFC951], protocolo padronizado pelo IAB para configuração automática de parâmetros de redes de um sistema.

Ao oferecer um endereço IP a um cliente solicitante, nesse recurso, o servidor lhe envia outros parâmetros opcionais, como máscara de rede, endereços de roteador e de servidores de DNS, nome do cliente, nome do domínio DNS e rotas estáticas.

Esse recurso é conhecido como:

Ao oferecer um endereço IP a um cliente solicitante, nesse recurso, o servidor lhe envia outros parâmetros opcionais, como máscara de rede, endereços de roteador e de servidores de DNS, nome do cliente, nome do domínio DNS e rotas estáticas.

Esse recurso é conhecido como:

Q60209

Redes de Computadores

Uma rede tendo o Unix como sistema operacional no servidor e configurada pela representação CIDR 150.200.0.0/16, integra 24 sub-redes, num esquema de máscara de tamanho variável, conforme distribuição abaixo.

Uma sub-rede com 30.000 máquinas fisicamente conectadas,

Uma sub-rede com 30.000 máquinas fisicamente conectadas,

Quinze sub-redes com 2.000 máquinas, cada uma,

Quinze sub-redes com 2.000 máquinas, cada uma,

Oito sub-redes com 250 máquinas, cada uma.

Oito sub-redes com 250 máquinas, cada uma.

Tendo o IP 150.200.0.0/16 como ponto de partida para executar a distribuição de faixas de IP´s para as sub-redes e atender às condições especificadas no problema, pode-se afirmar que uma configuração possível para a subrede com 30.000 máquinas, é:

Uma sub-rede com 30.000 máquinas fisicamente conectadas,

Uma sub-rede com 30.000 máquinas fisicamente conectadas,  Quinze sub-redes com 2.000 máquinas, cada uma,

Quinze sub-redes com 2.000 máquinas, cada uma,  Oito sub-redes com 250 máquinas, cada uma.

Oito sub-redes com 250 máquinas, cada uma.Tendo o IP 150.200.0.0/16 como ponto de partida para executar a distribuição de faixas de IP´s para as sub-redes e atender às condições especificadas no problema, pode-se afirmar que uma configuração possível para a subrede com 30.000 máquinas, é:

Q60208

Redes de Computadores

O BGP é um protocolo de roteamento para ser usado entre múltiplos sistemas autônomos em Internets baseadas no protocolo TCP/IP, que possui, entre outras, as seguintes características:

I. o BGP-4, por meio das RFCs 1771 e 1772, tornou-se o sucessor natural do EGP, atacando suas deficiências mais sérias, ou seja, evitando loops de roteamento e permitindo o uso de políticas de roteamento entre ASs baseado em regras arbitrárias por ele definidas.

II. o BGP-4 foi a primeira versão do BGP a suportar endereços agregados (Classless Interdomain Routing, ou simplesmente CIDR) e o conceito de supernets.

III. o protocolo BGP-4 assume que o roteamento interno do AS é feito por meio de um sistema IGP (Interior Gateway Protocol) de roteamento interno. Este pode ser um protocolo de roteamento como RIP, OSPF, IGRP e EIGRP, ou até mesmo por meio de rotas estáticas.

No seu funcionamento, para o transporte das informações de roteamento, o BGP faz uso da porta TCP identificada pelo número:

I. o BGP-4, por meio das RFCs 1771 e 1772, tornou-se o sucessor natural do EGP, atacando suas deficiências mais sérias, ou seja, evitando loops de roteamento e permitindo o uso de políticas de roteamento entre ASs baseado em regras arbitrárias por ele definidas.

II. o BGP-4 foi a primeira versão do BGP a suportar endereços agregados (Classless Interdomain Routing, ou simplesmente CIDR) e o conceito de supernets.

III. o protocolo BGP-4 assume que o roteamento interno do AS é feito por meio de um sistema IGP (Interior Gateway Protocol) de roteamento interno. Este pode ser um protocolo de roteamento como RIP, OSPF, IGRP e EIGRP, ou até mesmo por meio de rotas estáticas.

No seu funcionamento, para o transporte das informações de roteamento, o BGP faz uso da porta TCP identificada pelo número:

Ano: 2010

Banca:

FCC

Órgão:

AL-SP

Prova:

FCC - 2010 - AL-SP - Agente Técnico Legislativo Especializado - Análise de Infraestrutura de Redes |

Q60194

Redes de Computadores

No protocolo SNMP, a operação GET-NEXT

Ano: 2010

Banca:

FCC

Órgão:

AL-SP

Prova:

FCC - 2010 - AL-SP - Agente Técnico Legislativo Especializado - Análise de Infraestrutura de Redes |

Q60191

Redes de Computadores

Em termos de roteamento é correto afirmar:

Ano: 2009

Banca:

VUNESP

Órgão:

CETESB

Prova:

VUNESP - 2009 - CETESB - Analista de redes e comunicação de dados |

Q59657

Redes de Computadores

Quando um datagrama é transmitido por meio de uma rede TCP/IP, qualquer erro que ocorra na transmissão é reportado para a origem por intermédio do protocolo

Ano: 2009

Banca:

VUNESP

Órgão:

CETESB

Prova:

VUNESP - 2009 - CETESB - Analista de redes e comunicação de dados |

Q59651

Redes de Computadores

Os endereços IPs são divididos em classes, denominadas de A a E. Por padrão, uma rede local IP Classe C comporta até

Ano: 2010

Banca:

FCC

Órgão:

TRT - 9ª REGIÃO (PR)

Prova:

FCC - 2010 - TRT - 9ª REGIÃO (PR) - Analista Judiciário - Tecnologia da Informação |

Q59324

Redes de Computadores

Em relação a protocolos de janelas deslizantes, é correto afirmar:

Ano: 2010

Banca:

FCC

Órgão:

TRT - 9ª REGIÃO (PR)

Prova:

FCC - 2010 - TRT - 9ª REGIÃO (PR) - Analista Judiciário - Tecnologia da Informação |

Q59318

Redes de Computadores

É correto afirmar:

Ano: 2010

Banca:

FCC

Órgão:

TRT - 9ª REGIÃO (PR)

Prova:

FCC - 2010 - TRT - 9ª REGIÃO (PR) - Analista Judiciário - Tecnologia da Informação |

Q59317

Redes de Computadores

Os protocolos da pilha TCP/IP: HTTP, FTP, NFS e SMTP, operam na camada OSI de

Ano: 2010

Banca:

FCC

Órgão:

TRE-RS

Provas:

FCC - 2010 - TRE-RS - Analista Judiciário - Área Judiciária

|

FCC - 2010 - TRE-RS - Analista Judiciário - Área Administrativa |

FCC - 2010 - TRE-RS - Analista Judiciário - Biblioteconomia |

FCC - 2010 - TRE-RS - Analista Judiciário - Psicologia |

FCC - 2010 - TRE-RS - Analista Judiciário - Medicina |

FCC - 2010 - TCE-SP - Agente da Fiscalização Financeira - Informática - Suporte de Web |

Q58756

Redes de Computadores

O computador de um provedor de acesso à Internet (ISP), encarregado de enviar as mensagens aos provedores de destino é um servidor

Ano: 2008

Banca:

CESPE / CEBRASPE

Órgão:

TCU

Prova:

CESPE - 2008 - TCU - Analista de Controle Interno – Tecnologia da Informação - Prova 2 |

Q58516

Redes de Computadores

Texto associado

Na rede de computadores de uma organização pública

brasileira com diversos ativos, como, por exemplo, switches,

roteadores, firewalls, estações de trabalho, hosts servidores de

aplicação web, servidores de bancos de dados, é comum a

ocorrência de ataques e de outros incidentes que comprometem

a segurança de seus sistemas. Nessa organização, a definição de

políticas e metodologias adequadas para se lidar com esse tipo de

problema cabe ao departamento de TI.

A partir da situação apresentada acima, julgue o item abaixo

relativos à segurança da informação.

brasileira com diversos ativos, como, por exemplo, switches,

roteadores, firewalls, estações de trabalho, hosts servidores de

aplicação web, servidores de bancos de dados, é comum a

ocorrência de ataques e de outros incidentes que comprometem

a segurança de seus sistemas. Nessa organização, a definição de

políticas e metodologias adequadas para se lidar com esse tipo de

problema cabe ao departamento de TI.

A partir da situação apresentada acima, julgue o item abaixo

relativos à segurança da informação.

Para confirmar a suspeita de que a indisponibilidade apresentada por um host da rede de computadores de uma organização está sendo causada por um ataque do tipo smurf, o administrador deverá verificar se há um grande número de pacotes ICMP (Internet control message protocol) do tipo request originados de vários computadores pertencentes a uma mesma rede e direcionados a este host.

Ano: 2008

Banca:

CESPE / CEBRASPE

Órgão:

TCU

Prova:

CESPE - 2008 - TCU - Analista de Controle Interno – Tecnologia da Informação - Prova 2 |

Q58474

Redes de Computadores

Texto associado

Em cada um dos itens de 128 a 135, é apresentada uma situação

hipotética acerca de redes de computadores, seguida de uma

assertiva a ser julgada.

hipotética acerca de redes de computadores, seguida de uma

assertiva a ser julgada.

Durante avaliação do uso do protocolo SNMP na organização, um analista coletou o tráfego das Protocol Data Units (PDUs) na rede. Em várias dessas PDUs, o analista selecionou um conjunto de pacotes cujo número da porta de destino era 162. Nessa situação, com as informações contidas nesses pacotes selecionados, o analista consegue indicar corretamente onde se encontram em funcionamento as estações de gerência da rede e onde estão as instalações de RMON, já que os endereços de destino desses pacotes indicam onde se encontram os gerentes, enquanto os endereços de origem indicam onde estão instalados os RMON.

Ano: 2008

Banca:

CESPE / CEBRASPE

Órgão:

TCU

Prova:

CESPE - 2008 - TCU - Analista de Controle Interno – Tecnologia da Informação - Prova 2 |

Q58472

Redes de Computadores

Texto associado

Em cada um dos itens de 128 a 135, é apresentada uma situação

hipotética acerca de redes de computadores, seguida de uma

assertiva a ser julgada.

hipotética acerca de redes de computadores, seguida de uma

assertiva a ser julgada.

Em decorrência da manifestação, por parte do administrador, de que a rede da organização está sofrendo com problemas de roteamento, um analista avaliou minuciosamente o tráfego de pacotes, procurando identificar os protocolos de roteamento empregados. Com os dados de tráfego coletados, esse analista produziu um relatório que indicava apenas o fato de que estavam em uso, no interior da rede, os protocolos RIPv2 e OSPF. Um outro analista, após receber esse relatório, produziu um segundo relatório, no qual apontou o uso dos algoritmos de roteamento empregados pelos roteadores que implementam cada um dos protocolos indicados como origem dos problemas de roteamento na rede da organização. Nessa situação, o segundo analista agiu de modo tecnicamente correto, uma vez que protocolos de roteamento normalmente ditam quais algoritmos de roteamento são usados.

Ano: 2008

Banca:

CESPE / CEBRASPE

Órgão:

TCU

Prova:

CESPE - 2008 - TCU - Analista de Controle Interno – Tecnologia da Informação - Prova 2 |

Q58470

Redes de Computadores

Texto associado

Em cada um dos itens de 128 a 135, é apresentada uma situação

hipotética acerca de redes de computadores, seguida de uma

assertiva a ser julgada.

hipotética acerca de redes de computadores, seguida de uma

assertiva a ser julgada.

Um administrador de rede, ao orientar um usuário com dificuldades na configuração de endereçamento IP de sua estação de trabalho, informou-o que os números binários que correspondem à máscara de sub-rede e ao endereço IP da estação de trabalho são ambos números de 32 bits e que a identificação da estação de trabalho do usuário na rede é obtida por meio de uma operação booleana AND entre cada bit da máscara e cada bit correspondente ao endereço IP da estação de trabalho.

Ano: 2009

Banca:

VUNESP

Órgão:

CETESB

Prova:

VUNESP - 2009 - CETESB - Analista de TI - Analista de Suporte |

Q58400

Redes de Computadores

Por padrão, o diretório configurado na instalação do serviço FTP do IIS (Internet Information Services) para o gerenciamento do serviço FTP é o

Ano: 2009

Banca:

VUNESP

Órgão:

CETESB

Prova:

VUNESP - 2009 - CETESB - Analista de TI - Analista de Suporte |

Q58389

Redes de Computadores

O protocolo TCP (Transmission Control Protocol) estabelece um campo denominado Port para identificar o serviço de rede. O Port designado para identificar o serviço de transferência de arquivo por meio do FTP (File transfer Protocol) é o

Ano: 2009

Banca:

VUNESP

Órgão:

CETESB

Prova:

VUNESP - 2009 - CETESB - Analista de TI - Analista de Suporte |

Q58388

Redes de Computadores

A Internet possui protocolos especialmente implementados para monitorar e controlar o seu funcionamento. Para pesquisar se uma máquina com um determinado IP está ativa ou não, pode-se utilizar o protocolo

Ano: 2009

Banca:

VUNESP

Órgão:

CETESB

Prova:

VUNESP - 2009 - CETESB - Analista de TI - Analista de Suporte |

Q58386

Redes de Computadores

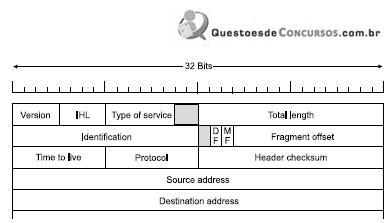

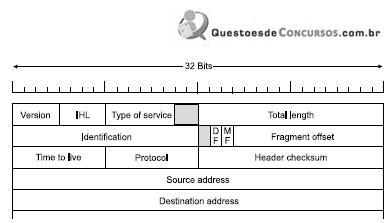

A seguinte figura apresenta parte do cabeçalho do protocolo IPv4.

A partir da figura, pode-se dizer que o máximo tamanho do pacote IPv4 é (em kBytes)

A partir da figura, pode-se dizer que o máximo tamanho do pacote IPv4 é (em kBytes)