Questões de Redes de Computadores - Protocolo para Concurso

Foram encontradas 5.100 questões

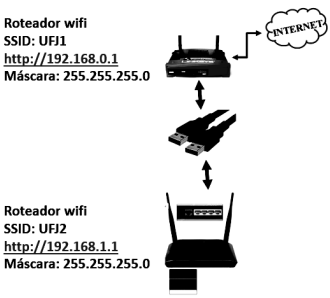

A figura ilustra um esquema com dois roteadores IEEE-802.11/ac conectados à internet.

Para configurar o roteador UFJ2, há necessidade de se atribuir um

IP, a máscara e o gateway. Considerando que se atribuiu a mesma

máscara 255.255.255.0, para que a configuração seja válida e o link

funcione satisfatoriamente, sem conflitos, um valor válido para o

IP e outro para o gateway são, respectivamente,

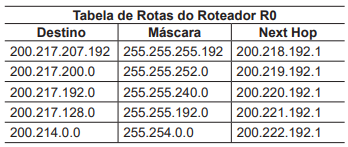

Esse roteador fará o encaminhamento desse pacote para o Next Hop com endereço

Esse cabeçalho é o

Um protocolo amplamente utilizado para troca de informação entre o autenticador e o servidor de autenticação é o

Quando o servidor web obriga uma conexão com HTTPS, o MITM pode executar o ataque de SSL Stripping, no qual ele intercepta as requisições em HTTP do navegador e

Por essa razão, se usarmos o algoritmo HMAC-SHA1, o valor do HMAC deverá ser truncado em quantos bits?

Sobre o HTTP/2, assinale a afirmativa correta.

Para evitar essa sobrecarga, deve ser utilizada a PDU:

Considerando a utilização do IPv6, João deve utilizar:

O servidor DHCP está configurado em modo não autoritativo e, portanto, o servidor DHCP:

A alocação de endereço IP da rede do TCE SP é: