Questões de Concurso

Sobre protocolo em redes de computadores

Foram encontradas 5.310 questões

No que se refere aos conceitos de redes de computadores, ao programa de navegação Google Chrome, em sua versão mais atual, e aos procedimentos de backup, julgue o item.

Em redes de computadores, o SMTP é um protocolo específico para a realização de acesso remoto e, por intermédio dele, permite‑se ao usuário, por exemplo, acessar uma máquina distante mediante o comando smtp://192.168.1.118.

No que se refere aos conceitos de redes de computadores, ao programa de navegação Google Chrome, em sua versão mais atual, e aos procedimentos de backup, julgue o item.

A Internet é definida como uma rede global

de computadores interconectados e totalmente

independentes que utilizam o protocolo TCP/IP para

a comunicação.

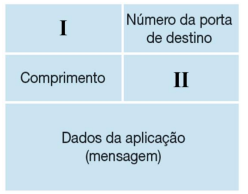

Diante do exposto, assinale a alternativa que traz a associação CORRETA entre os identificadores I e II presentes na imagem e os campos do cabeçalho UDP restantes.

I- Camada que se caracteriza por fornecer funções necessárias para a execução de ações relacionadas à confiabilidade e integridade dos dados por meio de funções como o controle de fluxo, controle de erro, sequenciação e multiplexação de mensagens.

II- Camada que responsável pela permissão de envio de pacotes por hosts a qualquer rede e pela garantia de que esses dados cheguem ao seu destino final.

III- São exemplos de protocolos dessa camada o DNS e o DHCP.

IV- São exemplos de protocolos dessa camada o TCP e o UDP.

V- São exemplos de protocolos dessa camada o ICMP e o OSPF.

Assinale a alternativa que apresenta a associação CORRETA entre as camadas do TCP/IP e suas respectivas definições e características.

eth0: flags=4163<UP,BROADCAST,RUNNING,MULTIC AST> mtu 1500 inet 172.30.109.102 netmask 255.255.240.0 broadcast 172.30.111.255 inet6 fe80::215:5dff:fe8a:c52f prefixlen 64 scopeid 0x20<link> ether 00:15:5d:8a:c5:2f txqueuelen 1000 (Ethernet) RX packets 223 bytes 225203 (225.2 KB) RX errors 0 dropped 0 overruns 0 frame 0 TX packets 89 bytes 6182 (6.1 KB) TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

Considerando o resultado apresentado pelo comando ifconfig, assinale a alternativa que apresenta a notação CIDR e a classe da rede local a qual o computador encontra-se conectado.

eth0: flags=4163<UP,BROADCAST,RUNNING,MULTIC AST> mtu 1500 inet 172.30.109.102 netmask 255.255.240.0 broadcast 172.30.111.255 inet6 fe80::215:5dff:fe8a:c52f prefixlen 64 scopeid 0x20<link> ether 00:15:5d:8a:c5:2f txqueuelen 1000 (Ethernet) RX packets 223 bytes 225203 (225.2 KB) RX errors 0 dropped 0 overruns 0 frame 0 TX packets 89 bytes 6182 (6.1 KB) TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

Considerando o resultado apresentado pelo comando ifconfig, assinale a alternativa que apresenta o intervalo de endereços IP utilizáveis da rede local a qual o computador encontra-se conectado.

eth0: flags=4163<UP,BROADCAST,RUNNING,MULTIC AST> mtu 1500 inet 172.30.109.102 netmask 255.255.240.0 broadcast 172.30.111.255 inet6 fe80::215:5dff:fe8a:c52f prefixlen 64 scopeid 0x20<link> ether 00:15:5d:8a:c5:2f txqueuelen 1000 (Ethernet) RX packets 223 bytes 225203 (225.2 KB) RX errors 0 dropped 0 overruns 0 frame 0 TX packets 89 bytes 6182 (6.1 KB) TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

Considerando o resultado apresentado pelo comando ifconfig, assinale a alternativa que apresenta o total de endereços IP utilizáveis.

eth0: flags=4163<UP,BROADCAST,RUNNING,MULTIC AST> mtu 1500 inet 172.30.109.102 netmask 255.255.240.0 broadcast 172.30.111.255 inet6 fe80::215:5dff:fe8a:c52f prefixlen 64 scopeid 0x20<link> ether 00:15:5d:8a:c5:2f txqueuelen 1000 (Ethernet) RX packets 223 bytes 225203 (225.2 KB) RX errors 0 dropped 0 overruns 0 frame 0 TX packets 89 bytes 6182 (6.1 KB) TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

Considerando o resultado apresentado pelo comando ifconfig, assinale a alternativa que apresenta o último endereço IP utilizável da rede a qual esse computador encontra-se conectado.