Questões de Concurso

Sobre protocolo em redes de computadores

Foram encontradas 5.100 questões

O IPv6 é o sucessor da primeira infraestrutura de endereçamento da Internet, o protocolo de Internet versão 4 (IPv4). Diferentemente do IPv4, que definiu um endereço IP como um valor de 32 bits, os endereços IPv6 têm um tamanho de 128 bits. Sobre o endereçamento de redes IPv6, analise as afirmativas a seguir:

I. O endereço FEC0::/10 é usado para broadcast.

II. O endereço FC00::/7 é usado em redes privadas (Intranet).

III. O endereço FE80::/10 é usado em redes privadas (Intranet).

IV. O endereço 2001::1/127 é usado para endereçamento loopback.

V. O endereço FF00::/8 é usado para multicast.

É CORRETO o que se afirma em

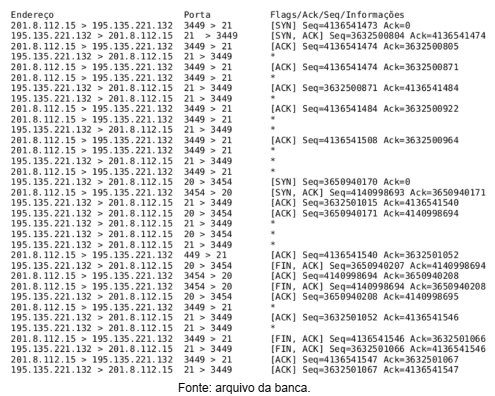

A figura a seguir mostra uma coleta de dados realizada em uma conexão FTP entre cliente e servidor.

A respeito dessa coleta, é CORRETO afirmar que a quantidade de conexões TCP iniciadas

e encerradas é, respectivamente,

"É a definição de um formato, ordem das mensagens enviadas e recebidas pelos computadores da rede e as ações tomadas quando da transmissão ou recepção de mensagens."

Quanto a gerenciamento de redes de computadores e qualidade de serviço, julgue o item subsequente.

O agente componente da rede SNMP (simple network

management protocol) é um equipamento de hardware que

gerencia o protocolo das redes NetBios e ATM, entre outros.

Julgue o próximo item, relativos a sistemas operacionais Windows e Linux.

Considere-se que, no Windows, seja necessário organizar os objetos no LDAP de acordo com o Organograma da UnB, cujo domínio DNS, nesse caso, é unb.br. Considere-se, ainda, que, no Organograma, DiretoriaA esteja no topo e que DepartamentoB esteja imediatamente abaixo de DiretoriaA. Nessa situação, é possível obter, por meio do LDAP, o nome do objeto em formato canônico (canonical name) conforme apresentado a seguir, para o caso em questão.

unb.br/Organograma/DiretoriaA/DepartamentoB

Julgue o próximo item, relativos a sistemas operacionais Windows e Linux.

No Linux, o LDAP é um protocolo de acesso a diretórios

cujas informações a respeito de objetos são organizadas de

maneira hierárquica em uma estrutura em árvore. O caminho

completo para a entrada desejada é denominado nome

distinto, que identifica e descreve exclusivamente uma

entrada nessa árvore.

No que diz respeito à segurança em redes wireless, ao protocolo Syslog e ao Microsoft Event Viewer, julgue o item seguinte.

A única forma que garante que um espião não possa

determinar o nome de uma rede sem fio é “fechar a rede”;

esse procedimento é realizado nos pontos de acesso sem fio e

impede que os programas de monitoramento de redes sem

fio vejam o nome da rede.

Em relação aos conceitos sobre redes de computadores, relacione as descrições da 2.ª coluna aos protocolos indicados na 1.ª coluna.

1) MQTT

2) XMPP

3) SNMP

4) HTTPS

5) SSH

( ) Protocolo baseado em troca de mensagens XML, usado para troca de mensagens instantâneas e informações presenciais.

( ) Protocolo de segurança que permite aos sites gerar uma conexão segura entre navegadores e servidores.

( ) Protocolo padrão para o monitoramento e gerenciamento de redes.

( ) Protocolo de comunicação máquina para máquina (M2M), também utilizado em Internet das Coisas.

( ) Protocolo de comunicação remota, segura e dinâmica entre cliente e servidor.

A sequência correta, de cima para baixo, é:

Os padrões PDH, com arquitetura assíncrona, e SDH, com arquitetura síncrona, são muitos usados na transmissão de sinais digitais multiplexados e têm como base de transmissão a técnica do FDM (Multiplexação por Divisão de Frequência).

No que diz respeito aos conceitos de redes de computadores, aos conceitos de organização e de gerenciamento de pastas e às noções de vírus, worms e pragas virtuais, julgue o item.

Para se realizar, de forma dinâmica, a configuração dos

parâmetros da rede TCP/IP em um computador, deve-se

utilizar o DHCP.

No que se refere aos protocolos de redes locais, à pilha TCP/IP e ao cabeamento estruturado, julgue o item.

O protocolo ICMP fornece um relato do estado de

alcançabilidade de um computador na rede.

No que se refere aos protocolos de redes locais, à pilha TCP/IP e ao cabeamento estruturado, julgue o item.

Os protocolos ARP (Address Resolution Protocol) e

RARP (Reverse Address Resolution Protocol) possuem

algumas funções em comum, entre elas, realizar o

mapeamento estático em redes locais.

Um analista de sistemas deseja transferir arquivos do seu antigo notebook para um novo, conectando ambos a uma rede Windows Server.

Sabendo que o servidor Windows possui a função DHCP configurada, essa comunicação será possível se

Julgue o próximo item, relativos a redes de computadores e sistemas distribuídos.

RSVP (resource reservation protocol) é o protocolo

responsável pela reserva de recursos na implementação de

serviços diferenciados (Diffserv) em uma implementação de

QoS.