Questões de Concurso Comentadas sobre redes de computadores

Foram encontradas 18.626 questões

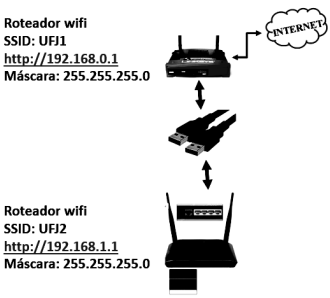

A figura ilustra um esquema com dois roteadores IEEE-802.11/ac conectados à internet.

Para configurar o roteador UFJ2, há necessidade de se atribuir um

IP, a máscara e o gateway. Considerando que se atribuiu a mesma

máscara 255.255.255.0, para que a configuração seja válida e o link

funcione satisfatoriamente, sem conflitos, um valor válido para o

IP e outro para o gateway são, respectivamente,

I. Ambos são padrões de transmissão Ethernet definidos no IEEE 802.3, definem transmissão a 1000 Mb/s (1 Gb/s) em banda base sobre fibra óptica e utilizam 2 fibras (TX e RX) para montar um link.

II. Enquanto o padrão ALFA utiliza transmissão a 850 nm sobre fibras multimodo, o padrão BETA utiliza transmissão a 1310 nm sobre fibras multimodo ou monomodo.

III. Enquanto o alcance máximo do padrão ALFA vai de 220 m a 550 m, e o orçamento de perda vai de 2,6 dB a 3,56 dB, dependendo da categoria de fibra (OM1 a OM4), o alcance máximo do padrão BETA é de até 300 m sobre fibras multimodo (ou 550 m com o uso de patch cords especiais – de condicionamento de modo) e de até 5 km sobre fibra monomodo, e o orçamento de perda vai de 2,35 dB a 4,57 dB, dependendo da fibra utilizada.

Os padrões aqui identificados como ALFA e BETA são conhecidos, respectivamente, como

Sendo as cores AZUL (A), BRANCO-AZUL (BA), LARANJA (L), BRANCO-LARANJA (BL), MARROM (M), BRANCO-MARROM (BM), VERDE (V) e BRANCO-VERDE (BV), a norma 568B especifica para os pinos 1 – 2 – 3 – 4 – 5 – 6 – 7 e 8 a seguinte ordem de cores:

Trata-se da topologia

Segundo essa regra de compactação, a forma mais compacta de zeros permitida para o endereço FF05:0:0:0:CD30:0:0:FFDE é

Essa armada de bots, conhecida como botnet, é controlada de forma indireta pelos criminosos através de um servidor conhecido como

A camada que realiza o subconjunto de funções descrito é a

Esse cabeçalho é o

Um padrão de armazenamento de dados que adota a redundância com o uso de espelhamento é o RAID

Um protocolo amplamente utilizado para troca de informação entre o autenticador e o servidor de autenticação é o

Nessa situação, para se comunicar com o autenticador e proceder com o processo de autenticação, o suplicante utilizará o protocolo

Por essa razão, se usarmos o algoritmo HMAC-SHA1, o valor do HMAC deverá ser truncado em quantos bits?

Considere uma sub-rede IPv4 - 192.168.10.24/29.

Nesse caso, é correto afirmar que

Sobre o HTTP/2, assinale a afirmativa correta.

Monomodo e multimodo são tipos em que as fibras ópticas são classificadas.