Questões de Redes de Computadores para Concurso

Foram encontradas 18.354 questões

I - As máscaras de rede no IPv4 limitam a quantidade de endereços IPv4 disponíveis nas sub-redes que delas derivam, ao passo que, no IPv6, as máscaras determinam a quantidade de sub-redes de um bloco IPv6.

II - Uma vantagem do IPv6 em relação ao IPv4 é a possibilidade de os computadores autoconfigurarem um endereço IPv6 sem a necessidade obrigatória de servidores DHCP específicos ao protocolo.

III- Os possíveis tipos de endereços de origem e de destino do IPv4 e IPv6 são: unicast, broadcast e anycast. A diferença está no fato de que no IPv6 o suporte nativo a endereços broadcast é obrigatório.

Quais estão corretas?

Leia o texto a seguir para responder a questão.

Texto I

Falha no WhatsApp deixa vulneráveis todos os seus 1,5 bilhão de usuários

O WhatsApp anunciou na noite desta segunda-feira (13) que descobriu uma vulnerabilidade em sua plataforma, o que deixava aberta uma brecha de segurança para ataques de hackers no mensageiro. A companhia solicitou a todos os seus usuários que atualizem o aplicativo — tanto no Android quanto no iOS.

De acordo com o site estadunidense Financial Times (FT), que revelou a falha no mensageiro, a vulnerabilidade em questão permite que invasores utilizem um spyware comercial possivelmente desenvolvido pela empresa israelense NSO Group capaz de roubar dados e informações de um aparelho, além de monitorar câmera e microfone.

Ainda conforme a publicação, a instalação do spyware se dá por meio de uma chamada telefônica feita para o aparelho-alvo mesmo que ela não seja atendida. Além disso, esta chamada não some dos registros do aplicativo, o que torna a sua atuação ainda mais silenciosa.

“O WhatsApp encoraja as pessoas a atualizarem para a versão mais recente de nosso aplicativo, bem como manterem o sistema operacional de seu celular atualizado para proteção contra potenciais ataques direcionados a comprometer as informações armazenadas em dispositivos móveis”, informou um porta-voz.

(...)

Em comunicado, o NSO Group negou qualquer envolvimento com o exploit que utiliza a brecha de segurança do WhatsApp para instalar um espião em smartfones.

Fonte: https://www.tecmundo.com.br/software/141261- whatsapp-tem-vulnerabilidade-permite-invasao-hackers.htm

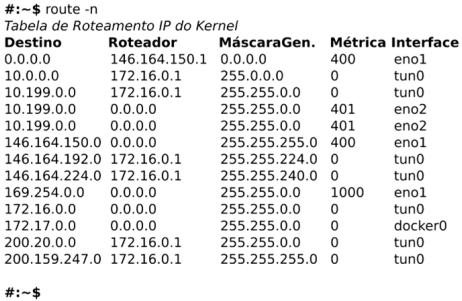

A imagem a seguir apresenta a tabela de roteamento em um servidor de rede Linux que faz a função de

roteador:

Marque a opção correta que define o comportamento desse servidor ao receber um pacote direcionado

ao IP 8.8.8.8.