Questões de Concurso Comentadas sobre redes de computadores

Foram encontradas 18.628 questões

Analise as alternativas:

I. No modo de comunicação simplex temos os dados fluindo em uma única direção.

II. No modo de comunicação half-duplex os dados são transmitidos nos dois sentidos.

III. No modo de comunicação full-duplex os dados são transmitidos em paralelo em única direção.

IV. No modo de comunicação full-duplex os dados são transmitidos em paralelo em ambas as direções.

Analise as alternativas:

I. O sinal analógico é caracterizado pela continua variação da onda eletromagnética.

II.O sinal analógico é transmitido por um único meio de comunicação.

III.O sinal digital é uma sequência de pulsos de voltagem.

IV.O sinal digital pode ser transmitido sobre meios guiados.

Identifique quais das ações enumeradas a seguir podem ser executadas pelo firewall padrão do Ubuntu 16.04. Em seguida, assinale a alternativa correta.

I. Bloquear o tráfego oriundo de uma rede.

II. Bloquear o tráfego destinado a uma rede.

III. Bloquear o tráfego recebido em uma porta TCP.

IV. Bloquear o tráfego destinado a uma porta TCP.

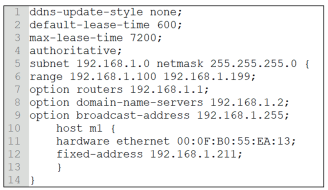

Analise o seguinte arquivo de configuração de um servidor DHCP.

Sobre a configuração apresentada acima, assinale

a alternativa correta.

Segundo Morimoto (2009), no CIDR (Classless Inter-Domain Routing) são utilizadas máscaras de tamanho variável, conhecidas como VLSM (Variable Lenght Subnet Mask), que permitem uma flexibilidade significativa na criação das faixas de endereços IPv4. O uso de máscaras de tamanho variável implica trabalhar com endereços binários, pois a divisão pode ser feita em qualquer ponto.

Fonte: MORIMOTO, C. E. Redes: guia prático. 2. ed. Porto Alegre: Sul Editores, 2009, p. 349-350.

Considerando o endereço IP 192.168.7.53/27, podemos afirmar que o “/27”:

A camada de transporte no modelo TCP/IP tem a finalidade de permitir que as entidades pares de hosts de origem e de destino mantenham uma conversação. Para isto, nessa camada, são definidos dois protocolos de ponta a ponta.

O protocolo (I) é orientado a conexões e garante a entrega sem erros, fragmentando e controlando o fluxo de bytes entre o transmissor e o receptor. Já o protocolo (II) é sem conexão e não confiável, destinado a aplicações em que a entrega imediata é mais importante do que a entrega precisa.

Os itens (I) e (II) são, respectivamente:

O modelo de referência OSI é composto por 7 camadas. Em uma comunicação entre nós da rede, cada camada se comunica diretamente com a mesma camada na origem e destino. Na camada de enlace de dados, existe a preocupação com a detecção e correção de erros nas mensagens transmitidas e recebidas. Para tanto, são usadas técnicas de correção e de detecção de erros. Em enlaces sem fio, comumente são utilizados os códigos de correção de erros, enquanto em meios cabeados com cobre ou fibra, devido a taxa de erros ser mais baixa, é comum utilizar códigos de detecção de erros, como o Código de Redundância Cíclica ou CRC.

Utilizando o polinômio gerador CRC x² + x + 1, para enviar a mensagem 110100, como ficará a mensagem final a ser transmitida para o receptor?

Existem vários tipos de hackers no mundo atual, incluindo alguns que praticam ações sem a intenção de causar dano a quem quer que seja. Assinale a alternativa que apresenta os hackers dos tempos românticos, aqueles que se dedicam às invasões de sistemas por puro divertimento e desafio.

(Nakamura e Geus, Segurança de Redes em ambientes cooperativos, 1ª ed. São Paulo, Novatec, 2007)

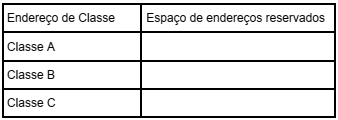

O intervalo no primeiro octeto para classes A, B e C, de endereçamento IPV4, são RESPECTIVAMENTE: