Questões de Concurso Comentadas sobre redes de computadores

Foram encontradas 18.630 questões

Em uma rede de computadores, o protocolo Domain Name System (DNS)

desempenha um papel fundamental na tradução de nomes de domínio em endereços IP. Sobre o DNS,

assinale a alternativa correta.

Para o uso do HTTPS, que é criptografado para aumentar a segurança da transferência de dados, é necessário que um certificado SSL ou TLS esteja instalado no sítio.

Julgue o item a seguir, a respeito de redes de computadores e gerenciamento de redes.

Um endereço IPv6 tem 192 bits, sendo 128 bits de rede e

64 bits de sub-rede.

MIB (management information base) é um banco de dados que descrevem as propriedades de cada componente em um dispositivo de rede e são armazenados no gerenciador de SNMP.

O tempo de lease em um servidor DHCP corresponde ao período de tempo durante o qual um dispositivo conserva um endereço IP atribuído pelo servidor.

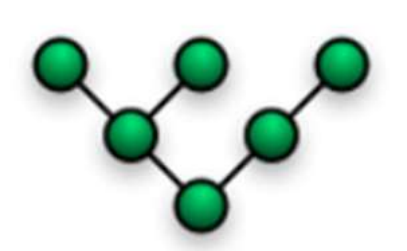

Qual topologia de rede está representada na imagem acima?

Um sistema de comunicação de dados é composto por três elementos, sendo eles o emissor, o receptor e a mensagem.

No que se refere a rede de computadores, julgue o item que se segue.

O UDP, que faz parte da camada de transporte do TCP/IP,

utiliza o ICMP, da camada de rede, como forma de verificar

a conectividade entre hosts.

No que se refere a rede de computadores, julgue o item que se segue.

No TCP, que faz parte da camada de transporte do TCP/IP, é

necessário que ocorra o 3-way-handshake, que é um

protocolo orientado à conexão.