Questões de Redes de Computadores para Concurso

Foram encontradas 18.342 questões

Firewalls são equipamentos de rede ou programas de computador que, por meio do bloqueio seletivo de conexões, baseados em uma política de segurança, buscam proteger redes de computadores.

O tipo de firewall que guarda o estado das conexões ativas,

permitindo apenas a passagem de pacotes que pertençam a

determinadas conexões, é denominado

Uma VPN deve oferecer vários tipos de segurança para manter a conexão e a integridade dos dados.

A suíte de protocolos que possui algoritmos de criptografia

aprimorados, com dois tipos, túnel e transporte, e que pode ser

usado para implementar e proteger conexões VPN é o

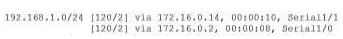

Esse comando é o

Considere as afirmativas referentes ao serviço e protocolo DHCP (Dynamic Host Configuration Protocol):

I. No processo de concessão de DHCP o cliente inicializa e transmite a mensagem de descobrimento (DHCPDISCOVER) na rede local;

II. Um servidor DHCP ao conceder um endereço IP para um cliente DHCP pode atribuir também a máscara de sub-rede;

III. A duração da concessão de IP é fixada pela definição do protocolo em 30 minutos, não podendo ser aumentada.

Está correto o que se afirma em

Em um servidor DNS o arquivo de zona consiste das informações de cabeçalho e dos registros de recursos. Considere a seguir uma linha de um arquivo de zona de um servidor DNS:

ftp IN CNAME server01

Este registro tem a função de

No funcionamento do protocolo TCP/IP, os endereços IP foram divididos em classes.

O seguinte endereço pertence à faixa da classe A, é reservado

para loopback e tem por objetivo testar o TCP/IP para

comunicação entre processos na máquina local:

A maioria das tecnologias de rede IEEE 802 utiliza o MAC (Media Access Control) como endereço de rede.

Os endereços MAC são constituídos de

( ) O sinal PCM tem uma tecnologia de comunicação que trata de 8000 amostras de 16 bits cada.

( ) O protocolo SIP (Session Initiation Protocol) é utilizado em sistema VoIP.

( ) O VoIP funciona bem, pois todos os pacotes de dados são tratados com um controle de recuperação de perda / erro de comunicação (Aplicação CRC -32), o que garante robustez com baixa latência, independentemente do circuito de dados.

Assinale a alternativa que apresenta a sequência correta de cima para baixo.

Assinale a alternativa correta.

( ) O protocolo UDP não é confiável como o TCP é, mas também é orientado a conexão.

( ) O parâmetro time-to-live serve para limitar a duração do segmento TCP, quando este circula na rede.

( ) A classe C do endereço IP tem sua máscara padrão identificada por 24 bits um e 8 bits zero, sendo estes bits finais na parte final da notação.

Assinale a alternativa que apresenta a sequência correta de cima para baixo.

A camada física do modelo OSI converte os quadros de bits 0 e 1 em sinais elétricos, caso o meio físico seja o cabo de cobre.

No modelo OSI, a camada de transporte é responsável por transportar os dados provenientes da camada de sessão.

As topologias das redes estão fundamentadas nas tecnologias WANs, como em anel, em estrela e em barramento, com grande predominância da topologia em barramento.

A topologia de redes é a forma com que os computadores são interligados. Cada topologia possui características bem distintas em relação a uma outra topologia. Logo, não é possível combinar duas topologias formando, por exemplo, uma topologia mista.

A técnica varredura TCP Null desativa todos os flags.

A atenuação é um tipo de degradação que ocorre somente na transmissão digital de dados, realizada por meio dos cabos de fibra óptica.