Questões de Concurso

Sobre redes linux em redes de computadores

Foram encontradas 218 questões

O uso de SSH é restrito a sistemas operacionais Unix e Linux. Equipamentos tais como roteadores e switches modernos usam apenas mecanismos diferenciados por meio de HTTPS

# echo 1 > /proc/sys/net/ipv4/tcp_syncookies

Com isso o Administrador de Redes pode conseguir o seguinte objetivo:

I – O Bind9 inclui as ferramentas named-checkconf, usada para checar a sintaxe do arquivo principal de configuração do Bind9, e named-checkzone, usada para checar os arquivos de dados das zonas.

II – O principal arquivo de configuração do Bind9 é o named.conf. Para cada domínio sob responsabilidade do servidor, deve ser criada uma entrada do tipo “zone” neste arquivo (ou no arquivo named.conf.local).

III – Os arquivos de dados das zonas de DNS devem ter seus conteúdos inseridos no final do arquivo named.conf, para que o Bind9 possa resolver os nomes dos domínios associados a estes.

Sobre essas afirmativas, está CORRETO o que se afirma em:

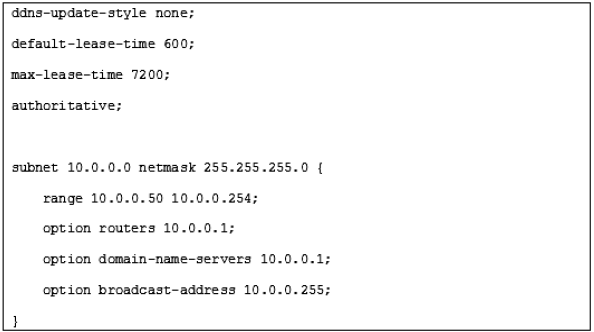

Esse arquivo contém parâmetros de configuração básica de um serviço Linux Debian que implementa o protocolo:

O servidor para gerenciamento de impressão no Linux é o CUPS (common unix printing system), o qual utiliza o IPP (internet printing protocol).

Supondo que o gerente de um servidor OpenSSH configure o envio de pacotes automáticos, reduzindo a ociosidade da conexão, por meio do canal encriptado para manter abertas as conexões com os clientes, a diretriz que deve ser usada é: