Questões de Concurso

Comentadas sobre segurança de redes em redes de computadores

Foram encontradas 1.063 questões

Computadores com botnet são aqueles cuja partição de boot é configurada para que sua segurança seja máxima, com monitoramento e com acesso remoto somente via senha.

Denomina-se three-pronged firewall a utilização de um firewall com três pontos de rede: um para a rede privada, outro para a rede pública, e outro para a DMZ.

O equipamento instalado pela equipe de TI utiliza recursos de:

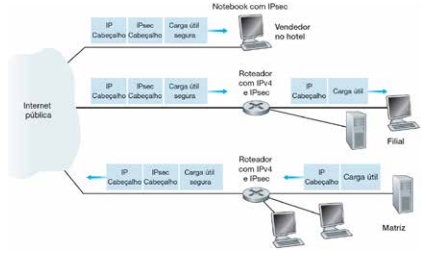

Fonte: Kurose (2021)

Fonte: Kurose (2021) Sobre IPsec e VPNs, é correto afirmar que

Esse processo de autenticação utiliza o padrão do IEEE

Dentre as recomendações de boas práticas relacionadas à submissão de mensagens via SMTP, é importante bloquear o acesso de saída para a porta 25 a partir de todas as máquinas que não sejam MTAs ou explicitamente autorizadas, e também configurar o MUA para usar autenticação na porta

Os protocolos ________________________ utilizam algoritmos criptográficos para garantir a privacidade dos dados enviados por meio de uma rede que emprega a pilha de protocolos TCP/IP.

Julgue o próximo item, relativos à segurança da informação.

Situação hipotética: Uma empresa precisa criar redes

virtuais privadas seguras através de WAN pública, para a

comunicação entre sua matriz e suas filiais. Assertiva:

Como solução, essa empresa pode utilizar o IPSec para

prover capacidade de comunicação segura por meio de

cifração dos dados que passam pela WAN através de rede

privada virtual.

Julgue o próximo item, que tratam de arquitetura de software, intranet e TDD.

Tendo em vista o grupo de usuários controlado de uma

intranet, o desafio de segurança está relacionado à sua

conexão com a Internet.

No que diz respeito à segurança em redes wireless, ao protocolo Syslog e ao Microsoft Event Viewer, julgue o item seguinte.

Os protocolos TCP e UDP são usados pelo protocolo Syslog

para o envio de mensagens.

No que diz respeito à segurança em redes wireless, ao protocolo Syslog e ao Microsoft Event Viewer, julgue o item seguinte.

Ao utilizar a tecnologia WEP (Wired Equivalent Privacy)

para proteger uma rede wireless, o usuário é obrigado a

digitar uma senha, a fim de se associar à rede.

No que diz respeito à segurança em redes wireless, ao protocolo Syslog e ao Microsoft Event Viewer, julgue o item seguinte.

A única forma que garante que um espião não possa

determinar o nome de uma rede sem fio é “fechar a rede”;

esse procedimento é realizado nos pontos de acesso sem fio e

impede que os programas de monitoramento de redes sem

fio vejam o nome da rede.

Acerca dos softwares maliciosos e da segurança de ativos de rede, julgue o item subsequente.

Em uma transferência de pacote (que consiste em um cabeçalho

e alguns dados do usuário) entre hosts por meio de uma rede

frame relay ou ATM usando a criptografia de ponta a ponta, em

que todo o pacote é criptografado, o switch frame relay ou

ATM receberá o pacote criptografado e poderá ler o cabeçalho

e, então, encaminhá-lo ao outro host.

Acerca dos softwares maliciosos e da segurança de ativos de rede, julgue o item subsequente.

O IPSec (Internet Protocol Security) pode ser usado para

implementar segurança em roteadores.

I. O DHT torna o rastreamento de arquivos mais difícil, procurando proteger a identidade de quem baixou um arquivo na rede P2P.

II. O software peer-to-peer Emule suporta uma variante do DHT, denominado Kademlia.

III. Uma desvantagem do DHT é que os arquivos ficam associados a um determinado nome, dificultando a indexação.

Está correto apenas o que se afirma em