Questões de Redes de Computadores - Segurança de Redes para Concurso

Foram encontradas 1.110 questões

para controle de tráfego em uma rede, bem como protocolos para

autenticação de usuários e dispositivos de rede. Julgue os itens

seguintes, a respeito da segurança lógica em redes de

computadores.

mecanismos de autenticação, julgue os próximos

itens.

subseqüentes.

subseqüentes.

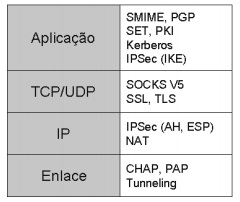

Considerando a figura acima, que apresenta um conjunto de protocolos ou soluções de segurança empregados em vários níveis da família TCP/IP, julgue os itens a seguir, a respeito de ataques e proteções relativos a sistemas diversos.

I A tecnologia SOCKS V5 está mais associada à existência de um firewall que o protocolo SSL.

II A manutenção de mapeamentos entre endereços IP é uma característica melhor associada a um serviço NAT do tipo statefull que ao protocolo IKE (Internet key exchange) do IPSec.

III A fim de autenticar usuários de uma rede e gerar tíquetes que garantem acesso a serviços, um sistema que emprega o protocolo Kerberos usa criptografia de chave assimétrica, similar à empregada em infraestruturas de chaves públicas (PKIs).

IV Os protocolos SMIME e PGP facilitam o alcance de confidencialidade, integridade e disponibilidade no envio de e-mails.

V No que concerne aos protocolos IPSec e os requisitos de autenticidade, integridade e confidencialidade, os protocolos AH (autentication header) e ESP (encapsulating security payload), mesmo sendo passíveis de uso em conjunto, proveem soluções para melhoria de autenticidade e integridade na troca de informações entre hosts, mas apenas o último aborda claramente aspectos de confidencialidade.

Estão certos apenas os itens

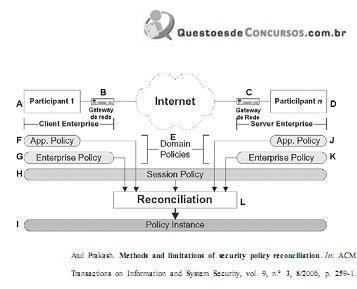

A figura acima apresenta elementos de um modelo de reconciliação entre políticas de segurança, no qual se destacam elementos nomeados de A a L. Considerando essa figura, julgue os próximos itens, acerca de processos de definição, implantação e gestão de políticas de segurança e auditoria.

I O modelo apresentado descreve um cenário de integração B2C (business to consumer).

II A implementação do processo de reconciliação entre políticas, apresentado no elemento L, tem maior chance de privilegiar o atendimento às políticas F e G, que às políticas J e K.

III Os conceitos de user-agent e server-agent se aplicam de forma mais precisa, respectivamente, a A e D que a B e C.

IV O tempo de validade das políticas E, F, G e H é ordenado, do ponto de vista do menor para o maior escopo temporal, como H, F, G e E.

Estão certos apenas os itens

A partir da introdução do WEP, as redes sem fio tornaram-se mais seguras no que se refere à prevenção de acessos indevidos.

O protocolo WPA2 suporta o algoritmo de criptografia AES com 128 bits.

WEP, WPA e WPA2 são protocolos que proveem criptografia na camada de transporte em redes sem fio.

Caso um pacote BPDU seja recebido pela mesma interface que o enviou, a rede em questão será totalmente afetada.

Com relação aos conceitos e aos protocolos utilizados em redes sem fio, julgue o item.

O WPA2 usa o protocolo RC4 como algoritmo de criptografia principal, e o radius como protocolo de acesso ao meio.