Questões de Concurso

Sobre segurança de redes em redes de computadores

Foram encontradas 1.171 questões

FTP pode ser utilizado tanto em modo ativo quanto em modo passivo, permitindo a transferência de arquivos através de firewalls e roteadores com diferentes configurações de segurança.

Para assegurar a segurança das redes sem fio, a EPE deve implementar

O protocolo IPSEC pode operar em dois modos principais: modo transporte e modo túnel. Compreender a diferença entre esses modos é crucial para a implementação eficaz de segurança nas comunicações.

Nesse sentido, assinale a opção que apresenta a principal diferença entre eles

Quando o algoritmo de roteamento é implementado, cada roteador precisa tomar decisões com base no conhecimento local, não na imagem completa da rede. Uma técnica local simples é a de _________ , na qual cada pacote de entrada é enviado para cada interface de saída, exceto para aquela em que chegou.

Analise e indique a altemativa que melhor preenche a lacuna no texto acima.

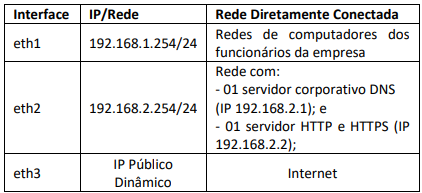

A tabela a seguir descreve como as interfaces desse servidor IPTables estão configuradas e conectadas.

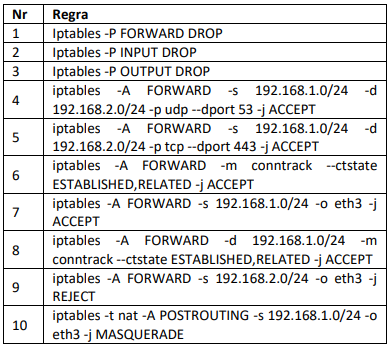

As regras de acesso configuradas neste servidor IPTables são apresentadas na tabela a seguir.

Diante deste cenário, analise as afirmativas a seguir:

I. As máquinas da rede 192.168.1.0/24 podem acessar todos os serviços disponíveis na rede 192.168.2.0/24.

II. As máquinas da rede 192.168.1.0/24 podem acessar à internet.

III. Os serviços disponíveis na rede 192.168.2.0/24 podem ser acessados por dispositivos na internet.

Está correto o que se afirma em

Com relação ao assunto, avalie as afirmativas a seguir:

I. O firewall deverá permitir que os pacotes do tipo UDP com porta de destinado 514 acessem o servidor Syslog.

II. O protocolo Syslog possui níveis de severidade de mensagens, que vão de 0 (Emergency) a 7 (Debug).

III. O servidor Syslog poderá armazenar mensagens de diversos ativos de rede da empresa.

Está correto o que se afirma em

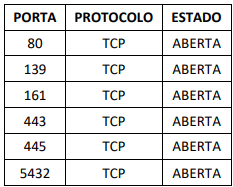

A tabela a seguir apresenta o resultado desta varredura.

Sobre o resultado desta varredura, avalie as seguintes afirmativas:

I. Por padrão, a existência das portas 80 e 443 abertas significa que este servidor está acessando portais em outros dispositivos por meio dos protocolos HTTP e HTTPS.

II. Por padrão, a existência da porta 161 aberta, significa que este servidor permite consultas por meio do protocolo SNMP.

III. Por padrão, a existência da porta 5432 aberta, significa que este servidor permite consultas ao banco de dados MySQL.

Está correto o que se afirma em

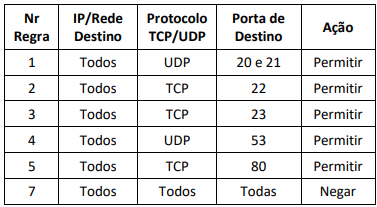

As regras que controlam os pacotes com origem na rede corporativa e destino na internet estão apresentadas na tabela a seguir.

Em relação aos dispositivos desta rede corporativa e as regras de acesso estabelecidas pelo dispositivo de segurança, analise as seguintes afirmativas:

I. Os dispositivos desta rede corporativa poderão realizar acessos ao serviço de resolução de nomes (DNS) e páginas web (HTTP e HTTPS) disponíveis na internet.

II. Os dispositivos desta rede corporativa poderão realizar acessos a outros dispositivos na internet por meio do protocolo Secure Shell (SSH) e Telnet; e

III. Os dispositivos desta rede corporativa poderão realizar transferência de arquivos com dispositivos na internet por meio do File Transfer Protocol (FTP).

Está correto o que se afirma em

Assinale a opção que melhor descreve o método de autenticação de e-mails que cumpre todas essas exigências ao integrar SPF e DKIM, fornecendo políticas de autenticação e relatórios.

Considerando o cenário descrito acima, assinale a opção que melhor descreve a ação que o administrador de TI deve tomar para configurar a política de tal forma que as mensagens suspeitas continuem sendo entregues, mas sejam marcadas como spam.

No que se refere a rede de computadores, julgue o item que se segue.

O vetor de inicialização do WEP é considerado seguro por

garantir a randomização dos dados cifrados em uma

comunicação realizada no padrão IEEE 802.11.

Julgue o item subsequente.

Os firewalls são componentes cruciais de arquiteturas de

segurança cibernética, operando em níveis de rede e

aplicativo, e empregam tecnologias avançadas, como

inspeção profunda de pacotes, análise de estado e

filtragem de aplicativos, para controlar o tráfego de rede e

proteger os sistemas contra ataques externos e internos,

contribuindo para a manutenção da integridade,

confidencialidade e disponibilidade dos dados.

No processo finalístico de uma solução SIEM padrão, a etapa em que se buscam indicações de ameaças à segurança cibernética, a partir dos dados coletados e por meio da comparação a padrões definidos, é denominada agregação e normalização dos dados.

A utilização de EAP-TLS para autenticação de usuários de redes sem fio requer que o servidor de autenticação e o cliente suplicante disponham de certificados digitais, usualmente emitidos por infraestrutura de chaves públicas (ICP).

No sistema de autenticação 802.1X para acesso seguro de máquinas à rede, o cliente — representado por uma estação de trabalho —, o dispositivo de acesso — que pode ser um switch — e o servidor de autenticação trocam informações usando o protocolo EAP, que pode ser executado sem um endereço IP em camadas inferiores, inclusive na camada de enlace de dados.