Questões de Concurso

Sobre assinatura digital em segurança da informação

Foram encontradas 333 questões

Julgue o próximo item, relativo a criptografia, assinatura digital, sistemas operacionais e LDAP.

A assinatura digital de uma mensagem é formada

encriptando-se a mensagem inteira com a chave privada do

emissor ou encriptando-se um código de hash da mensagem

com a chave privada do emissor.

Com relação ao uso de hashes criptográficos nas assinaturas digitais, é correto afirmar que

Julgue o item subsecutivo, a respeito de assinatura e certificação digital.

MD5 é um tipo de algoritmo de hash que, utilizado em

assinatura digital, é atualmente considerado seguro.

Ao clicar para abrir o documento, o usuário recebe uma mensagem de erro e isso o leva a entender que o documento estava com problemas. Mais tarde, já fora do ambiente de trabalho, ao ligar para a pessoa que supostamente enviou o e-mail, recebe a informação que ela não havia enviado nenhum arquivo. Nesse momento, o profissional percebe que cometeu um erro e retorna para a sua mesa. No decorrer do episódio, descobre-se que o ataque originado desse processo permitiu o vazamento de dados pessoais de milhões de clientes da empresa.

Embora o texto se refira a uma situação fictícia, esse tipo de situação em relação à segurança da informação exemplifica uma vulnerabilidade explorada.

Essa técnica de ataque recebe um nome, qual das alternativas apresenta o ataque descrito na série citada?

Com isso, é correto afirmar que:

Contudo, o fato de haver nele a assinatura digital de Fábio permite que Eduardo tenha certeza de que foi o chefe que o enviou, assegurando o princípio da:

( ) A auditoria é o processo de estabelecer a validade de uma identidade reivindicada.

( ) A autenticação é o emprego de técnicas matemáticas relacionadas com a segurança da informação, tais como a autenticação das entidades e a autenticação da origem para esconder informações sigilosas.

( ) Uma assinatura digital é um mecanismo criptográfico que tem função similar a uma assinatura escrita à mão.

( ) Um certificado é um tipo especial de assinatura digital, ele é um documento que contém a chave pública de um determinado usuário e outras informações adicionais.

A ordem correta de preenchimento dos parênteses, de cima para baixo, é:

A assinatura digital em um documento garante a confidencialidade dos dados.

I - Um certificado digital pode ser visto como uma carteira de identidade para uso na internet.

II - Tecnicamente, um certificado digital é um conjunto de dados (um arquivo), assinado digitalmente pela autoridade certificadora.

III - Um certificado digital contém a chave pública referente a chave privada da entidade especificada no certificado.

Em relação aos itens apontados, pode-se afirmar que:

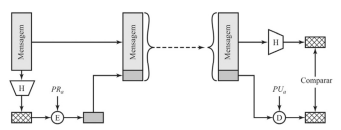

No cenário hipotético a seguir, em que as letras H, E e D designam, respectivamente, hash, emissor e destinatário, deseja-se usar criptografia com o objetivo de criar uma assinatura digital do emissor, de modo que o destinatário tenha certeza de que a mensagem foi assinada pelo emissor.

A partir das informações precedentes, assinale a opção correta.

I. Autenticação da origem de dados. II. Confidencialidade. III. Integridade dos dados. IV. Responsabilização. V. Disponibilidade.

Quais dos serviços indicados estão relacionados ao mecanismo de assinatura digital?

I. Permite comprovar tanto a autenticidade quanto a integridade de uma informação. II. Baseia-se nos conceitos de chave pública e privada. III. A chave privada é utilizada para verificar a assinatura, enquanto a chave pública é utilizada para realizar a codificação.

Está(ão) correta(s) a(s) afirmativa(s)