Questões de Segurança da Informação - Autenticação para Concurso

Foram encontradas 288 questões

Considerando o uso do protocolo OAuth 2.0 para melhores práticas de mecanismos de autenticação, julgue o item a seguir.

É uma recomendação adicional de segurança como melhor

prática que os servidores nos quais os retornos de chamada

estão hospedados exponham redirecionadores abertos,

principalmente quando a aplicação estiver exposta na

Internet.

Considerando o uso do protocolo OAuth 2.0 para melhores práticas de mecanismos de autenticação, julgue o item a seguir.

É recomendado aos clientes que implementam OAuth 2.0

usar o tipo de resposta do código de autorização em vez dos

tipos de resposta que causam a emissão do token de acesso

no terminal de autorização.

A respeito de métodos e protocolos de autenticação, hardening de sistemas e criptografia de dados, julgue o item subsecutivo.

A autenticação, processo cujo objetivo é garantir a

legitimidade do usuário, em geral, baseia-se em comprovar a

autenticidade do usuário a partir de algo que somente o

usuário sabe, algo que somente o usuário tem e algo que

somente o usuário é.

A respeito da segurança da informação, julgue o item a seguir.

É correto afirmar que há violação de autenticidade no caso

de o conteúdo de um arquivo considerado de conteúdo

crítico, com requisito de negócio para que seja mantido

imutável, ser alterado de forma indevida.

A senha requer controles adicionais, dentre os quais:

Fonte: https://repositorio.ifgoiano.edu.br/bitstream/prefix/795/1/tcc_ Willian_Wallace_de_Matteus_Silva.pdf

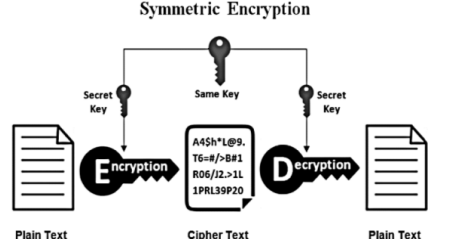

I. o algoritmo de chave simétrica The Data Encryption Standard (DES) desenvolvido pela IBM na década de 1970, foi adotado em 1976 pelo National Institute of Standards and echnolog (NIST). O DES foi projetado para criptografar e descriptografar blocos de informação de 64 bits de comprimento. Mesmo tendo uma chave de entrada de 64 bits, o tamanho real da chave do algoritmo DES é de 56 bits.

II. o sistema de chave simétrica consiste em um par de chaves, uma pública e uma privada, onde esse par de chaves é utilizado para criptografar e descriptografar uma informação.

III. utilizando o conceito de chave simétrica, se um terceiro interceptar a chave durante a transmissção, ele tem acesso às instruções para criptografar novas mensagens e descriptografar a informação cifrada enviada, inutilizando qualquer segurança que o algoritmo traria.

Está(ão) correta(s) a(s) afirmativa(s):

( ) Utiliza a criptografia assimétrica, onde o signatário usa sua chave privada para assinar digitalmente o documento.

( ) A validade de uma assinatura digital depende da integridade do certificado digital associado ao signatário.

( ) Garante que o documento não tenha sido alterado desde que foi assinado.

A sequência está correta em

Julgue o seguinte item, pertinente a conceitos e princípios relacionados com autenticação e autorização.

O processo pelo qual uma entidade determina se outra

entidade tem permissão para usar um recurso é denominado

autenticação.

Julgue o seguinte item, pertinente a conceitos e princípios relacionados com autenticação e autorização.

O processo de comprovar a identidade do usuário aos

componentes de segurança do sistema para se conceder

acesso com base em quem ele é ou em algo que ele possua é

denominado autorização.

Levando-se em conta a situação exposta, assinale a afirmativa correta.

A Autenticação por Algo que Você Saiba é o método de autenticação mais utilizado na Internet e baseia-se no uso: