Questões de Concurso

Comentadas sobre dmz (demilitarized zone) em segurança da informação

Foram encontradas 49 questões

I. Tem como função manter os serviços que possuem acesso externo separados da rede local, restringindo ao máximo um potencial dano causado por algum invasor, tanto interno como externo.

II. Permite o acesso de usuários externos aos servidores específicos localizados na rede de perímetro e também o acesso deles à rede corporativa interna.

III. Tem como papel principal ser uma rede “tampão” entre as redes externa e interna.

IV. A configuração é realizada através do uso de equipamentos de Firewall, que vão realizar o controle de acesso entre ela, a rede local e a Internet.

Está correto o que consta APENAS em

Uma DMZ destinada a proteger um segmento de rede contra ataques externos deve ser colocada preferencialmente entre o roteador externo e a Internet.

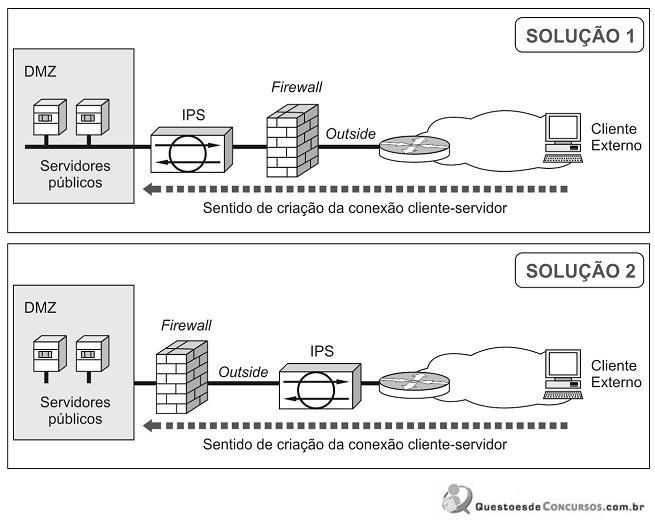

Considerando as soluções de segurança de rede representadas, é correto afirmar:

O bloqueio seguro a uma rede restrita de uma empresa poderá ser efetuado por meio de uma DMZ. Para a criação de uma DMZ dessa natureza, é suficiente utilizar um firewall do tipo Proxy.

os itens subsequentes.

A figura acima apresenta uma arquitetura de atendimento a requisitos em torno da autenticação em serviços web. O elemento ESB (enterprise service bus) denota um sistema que adapta ao ambiente SOA serviços de TI e aplicações de negócios preexistentes em uma organização. Julgue os itens que se seguem, acerca das informações apresentadas e dos conceitos de arquitetura e tecnologias de sistemas de informação.