Questões de Segurança da Informação para Concurso

Foram encontradas 10.099 questões

Nesse sentido, assinale a opção que indica a ação efetiva para:

- Prover visibilidade sobre o uso dos serviços externos.

- Controle sobre os cumprimentos das políticas de segurança da informação.

- Proteção contra vazamento de identidades.

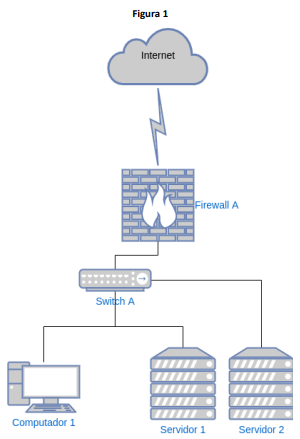

O diagrama (Figura 1) e as informações a seguir refere-se à próxima questão.

Considere que:

Os equipamentos possuem os seguintes endereços IPs e máscaras:

• Servidor 1: 10.20.1.5 /24

• Servidor 2: 10.20.1.6 /24

• Computador 1: 10.20.1.101/24

• Firewall A – LAN: 10.20.1.1/24

• Firewall A – WAN: 200.212.123.2/30

Os computadores e servidores têm como gateway padrão o IP: 10.20.1.1

O Servidor 1 possui um serviço http instalado rodando na porta 80, que está publicado para a internet através de um NAT no firewall na mesma porta.

O Servidor 2 possui um serviço ldap rodando na porta 389.

Um dos riscos indicados foi a possível interrupção do negócio mediante comprometimento do ambiente.

A esse respeito, assinale a opção que não apresenta um controle presente no Guia De Aperfeiçoamento Da Segurança Cibernética Para Infraestrutura Crítica V1.1 que pode ajudar a prevenir este risco.

I. Os 25 integrantes do Comitê, eleitos a cada dois anos, representam diversos setores da sociedade, sendo a maior parte proveniente de órgãos de governo (13), seguidos pela Sociedade Civil (10) e por dois acadêmicos de notório saber em assuntos de Internet.

II. Além de recomendação de procedimentos, normas e padrões técnicos operacionais para a Internet no Brasil, entre as atribuições do Comitê está o estabelecimento de diretrizes para a administração do registro de Nomes de Domínio usando <.br> e de alocação de endereços Internet (IPs);

III. O setor empresarial é o único a receber pro-labore para integrar o Comitê e pode indicar apenas representantes dos seguintes setores: bens de informática, provedores de acesso e usuários.

Está correto o que se afirma em

Assinale a alternativa que apresenta a ferramenta de backup descrita acima.

I. A mensagem a ser assinada é inserida em uma função de hash que produz um código hash seguro de tamanho variado.

II. O código hash gerado é encriptado usando a chave privada do emissor para formar a assinatura digital.

III. O destinatário recebe a mensagem e produz um código hash. Ele também decripta a mensagem usando a chave pública do emissor. Se o código hash calculado coincidir com a assinatura decriptada, ela é aceita como válida.

A sequência correta é

Um clássico dispositivo de Segurança utilizado na proteção em uma rede de computadores, monitorando o tráfego de rede de entrada e saída, é o ______.

Assinale a alternativa que preencha corretamente a lacuna.

Existem, tecnicamente, várias formas de se fazer, com garantia, uma cópia de segurança (backup) tais como:

(1) Backup diferencial.

(2) Backup multiplex.

(3) Backup incremental.

Da relação apresentada:

Quanto às diferenças entre as funções hash: MD5 e SHA-1, analise as afirmativas abaixo e assinale a alternativa correta.

I. A velocidade do MD5 é lenta em comparação com a velocidade do SHA-1.

II. Como o MD5 pode ter 128 bits de comprimento ele é mais simples que o SHA-1.

III. O hash SHA-1 foi criado mais recentemente do que o hash MD5 que é mais antigo.

Sobre as afirmativas:

Em relação à criptografia, numere a segunda coluna de acordo com a primeira:

(1) AES

(2) RSA e DSA

(3) Hash

(4) PGP

( ) Usado para verificar integridade de um arquivo

( ) Criptografia híbrida

( ) Criptografia de chave simétrica

( ) Criptografia de chave assimétrica

A sequência CORRETA, de cima para baixo, é:

1. A criptografia muito utilizada atualmente, e que é conhecida pela sigla RSA, é considerada do tipo assimétrico.

2. O protocolo HTTPS permite que os dados sejam transmitidos por meio de uma conexão criptografada.

Assinale a alternativa correta.

"A fita continua sendo uma das opções mais baratas para arquivamento de dados de longo prazo. O líder no formato de backup em fita é a tecnologia de armazenamento de dados em fita magnética denominada ______."

Assinale a alternativa que preencha corretamente a lacuna.

1. Na criptografia assimétrica se faz uso de uma única chave de segurança.

2. Nos certificados digitais utiliza-se exclusivamente da criptografia simétrica.

Assinale a alternativa correta.