Questões de Concurso Sobre segurança da informação

Foram encontradas 10.771 questões

As opções caraterizados em I, II, III e IV são, respectivamente:

Os parâmetros caraterizados em I e II são, respectivamente:

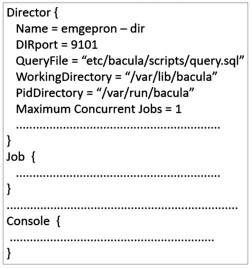

Esse arquivo de configuração da BACULA é referenciado como:

II. O primeiro passo é também realizar o primeiro backup completo, mas este tipo de backup compara o conteúdo a ser copiado com o último backup full e copia todas as alterações realizadas. Isso significa que uma maior quantidade de dados será gravada a cada novo backup deste tipo, pois o último fragmento sempre conterá todas as diferenças entre o backup original e o volume de dados atualizado. Esse processo é mais prático, pois só exigirá o backup completo e o último fragmento de backup para restauração de dados. O problema desse método é que dependendo do crescimento de dados da empresa, cada processo poderá gerar arquivos de backup deste tipo cada vez maiores, superando inclusive o tamanho do primeiro backup completo. Neste tipo de backup, apenas as últimas modificações são registradas, a velocidade do processo é maior, pois apenas os dados alterados no último backup são gravados.

Os tipos caracterizados em I e II são conhecidos, respectivamente, como backup:

As denominações para os módulos detalhados em I, II e III são, respectivamente:

A seguir são listados dois métodos entre os mais utilizados nos sistemas de autenticação. I. Usa senhas categorizadas como fatores de conhecimento, representadas por uma combinação de números, símbolos. É uma ótima maneira de proteção na Autenticação Digital. II. Usa características fisiológicas ou comportamentais dos indivíduos que incluem, mas que não se limitam à impressão digital, geometria da mão, varredura de retina, varredura de íris, dinâmica de assinatura, dinâmica de teclado, impressão de voz e varredura facial.

Os métodos descritos em I e II são denominados, respectivamente, autenticação:

Os três tipos descritos em I, II e lII são denominados, respectivamente, firewalls:

Os princípios detalhados em I, II, III e IV são denominados, respectivamente:

Esse software malicioso é conhecido por:

Os tipos de IDS caracterizados em I e II são denominados, respectivamente:

• Utiliza duas chaves distintas, uma pública, que pode ser livremente divulgada, e uma privada, que deve ser mantida em segredo por seu dono. • Quando uma informação é codificada com uma das chaves, somente a outra chave do par pode decodificá-la. • A chave privada pode ser armazenada de diferentes maneiras, como um arquivo no computador, um smartcard ou um token. • Exemplos desse método criptográfico são RSA, DSA, ECC e Diffie-Hellman.

Esse método é conhecido como criptografia de chaves:

Os programas típicos de backup para computadores com o sistema operacional Windows costumam apresentar algumas características, como

Julgue o item a seguir, relativo a blockchain e smart contracts.

Smart contracts são indicadores de desempenho em uma

única página e seus fornecedores oferecem, tipicamente, um

conjunto predefinido de relatórios com elementos estáticos e

estrutura estanque.

A respeito do software Kafka, julgue o item a seguir.

Conexões entre producers e consumers suportam

mecanismos de autenticação capazes de criptografar com

SSL.

No que se refere ao uso de Jenkins, julgue o item seguinte.

O Jenkins permite interagir com diferentes tipos de

credenciais, sendo uma delas a utilização de SSH com

chaves públicas e privadas, para autenticar somente o

username com a chave privada.

No que se refere a autenticação e riscos de segurança, julgue o item subsequente.

Quanto aos riscos de segurança derivados da exposição de

dados sensíveis contidos na lista OWASP Top 10, é

recomendável que o tráfego de dados confidenciais seja

criptografado e que o seu armazenamento interno seja feito

sem criptografia, de modo a viabilizar as funções de

auditoria dos sistemas.