Questões de Concurso Sobre segurança da informação

Foram encontradas 11.079 questões

As permissões de acesso do GNU/Linux protegem o sistema de arquivos do acesso indevido de pessoas ou programas não autorizados. A permissão de acesso também impede que um programa mal intencionado, por exemplo, apague um arquivo que não deve, envie arquivos especiais para outra pessoa ou forneça acesso da rede para que outros usuários invadam o sistema. Sobre esse assunto, analisar os itens abaixo:

I. Somente o dono pode modificar as permissões de acesso do arquivo.

II. Cada usuário pode fazer parte de um ou mais grupos e, então, acessar arquivos que pertençam ao mesmo grupo que o seu.

III. Outros é a categoria de usuários que não são donos ou não pertencem ao grupo do arquivo.

Está(ão) CORRETO(S):

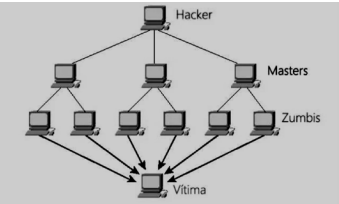

A figura abaixo ilustra um tipo de ataque utilizado por hackers para atacar servidores Web. O atacante faz com que computadores de outras pessoas acessem recursos de um sistema continuamente até que este fique indisponível pela carga recebida. Esse tipo de ataque é denominado de:

A respeito de autenticação de dois fatores e OWASP Top 10, julgue o item a seguir.

A inadequada configuração de segurança, um dos riscos da

OWASP Top 10, pode ocorrer em qualquer nível de serviço

de uma aplicação; em razão disso, o uso de scanners e testes

automatizados é ineficaz na tarefa de detectar falhas de

configuração.

A respeito de autenticação de dois fatores e OWASP Top 10, julgue o item a seguir.

Códigos de verificação de um sistema de autenticação de

dois fatores podem ser enviados por email ou gerados por

um aplicativo autenticador instalado no dispositivo móvel do

usuário.

• identificador único da evidência; • quem acessou a evidência e o tempo e local em que ocorreu; • quem checou a evidência interna e externamente nas instalações de preservação e quando ocorreu.

Esse documento é conhecido por

I. É uma moeda que existe somente em formato digital e não é emitida por nenhum governo soberano ou autoridade monetária. II. A grande maioria das criptomoedas utiliza a tecnologia blockchain, que valida as transações por uma imensa rede descentralizada de computadores. III. É um tipo de moeda que não tem estabilidade garantida por nenhum governo, e seu valor é determinado exclusivamente pelas leis de demanda e oferta.

Assinale

I. Visa produzir os mesmos resultados utilizando diferentes instrumentos, condições e a qualquer tempo. II. Visa determinar se o método científico, técnica ou procedimento foi adequadamente seguido. III. Visa produzir resultados de teste empregando os mesmos procedimentos e métodos de medição, sob as mesmas condições, podendo ser realizado outras vezes mesmo após a primeira.

Os aspectos detalhados em I, em II e em III são denominados, respectivamente,

I. Trata da produção da cópia da evidência digital, como um disco rígido completo, as partições e arquivos selecionados, além da documentação dos métodos utilizados e atividades realizadas. II. Trata do recolhimento do dispositivo questionado de sua localização original para um laboratório ou outro ambiente controlado para posterior análise. III. Trata da guarda da potencial evidência assim como do dispositivo digital que pode conter a evidência. IV. Trata da pesquisa, reconhecimento e documentação da evidência digital.

Os processos descritos em I, em II, em III e em IV são denominados, respectivamente,

I. A Engenharia Reversa é uma atividade que trabalha com um produto existente, como um software, uma peça mecânica ou uma placa de computador, visando entender como esse produto funciona, o que ele faz exatamente e como ele se comporta em todas as circunstâncias. A engenharia reversa é empregada para trocar, modificar um software, com as mesmas características ou entender como ele funciona e não se tem acesso à documentação. II. Keylloger é um tipo específico de spyware, um programa capaz de capturar e armazenar as teclas digitadas pelo usuário no teclado do computador. Normalmente a ativação do keylogger é condicionada a uma ação prévia do usuário, como o acesso a um site específico de comércio eletrônico ou de Internet Banking. III. A ofuscação de um código pode ser definida como um conjunto de técnicas que facilitam a legibilidade ou análise do código-fonte ou da execução de um programa. De forma simplificada, é assegurar-se de que o código pareça ser igual ao original para que seja fácil entendê-lo.

Assinale