Questões de Segurança da Informação para Concurso

Foram encontradas 10.099 questões

Acerca da VPN (Virtual Private Network) e dos certificados digitais, julgue o item subsequente.

Na prática, os certificados digitais provenientes da

criptografia de chaves públicas têm a mesma

importância e eficiência dos mecanismos tradicionais de

autenticação entre usuários de organizações diferentes.

Acerca da VPN (Virtual Private Network) e dos certificados digitais, julgue o item subsequente.

A validade do certificado é uma informação que pode

estar inserida em um certificado digital, mesmo que ele

já tenha sido digitalmente assinado por uma autoridade

certificadora.

Julgue o item seguinte quanto aos firewalls e ao IDS (Intrusion Detection System).

Mesmo que os sistemas IDS com base em assinaturas

sejam eficientes ao analisar cada pacote que passa,

comparando-o com as assinaturas no banco de dados,

eles possuem limitações.

Julgue o item seguinte quanto aos firewalls e ao IDS (Intrusion Detection System).

Alguns tipos de ataque, como, por exemplo,

escaneamentos de portas e ataques de vulnerabilidade

de aplicações, não podem ser detectados por um IDS.

Julgue o item seguinte quanto aos firewalls e ao IDS (Intrusion Detection System).

Os firewalls de filtro de pacotes são os mais eficientes,

pois conseguem até mesmo bloquear comandos de

aplicação específicos.

Julgue o item seguinte quanto aos firewalls e ao IDS (Intrusion Detection System).

Os firewalls foram projetados tão-somente para realizar

filtros de pacotes em camadas de protocolos mais

baixas, como, por exemplo, em nível de pacotes IP.

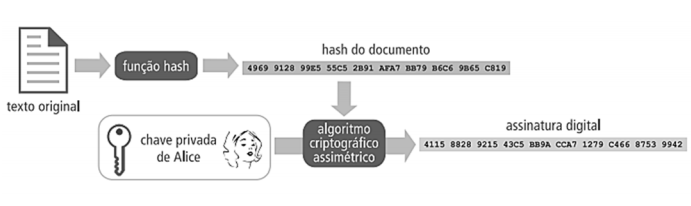

Com base na imagem acima, que representa o processo de Assinatura Digital, utilizando algoritmos de chave pública, assinale a alternativa que apresenta o que garante a integridade dos dados nesse processo.

O resumo de mensagem é um mecanismo de segurança utilizado no controle de integridade de dados. Os algoritmos que produzem digests são as opções mais comuns para esse controle, embora estejam sujeitos ao efeito da colisão.

Dentre os algoritmos listados abaixo, aquele que tem menos chance de gerar uma colisão é o

Os serviços de segurança oferecem um tipo específico de proteção aos recursos do sistema e visam a satisfazer os requisitos da política de segurança ou do usuário.

O serviço de segurança que visa a confirmar que a origem dos dados recebidos ou a entidade associada em uma comunicação são exatamente quem reivindicam ser é o de

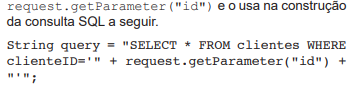

O desenvolvimento de sistemas Web deve incorporar as

práticas de segurança da informação para evitar o comprometimento de informações sensíveis. Considere-se

que uma aplicação recebe um dado não confiável do parâmetro id de uma URL através da execução do método

Essa aplicação está vulnerável e sujeita ao ataque de

Uma empresa utiliza a técnica de defesa em profundidade e tem um perímetro de segurança composto por elementos independentes que visam a proteger a rede interna.

Diante de um ataque provocado por um verme (worm) que produz uma inundação, o componente do perímetro capaz de alertar os administradores da rede sobre esse ataque é a(o)

Para proteger a sua mensagem M assinada, que será enviada para a entidade B, a entidade A usará uma criptografia simétrica cuja chave é gerada a partir de um PRNG (Pseudo-Random Number Generator).

Para que a entidade B possa decriptar M e verificar a

assinatura digital, ela deve conhecer o algoritmo de PRNG

usado pela entidade A e