Questões de Segurança da Informação para Concurso

Foram encontradas 10.096 questões

Considere o texto a seguir:

Ter os dados de configuração organizados e adicionados a um repositório permite a colaboração e a visibilidade da configuração do sistema. O fluxo de trabalho de solicitação pull que as equipes de software usam para revisar e editar código pode ser aplicado aos arquivos de dados de configuração. Assim, fica mais fácil construir um sistema de rastreio. Quaisquer alterações aplicadas à configuração devem ser revisadas e aceitas pela equipe. Assim, as mudanças de configuração ganham responsabilidade e visibilidade.

Dentre os passos do processo de gerenciamento que monitora itens de configuração individuais de um sistema de TI, o texto trata da implementação do gerenciamento de configuração em ambientes Deves e correlatos e se refere à atividade de

Para diminuir o ponto de recuperação (RPO) para um servidor de aplicação da rede local, contido no plano de recuperação de desastre, um Analista deve

Ao analisar um incidente em apenas um computador da rede, um Analista observou que um malware atingiu o registro mestre de inicialização do disco rígido e de setores de inicialização de mídias removíveis, afetando a inicialização do sistema operacional. Além disso, o usuário desse computador relatou que os problemas de inicialização começaram após a execução de um arquivo recebido por e-mail. Por meio da análise e do relato do usuário, conclui-se que o malware é um

A norma ABNT NBR ISO/IEC 27701:2019, na subseção 7.2.8, trata do registro das operações de tratamento de dados pessoais. Para manter esses registros, a norma sugere

A orientação da ABNT NBR ISO/IEC 27002:2022 sobre controle de acesso recomenda que

Para proteger todas as formas de código contra acesso e alteração não autorizados (PS.1), o NIST Secure Software Development Framework (SSDF), version 1.1, sugere, dentre outras medidas,

Em uma reunião relativa à segurança da informação, uma Analista do Tribunal Regional do Trabalho foi solicitada a apresentar as diferenças entre os sistemas de proteção UTM e WAF, e explicar como esses se relacionam com uma DMZ. A Analista afirmou, corretamente, que o UTM

Considerando a segurança da rede e dos sistemas do Tribunal Regional do Trabalho (TRT), um IDS

Com relação ao uso de hashes criptográficos nas assinaturas digitais, é correto afirmar que

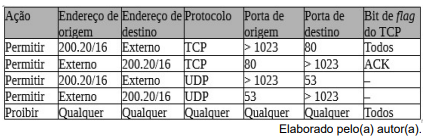

Que tipo de tráfego é permitido por essa firewall?

Esse recurso é denominado

O firewall filtro de pacotes

Analise as afirmativas a seguir relativas ao protocolo SSH.

I. O protocolo SSH possui uma arquitetura cliente-servidor.

II. O SSH é um protocolo da camada de aplicação do modelo OSI.

III. Por questões de segurança, o protocolo SSH utiliza somente a porta TCP 22.

Está correto o que se afirma em

Uma empresa de consultoria de segurança da informação está realizando uma análise de vulnerabilidade em um sistema computacional de um cliente. O objetivo é identificar pontos fracos que poderiam ser explorados por atacantes e recomendar medidas de mitigação. Durante a análise, a equipe de segurança discute os diferentes aspectos e técnicas envolvidas no processo de avaliação de vulnerabilidades. Qual das seguintes afirmações sobre análise de vulnerabilidade em sistemas computacionais está CORRETA?

Uma empresa de serviços financeiros está implementando novas medidas de segurança para proteger as transações online de seus clientes. O gerente de TI está treinando a equipe sobre os conceitos de criptografia simétrica e assimétrica, certificados digitais e assinaturas digitais, para garantir que todos compreendam como essas tecnologias funcionam e como elas se complementam para garantir a segurança dos dados. Qual das seguintes afirmações sobre criptografia simétrica e assimétrica, certificados digitais e assinaturas digitais é CORRETA?

Uma empresa de tecnologia está preocupada com a segurança de sua infraestrutura de TI e decidiu contratar uma equipe de segurança para realizar testes de penetração (pentests) e avaliações de vulnerabilidade. O objetivo é identificar e corrigir possíveis fraquezas antes que sejam exploradas por atacantes maliciosos. Qual das seguintes opções descreve corretamente a diferença principal entre um teste de penetração (pentest) e uma avaliação de vulnerabilidade?

A equipe de infraestrutura de uma empresa está avaliando a implementação de sistemas de detecção e prevenção de intrusão (IDPS - Intrusion Detection and Prevention Systems) para melhorar a segurança da rede. Durante uma sessão de treinamento, o gerente de segurança explica as diferenças entre IDS (Intrusion Detection System) e IPS (Intrusion Prevention System) e a importância de cada um no ambiente corporativo.

Qual das seguintes alternativas descreve CORRETAMENTE a principal diferença entre um Sistema de Detecção de Intrusão (IDS) e um Sistema de Prevenção de Intrusão (IPS)?