Questões de Concurso Sobre segurança da informação

Foram encontradas 10.099 questões

Acerca de TomCat, desenvolvimento seguro de software, refactoring e integração contínua, julgue o próximo item.

No OWASP ZAP, o active scan pode ser utilizado para

varrer vulnerabilidades como quebra de controle de acesso a

aplicações web.

Julgue o item seguinte, a respeito de Maven, desenvolvimento web, servidor web, servidor de aplicação e criptografia.

Na troca de mensagens entre duas empresas parceiras, a

autenticidade e o sigilo das informações trocadas podem ser

garantidos com o uso de criptografia simétrica.

Julgue o item que se segue, acerca de data mining e data warehouse.

No desenvolvimento de software, devem ser previstas

validações ou codificações nas entradas realizadas pelo usuário

de modo a evitar ataques cross-site scripting (XSS), que

ocorrem quando um invasor usa um aplicativo web para enviar

códigos mal-intencionados, geralmente na forma de um script

do lado do navegador.

A criptografia simétrica utiliza a mesma chave criptográfica para encriptação de texto puro e decriptação de texto cifrado. A mesma chave utilizada para “fechar o cadeado” é usada para “abrir o cadeado”.

Com relação ao exposto, qual é o algoritmo utilizado na criptografia simétrica?

Trata-se de um tipo de código malicioso que torna inacessíveis os dados armazenados em um equipamento, geralmente com o uso de criptografia, e que exige o pagamento de resgate para restabelecer o acesso ao usuário.

Disponível em:<https://cartilha.cert.br/> . Acesso em: 12 jan. 2018, com adaptações.

Com base nas informações apresentadas, é correto afirmar que essas características descrevem

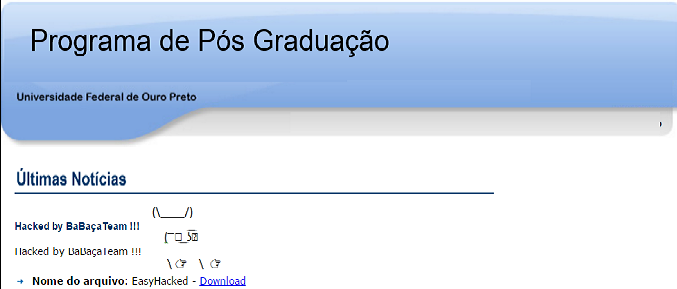

Veja na figura abaixo que o site de uma pós-graduação da Universidade Federal de Ouro Preto foi hackeado e que o invasor aproveitou-se de alguma vulnerabilidade no sistema para cadastrar uma notícia na base de dados.

Qual dos tipos de ataques listados abaixo o hacker utilizou para modificar o site?

Como política de segurança e recuperação de dados, é recomendável realizar uma cópia dos arquivos e pastas alterados desde o último backup.

Essa cópia de segurança é denominada

Em ambientes computacionais, muitas aplicações que oferecem funcionalidades distintas são usadas simultaneamente pelos usuários.

Para possibilitar esse uso simultâneo, sem que o usuário tenha de fazer autenticações distintas em cada uma das aplicações, os administradores podem implantar uma infraestrutura de autenticação com suporte a

A norma ISO 27002 estabelece que o objetivo da classificação das informações (atribuição de grau de confidencialidade) é a garantia de que os ativos de informação receberão um nível de proteção adequado. Ainda segundo a norma, as informações devem ser classificadas para indicar a necessidade, as prioridades e o grau de proteção.

Com base nesse objetivo, a norma estabelece diretrizes para essa classificação, entre as quais se inclui a de