Questões de Concurso Sobre segurança da informação

Foram encontradas 11.079 questões

As sequência, abaixo, descreve os passos realizados por José e Maria para se comunicarem de maneira segura, utilizando a criptografia de chaves assimétricas.

1) José codifica uma mensagem utilizando _______________.

2) Depois de criptografada, José envia a mensagem para Maria através da internet.

3) Maria recebe e decodifica a mensagem utilizando _____________.

Os termos que preenchem, corretamente, as lacunas são:

Analise as afirmativas abaixo sobre os sistemas de prevenção e de detecção de ataques a uma rede de dados:

I- O IPS (Intrusion Prevention System) tem como objetivo diminuir a quantidade de alarmes falsos e prevenir os ataques.

II- O IDS (Intrusion Detection System) é capaz de detectar e de alertar os administradores quanto a possíveis ataques ou comportamentos anormais na organização.

III- Sistemas IDS (Intrusion Detection System) já agregam funcionalidades como filtro de conteúdo e de controle de autenticação e autorização de acesso a determinadas redes.

IV- Existem, atualmente, dois tipos de IDS (Intrusion Detection System) que podem ser implementados: o baseado em host (Host-Based Intrusion Detection System - HIDS) e o baseado em rede (Network-Based Intrusion Detection System - NIDS).

São corretas apenas as afirmativas

Existe um tipo de programa malicioso que se disfarça de programa legítimo, normalmente sem a criação de réplicas, em que é aberta uma porta de comunicação (backdoor) não monitorada, permitindo o acesso, não autorizado, a arquivos e ao gerenciamento do computador da vítima.

A prevenção para esse tipo de programa é ter sempre um bom software de antivírus, aliado a um firewall, além da troca frequente de senhas.

Este tipo de programa malicioso é conhecido como

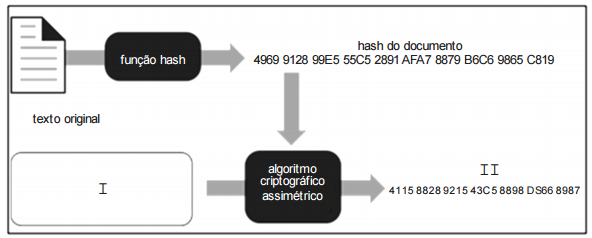

Considere a figura abaixo.

A figura mostra o uso de hash criptográfico no processo de autenticação, que apresenta como vantagem o aumento de desempenho,

pois os algoritmos de criptografia assimétrica costumam ser lentos. As lacunas I e II da figura devem ser preenchidas,

correta e respectivamente, com

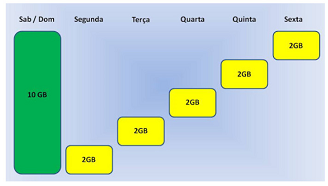

Acerca dos tipos de Backup, aquele que realiza apenas a cópia dos últimos arquivos alterados, conforme imagem a seguir, é o