Questões de Segurança da Informação para Concurso

Foram encontradas 10.099 questões

No que se refere a ataques a redes de computadores, julgue o próximo item.

DNS spoofing é uma técnica que envolve a manipulação de

registros DNS por um atacante de maneira a direcionar o

usuário a um destino diferente do desejado originalmente.

No que se refere a ataques a redes de computadores, julgue o próximo item.

DNS spoofing é considerado um tipo de ataque

eavesdropping.

O ataque de injeção LDAP é restrito ao sistema Active Directory da Microsoft; o sistema OpenLDAP possui filtros nativos contra injeção de código malicioso.

Referências inseguras a objetos permitem aos atacantes ignorar a autorização e acessar recursos diretamente no sistema, por exemplo, o acesso a registros ou a arquivos de banco de dados, conforme a característica do sistema.

A respeito do OAuth 2.0 e de tokens, julgue o item a seguir.

Os tokens de acesso devem ser lidos e interpretados pelo

cliente OAuth, que é o público-alvo do token.

A respeito do OAuth 2.0 e de tokens, julgue o item a seguir.

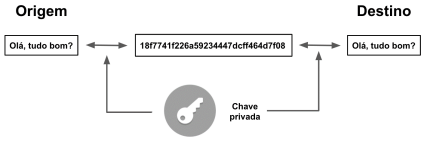

Os tokens Sender-constrained exigem que, para usar o

token de acesso, o cliente OAuth prove, de alguma forma, a

posse de uma chave privada, de modo que o token de acesso

por si só não seja utilizável.

A organização deverá assegurar que os processos terceirizados estejam determinados e que também sejam controlados.

A organização deverá realizar avaliações de riscos de segurança da informação somente quando alterações significativas ocorrerem.

I. Encriptação assimétrica é utilizada para ocultar o conteúdo dos blocos ou fluxos contínuos de dados de qualquer tamanho, incluindo mensagens, arquivos, chaves de encriptação e senhas.

II. Encriptação simétrica é usada para ocultar pequenos blocos de dados, como valores de função de hash e chaves de encriptação, que são usados em assinaturas digitais.

III. Protocolos de autenticação são esquemas baseados no uso de algoritmos criptográficos projetados para autenticar a identidade de entidades.

IV. Algoritmos de integridade de dados são usados para proteger blocos de dados, como mensagens, de possíveis alterações.

É CORRETO afirmar:

É CORRETO afirmar que o Técnico de Laboratório do Ifes deve usar o algoritmo:

De acordo com esta norma, assinale a afirmativa correta.

De acordo com esta norma, a organização deve

Uma vantagem competitiva desse tipo de firewall consiste na(o)

Esse tipo de ataque é conhecido como