Questões de Concurso

Sobre segurança de sistemas de informação em segurança da informação

Foram encontradas 395 questões

Texto 4A04-II

Cerca de 51% das empresas brasileiras disseram ter sido vítimas de um ataque do tipo ransomware no ano passado. Ransomware é um tipo de software maligno que impede o acesso dos usuários aos sistemas da empresa vítima. O ataque costuma codificar os dados da vítima, que só poderá recuperar o acesso se obtiver uma chave de acesso. O principal meio de infecção continua sendo o email e as páginas web com uso de engenharia social, e a propagação na rede através de exploração de vulnerabilidades. Outro facilitador são as permissões administrativas atribuídas aos usuários comuns da rede.

Internet: <www.exame.com.br>

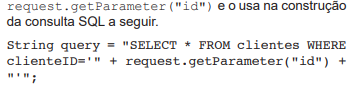

O desenvolvimento de sistemas Web deve incorporar as

práticas de segurança da informação para evitar o comprometimento de informações sensíveis. Considere-se

que uma aplicação recebe um dado não confiável do parâmetro id de uma URL através da execução do método

Essa aplicação está vulnerável e sujeita ao ataque de

Julgue o item seguinte, a respeito de Maven, desenvolvimento web, servidor web, servidor de aplicação e criptografia.

Na troca de mensagens entre duas empresas parceiras, a

autenticidade e o sigilo das informações trocadas podem ser

garantidos com o uso de criptografia simétrica.

Julgue o item que se segue, acerca de data mining e data warehouse.

No desenvolvimento de software, devem ser previstas

validações ou codificações nas entradas realizadas pelo usuário

de modo a evitar ataques cross-site scripting (XSS), que

ocorrem quando um invasor usa um aplicativo web para enviar

códigos mal-intencionados, geralmente na forma de um script

do lado do navegador.

Acerca do desenvolvimento seguro de software, julgue o item seguinte.

Situação hipotética: Com a finalidade de realizar testes de

segurança, foi desenvolvido um sistema de inferência fuzzy

com a definição das propriedades das entradas para observar

a saída desse sistema, a fim de que fossem indicados erros

(bugs) e arquivos malformados que pudessem causar falhas no

aplicativo. Assertiva: Nessa situação, uma boa prática será

manter os testes referidos, para que seja possível reproduzir o

erro e verificar se as regressões de código não foram

reintroduzidas no erro.

Acerca do desenvolvimento seguro de software, julgue o item seguinte.

Mesmo em sistemas com componentes e bibliotecas mantidos

atualizados, porém não versionados, pode ocorrer falhas do

tipo utilização de componentes vulneráveis conhecidos, em que

o atacante identifica um componente vulnerável de tais

bibliotecas, personaliza o exploit por meio de varredura ou

análise manual, conforme necessário, e executa o ataque.

Acerca do desenvolvimento seguro de software, julgue o item seguinte.

No caso em que contas-padrão não são alteradas em razão de

o console de administração do servidor de aplicação ter sido

instalado automaticamente e não ter sido removido,

recomenda-se utilizar um processo de hardening recorrente ou

desenvolver arquitetura de aplicação que separe os

componentes.

Acerca do desenvolvimento seguro de software, julgue o item seguinte.

Situação hipotética: Ao realizar uma sessão em um navegador, um usuário enviou, para o sítio de um atacante, a seguinte requisição HTTP forjada, cujo parâmetro AB foi alterado com a diretiva document.location apontando para esse sítio, tal que o ID da sessão do usuário foi enviado para o atacante, que, assim, teve condições de acessar a sessão atual em questão.

(String)page+=”input name = ‘senha’ type = ‘TEXT’ value = ‘”+request.getParameter(“AB”)+”’>”;

Assertiva: A situação apresentada configura uma falha

de XSS.

Acerca do desenvolvimento seguro de software, julgue o item seguinte.

Aplicações web que não protegem informações sensíveis, tais

como dados de cartões de crédito, recorrem à criptografia no

armazenamento ou no trânsito dos dados e a precauções

especiais quando as informações trafegam pelo navegador.