Questões de Concurso

Sobre segurança na internet em segurança da informação

Foram encontradas 387 questões

Julgue o próximo item, a respeito de métodos de mitigação de ataques e vulnerabilidades.

Como método de segurança contra ataques aos serviços

de DNS (domain name system), recomenda-se segmentar

os servidores em autorativos e recursivos, bloqueando o acesso

oriundo dos servidores recursivos à Internet.

Na implementação do HTTP versão 2 sobre o protocolo TLS 1.2, é mandatório desabilitar a renegociação da conexão.

O sistema de detecção de intrusão, quando instalado e configurado para operar na verificação de anomalias em um segmento de rede, terá um funcionamento adequado se conectado a um switch que faça o espelhamento dos pacotes trafegados em outras portas para a porta em que esteja conectado, utilizando o recurso conhecido como port mirror do switch.

No que se refere à Segurança da Informação, considere as afirmações abaixo:

I - hping é um gerador e analisador de pacotes TCP/IP muito utilizado para atividades de auditoria e testes de firewall.

II - o ataque de flooding ou enxurrada de pacotes é uma técnica para desestabilizar e derrubar recursos computacionais, podendo acontecer em vários níveis do TCP/IP.

III - Metasploit é um framework para testes de penetração que pode ser utilizado no modo console.

IV - Ollydbg é uma ferramenta capaz de injetar shellcode backdoor em um processo existente.

V - strace é um comando do Metasploit que mostra o caminho percorrido por pacotes de rede para chegarem aos seus destinos.

Quais estão corretas?

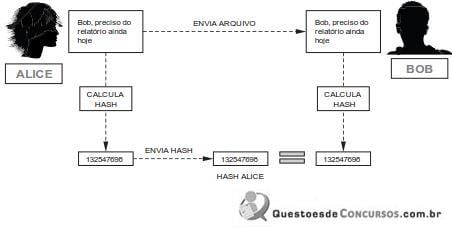

No processo de envio do arquivo, houve garantia de

Além de impedir a entrada desses aplicativos, identifica-se como uma defesa eficiente para evitar essas conexões com os hackers:

Para isso, essa empresa deve providenciar a(o)