Questões de Concurso

Sobre segurança na internet em segurança da informação

Foram encontradas 355 questões

I – Trocar periodicamente as senhas é uma maneira de proteção contra vírus eletrônicos.

II– Manter o antivírus ativado e atualizado é uma forma de prevenir e evitar fraudes.

III – Não propagar correntes de e-mails e não clicar em links desconhecidos e suspeitos são uma boa maneira de se evitar infecções.

Acerca de segurança da informação, julgue o item seguinte.

Se um arquivo deve ser transmitido entre dois computadores

por meio da Internet, então, para agregar confidencialidade

na transmissão, é correto aplicar um algoritmo de

criptografia de chave simétrica.

Em relação ao tema de desenvolvimento seguro de aplicações, analise as afirmativas a seguir:

I. Uma das metodologias usadas para o desenvolvimento seguro de sistemas é o SDL, proposto pela Microsoft;

II. No caso de desenvolvimento Web, a comunidade OWASP tem um framework aberto chamado OpenSAMM, visando implementar uma estratégia para segurança de software;

III. A norma internacional para definir técnicas de segurança para desenvolvimento de software é a ISO 27001.

Está(ão) correta(s) a(s) afirmativa(s):

I. IPSec pode ser usado para criptografar dados enviados entre quaisquer sistemas que possam ser identificados por endereços IP.

II. TLS opera na camada de rede do modelo OSI oferecendo um serviço seguro e confiável de ponta a ponta.

III. O protocolo HTTP pode operar em cima do protocolo SSL/TLS para obter conexão criptografada.

Está correto o que se afirma em:

I. A utilização de técnicas de sumarização (Hash) com variações (Salt) em novos campos da tabela inviabilizaria o reconhecimento dos dados.

II. A verificação de clientes utilizando certificados evitaria a conexão de usuários anônimos no servidor web.

III. A utilização do protocolo HTTPS evitaria a injeção de comandos SQL (SQL Injection).

Assinale a alternativa CORRETA.

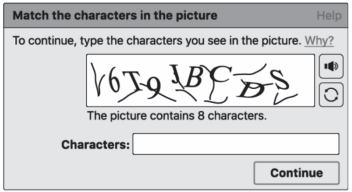

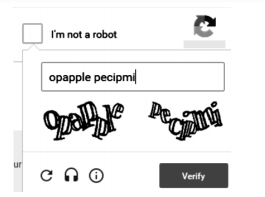

Na figura, é solicitado aos usuários que identifiquem algumas letras e alguns números. Eles aparecem distorcidos para que os bots não possam identificá-los. Para serem aprovados no teste, os usuários precisam interpretar o texto distorcido, digitar os caracteres corretos em um campo de formulário e enviar o formulário. Se as letras não estiverem corretas, os usuários serão solicitados a tentar novamente. Esses testes são comuns em formulários de login, formulários de cadastramento de contas, buscas on-line e nas páginas do caixa de comércio eletrônico.

Esse recurso é conhecido por

I. É uma moeda que existe somente em formato digital e não é emitida por nenhum governo soberano ou autoridade monetária. II. A grande maioria das criptomoedas utiliza a tecnologia blockchain, que valida as transações por uma imensa rede descentralizada de computadores. III. É um tipo de moeda que não tem estabilidade garantida por nenhum governo, e seu valor é determinado exclusivamente pelas leis de demanda e oferta.

Assinale

Acerca dos procedimentos referentes à segurança em redes sem fio, julgue o item subsecutivo.

Promover a comunicação segura entre uma estação

e seu access point é o objetivo dos serviços de segurança

do IEEE 802.11i.

I. O conteúdo do e-mail foi alterado antes de chegar ao destino. II. O conteúdo do e-mail foi lido por uma pessoa que não é o destinatário devido.

Nas situações I e II, respectivamente, foram violados os seguintes princípios básicos da segurança da informação:

É um programa ou parte de um programa de computador, normalmente malicioso, que se propaga inserindo cópias de si mesmo e se tornando parte de outros programas e arquivos (1ª parte). Independe da execução do programa ou arquivo hospedeiro, ou seja, para que o seu computador seja infectado, não é preciso que um programa já infectado seja executado (2ª parte). Há diferentes tipos de vírus: alguns permanecem ocultos, infectando arquivos do disco e executando uma série de atividades sem o conhecimento do usuário; há outros que ficam inativos durante certos períodos, entrando em atividade apenas em datas específicas (3ª parte).

A sentença está:

A respeito do software Kafka, julgue o item a seguir.

Conexões entre producers e consumers suportam

mecanismos de autenticação capazes de criptografar com

SSL.

A figura a seguir ilustra um recurso de segurança utilizado no acesso à internet.

Esse recurso possui as características listadas a seguir.

● Mostra um formulário no qual é solicitado o preenchimento de um código para validar uma solicitação.

● É um tipo de medida de segurança conhecido como autenticação por desafio e resposta.

● É um mecanismo que ajuda na proteção contra spam e decriptografia de senhas, solicitando a conclusão de um teste simples que prova que o usuário é um ser humano, não um computador tentando invadir uma conta protegida por senha.

● Consiste de duas partes simples, uma sequência de letras e/ou números gerada aleatoriamente que aparece sob a forma de imagem distorcida e uma caixa de texto.

● PARA passar no teste e provar a identidade humana, basta ao usuário digitar na caixa de texto os caracteres que ele vê na imagem.

Esse recurso é conhecido por

I. No Microsoft Windows, o comando SHIFT + F8 + L salva todos os arquivos abertos.

II. Manter ativos e atualizados os antivírus nos aparelhos que acessam a Internet é uma medida de segurança na Internet.

III. O termo software é utilizado para designar o conjunto dos equipamentos de áudio de um computador.

Marque a alternativa CORRETA:

Considerando-se que uma intranet permite o compartilhamento de recursos e sistemas através de uma rede local, julgue o próximo item.

Para evitar o acesso não autorizado de usuários, um sistema

de correio eletrônico não deve estar ligado diretamente à

Internet nem à intranet.

Considere os conceitos de segurança da informação e analise as afirmações a seguir.

I. Um firewall do tipo stateful guarda o estado de todas as últimas transações efetuadas, inspecionando o tráfego para evitar pacotes ou conexões ilegítimas.

II. DMZ é uma zona em que são hospedados os serviços que possuem acesso externo (como servidor HTTP), separados da rede externa, mas sempre com acesso irrestrito vindo da rede interna.

III. Um ataque de Denialof Service (DoS) consiste em tornar os recursos de um sistema indisponíveis através de uma sobrecarga de solicitações espúrias.

IV. Um ataque de IP spoofing consiste em mascarar o datagrama IP, utilizando endereço IP de origem falsa.

- Quantas dessas afirmações estão corretas?