Questões de Concurso

Sobre sistemas de prevenção-detecção de intrusão em segurança da informação

Foram encontradas 336 questões

Um dispositivo do tipo IDS (intrusion detection system) atua com proatividade, prevendo ataques e antecipando-se a explorações de vulnerabilidades, a partir de assinaturas frequentemente atualizadas.

Para a prevenção de ataques do tipo DDoS (negação de serviço distribuída), pode-se utilizar um IPS (sistema de prevenção de intrusão) do tipo NBA (análise de comportamento de rede)

Os filtros de conteúdo web trabalham com base em listas de negação criadas por cada empresa a partir de estatísticas de uso da Internet pelos seus usuários internos.

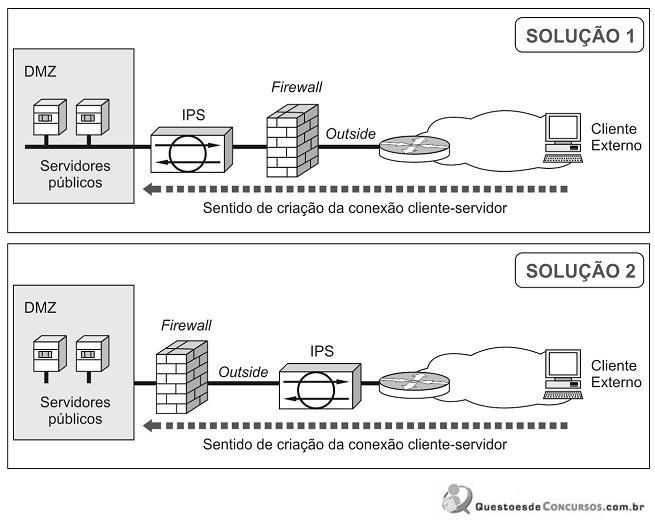

Considerando as soluções de segurança de rede representadas, é correto afirmar:

O correto posicionamento e configuração de um IDS/IPS representa uma medida eficaz na mitigação de ataques que exploram o payload de dados.

Falsos positivos referem-se a ataques ocorridos e que são considerados como normais por um IDS (intrusion detection system). Nesse caso, os IDSs embasados em estatísticas de anomalias conseguem gerar uma quantidade menor de falsos positivos que os fundamentados em regras, por causa do controle das ACLs (access control lists).

Acerca de VPNs, software maliciosos e detecção de intrusão, julgue

os próximos itens

A desvantagem de um IDS com análise por estado do protocolo é que a monitoração e a análise dos ataques é feita individualmente em cada pacote, desconsiderando a informação distribuída dentro de uma sessão.