Questões de Concurso Público Petrobras 2006 para Analista de Sistemas Pleno - Infra-estrutura

Foram encontradas 60 questões

Conceitos

I - Nível de IC

II - Desastre

III - Análise de Risco

IV - Confidencialidade

Processo

(P) Gerenciamento da Disponibilidade

(Q) Gerenciamento da Configuração

(R) Planejamento da Continuidade dos Serviços em TI

(S) Gerenciamento do Nível de Serviço

A relação correta é:

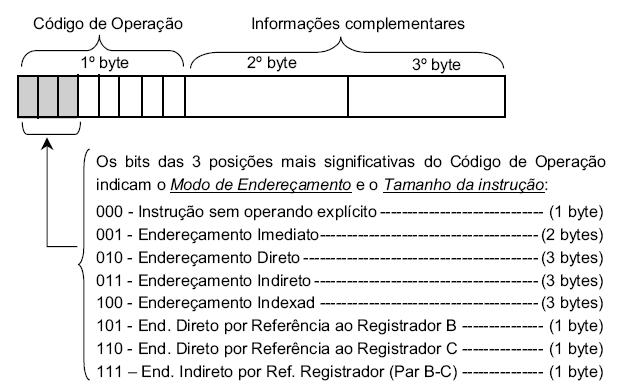

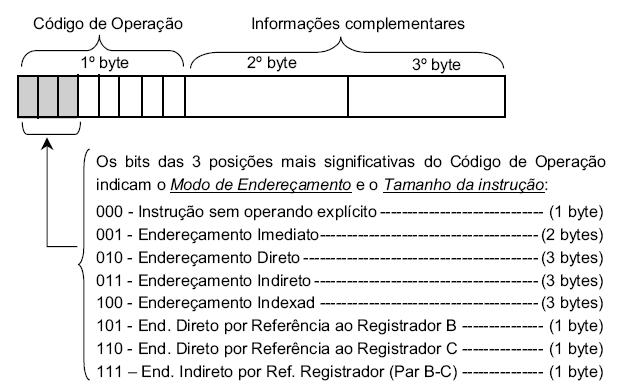

- Todas as instruções usam o Acumulador com 1o operando (implícito) e têm o seguinte significado: "Carregar o Acumulador com o 2o operando, explicitado pelo modo de endereçamento indicado pela instrução".

- Os endereços são armazenados na Memória Principal com sua parte mais significativa na célula de endereço mais alto.

- As memórias locais foram previamentre carregadas com os conteúdos abaixo: Registrador de índice: 02H; Registrador B: 23H; Registrador C: 14H.

Considere o trecho da Memória Principal deste computador, mostrado na tabela abaixo.

Quando o CI=2304, qual será o conteúdo do Acumulador após o processamento da instrução?

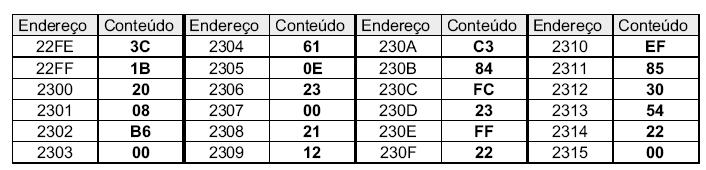

Em que tempos A sofre preempção?

I - Dentre os utilitários do Linux podem ser citados: ps, que lista todos os processos atualmente em execução no sistema; arp, que fornece uma listagem da tabela arp atual; vmstat, que fornece informações tais como o uso da memória e o uso da CPU.

II - Os servidores NIS escravos, os quais recebem versões atualizadas dos mapas do seu servidor NIS mestre, são usados para fornecer informações quando o servidor NIS mestre está desativado e para espalhar a carga de solicitações de modo mais nivelado se necessário.

III - O comando adduser copia os arquivos cujos nomes começam com .(ponto) a partir do diretório /etc/var para o diretório home dos usuários, o qual deve conter arquivos de modelos que cada usuário deve usar, incluindo os arquivos de configuração pessoal, tais como o .profile e .cshrc.

Está(ão) correta(s) a(s) afirmativa(s):

I - Consiste em uma tarefa administrativa relacionada às contas de usuário no Active Directory empresax.com: é necessário mover todas as contas do grupo Vendas localizado no OU Vendas para a recém criada OU VendasSul.

II - Vários usuários estão configurados para se conectar ao Server01 por meio dos Serviços de Terminal, sendo que foi modificada a configuração padrão com o console Configuração dos Serviços de Terminal, para permitir o redirecionamento das impressoras clientes. O objetivo era de permitir que todos os usuários do Servidor de Terminal pudessem imprimir em dispositivos de impressão configurados em seus computadores locais em sua sessão de Terminal Server. Os usuários, porém, informam que eles não conseguem imprimir em seus dispositivos de impressão configurados localmente.

III - Um servidor com Windows Server 2003 com um único controlador RAID de hardware que suporta RAID-0, RAID- 1 e RAID-5 tem duas unidades de disco rígido SCSI de 100 Mb conectadas. No momento 70 Mb da primeira unidade estão sendo usados e a segunda unidade está vazia. O administrador do servidor está com medo de que a unidade de disco rígido do servidor falhe e ele perca todas as informações da primeira unidade de disco. Uma alternativa seria fazer backups regulares, mas não existe dispositivo disponível para isso. O administrador gostaria de configurar uma solução que fornecesse tolerância a falhas para a primeira unidade.

Para atender a cada um destes chamados, o analista está pensando em adotar, respectivamente, as seguintes soluções:

- Usar o Dsquery para obter os membros do grupo e, em seguida, fazer o pipe (stdin) da saída para o comando Dsmove com a OU VendasSul como destino.

- Ativar a definição de redirecionamento do Cliente/Servidor na diretiva de grupo de cada computador cliente do Terminal Server.

- Configurar os discos em uma configuração RAID-5 usando o utilitário de configuração do controlador RAID por hardware.

Com base nas informações acima, que chamados podem ser atendidos pelas soluções propostas pelo analista?

I - O acesso aos recursos IIS nos volumes NTFS é controlado pelas ACLs, exatamente como se o recurso estivesse sendo acessado pelo Cliente para rede Microsoft.

II - O IIS tem permissões de diretórios e aplicativo e quando ambas as permissões IIS e NTFS são aplicadas, as permissões mais restritivas são efetivas.

III - O IIS suporta vários níveis de autenticação, sendo que, como padrão, a autenticação anônima é a que permite que qualquer usuário se conecte às áreas de acesso público do site.

Está(ão) correta(s) a(s) afirmativa(s):

I - Ricardo, um usuário, quer enviar uma mensagem para Marcela, sua gerente. Ele quer garantir a privacidade da informação enviada. Qual procedimento Ricardo e Marcela podem adotar?

II - Ricardo agora quer enviar uma nova mensagem para Marcela. Neste caso, ele não deseja garantir a privacidade da mensagem, mas sim assinar digitalmente a mensagem que ele deseja enviar para sua gerente Macela. Marcela, por sua vez, deseja estar certa de que a mensagem enviada por Ricardo não foi modificada durante o processo de transmissão. Qual procedimento Ricardo e Marcela podem adotar (o sumário da mensagem foi calculado usando o algoritmo SHA-1)?

III - Ricardo agora quer enviar uma nova mensagem para Marcela. Neste caso, eles desejam ter atendido ao mesmo tempo os requisitos dos dois primeiros chamados (I e II).

Para atender a cada um destes chamados, o analista está pensando em adotar, respectivamente, as seguintes soluções:

- Ricardo deve utilizar a chave pública de Marcela para criptografar a mensagem. Marcela ao receber a mensagem pode utilizar a sua (Marcela) chave privada para descriptografar a mensagem.

- Ricardo deve utilizar sua chave privada para criptografar o sumário da mensagem e então anexa-lo à sua mensagem original. Marcela, por sua vez, deve utilizar a chave pública de Ricardo para descriptografar o sumário da mensagem. Para verificar se a mensagem foi enviada por Ricardo e que seu conteúdo não foi modificado, Marcela deve calcular o sumário da mensagem utilizando o mesmo algoritmo de Ricardo. Se os dois sumários, o recebido e o calculado, forem diferentes a mensagem pode não ter vindo de Ricardo e/ou pode ter sido modificada durante a transmissão.

- Ricardo deve utilizar sua chave privada para criptografar o sumário da mensagem e então anexa-lo à sua mensagem original. A seguir deve criptografar o conjunto mensagem e sumário utilizando a chave pública de Marcela. Marcela por sua vez, após descriptografar a mensagem enviada (composta neste caso pela mensagem e por seu sumário), utilizando a sua (Marcela) chave privada, deve utilizar a chave pública de Ricardo para descriptografar o sumário da mensagem. Para verificar se a mensagem foi enviada por Ricardo e que seu conteúdo não foi modificado, Marcela deve calcular o sumário da mensagem utilizando o mesmo algoritmo de Ricardo. Se os dois sumários, o recebido e o calculado, forem diferentes a mensagem pode não ter vindo de Ricardo e/ou pode ter sido modificada durante a transmissão.

Com base nas informações acima, que chamados estariam sendo atendidos pelas soluções propostas pelo analista?

I - Em Fortaleza dois escritórios deverão ser interligados por equipamentos que dividam o tráfego entre eles. Neste caso, os equipamentos deverão atuar na camada interface de rede do TCP/IP sendo sua presença transparente para os computadores presentes na rede.

II - Em Salvador vários departamentos deverão ser interligados. Neste caso, os equipamentos deverão atuar na camada de enlace do modelo OSI e dividir o tráfego entre os departamentos bem como possibilitar a comunicação simultânea entre os departamentos. Os equipamentos deverão utilizar uma tabela de endereços de MAC para ajudar a segmentar a rede.

III - Para interligar as redes da matriz e demais localidades deverão ser utilizados equipamentos que atuam na camada de rede do modelo OSI e que permitam filtrar o tráfego. Para direcionar o tráfego ao local apropriado os equipamentos deverão utilizar os endereços de rede.

IV - Cada cidade funcionará como uma sub-rede, sendo que cada uma possuirá servidores que distribuirão automaticamente os endereços IP entre os computadores. A identificação das sub-redes será feita através de um byte sendo o endereço da rede pertencente à classe B.

V - Em cada cidade haverá servidores para traduzir o nome das máquinas em endereços IP, sedo que cada um será responsável por um ou por vários subdomínios. Para suprir as demandas de impressão de São Paulo serão configuradas algumas máquinas Linux para funcionar como servidores de impressão, sendo que as estações de trabalho dos usuários possuem sistema operacional Windows 98 ou superior.

Para atender a cada um destes itens foram propostas, respectivamente, as seguintes soluções:

- Utilizar pontes.

- Utilizar comutadores (switches).

- Utilizar hub.

- Utilizar o endereço de rede 192.10.0.0, a máscara de rede e de sub-rede 255.255.0.0 e servidores DHCP.

- Configurar servidores DNS para a tradução de nomes e instalar o protocolo SAMBA nas máquinas Linux para a impressão

Com base nas informações acima, quais itens estariam sendo atendidos pelas soluções propostas?

I - Um modo de prevenir a ocorrência de deadlocks (impasses) é fazer com que todas as transações bloqueiem antecipadamente todos os itens de que precisam: se qualquer um dos itens não puder ser bloqueado, todos devem ser liberados. Embora previna a ocorrência de deadlocks, essa solução limita o nível de concorrência no sistema.

II - Bloqueios binários são aqueles que permitem dois estados (ou valores): locked (bloqueado) e unlocked (desbloqueado). Os bloqueios binários são sempre do tipo exclusivo: nenhuma transação diferente da que obteve o lock pode acessar os dados bloqueados.

III - Bloqueios podem ser obtidos em itens do banco de dados de diferentes granularidades, como, por exemplo: registros, blocos, tabelas e, até mesmo, todo o banco de dados. Tendo em vista que os itens de diferentes granularidades formam uma hierarquia em forma de árvore, uma mesma transação pode obter diferentes tipos de bloqueios nos nós, ao longo do caminho da raiz (banco de dados) até um nó específico da árvore.

IV - O protocolo de bloqueio em duas fases (two-phase locking) é composto pelas fases: (i) de expansão (ou crescimento), onde bloqueios são obtidos, mas nenhum bloqueio pode ser liberado, e (ii) de encolhimento (ou retrocesso), onde bloqueios existentes são liberados, mas nenhum novo bloqueio pode ser obtido.

V - Quando uma transação T1 obtém um bloqueio exclusivo sobre um item, nenhuma outra transação poderá alterar o dado bloqueado, sendo possível apenas ler tal dado. Quando uma transação T1 obtém um bloqueio do tipo compartilhado, será possível a outras transações ler e alterar o dado bloqueado, sendo somente proibida a exclusão de tal dado.

Estão corretas apenas as afirmativas:

. Primeiro questionamento: qual é o endereço de broadcast de uma sub-rede com endereço 130.4.102.1 e máscara 255.255.252.0?

. Segundo questionamento: qual sub-rede resumida é a menor rota resumida que inclui as sub-redes 10.1.55.0, 10.1.56.0 e 10.1.57.0 com máscara de sub-rede 255.255.255.0?

Considerando R1 como resposta para o primeiro questionamento e R2 como resposta para o segundo questionamento, assinale a opção correta.

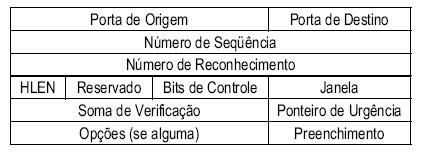

Para o protocolo TCP/IP, pode-se afirmar que a figura acima representa, de forma simplificada, o formato do: