Questões de Concurso Público BR Distribuidora 2010 para Analista de Sistemas Júnior - Infra-Estrutura

Foram encontradas 16 questões

. Calcular três números de sub-rede válidos para a rede 180.10.0.0, usando-se a máscara 255.255.248.0.

. Calcular o número de hosts por sub-rede e o número de sub-redes para o endereço IP 199.10.10.100/27.

. Calcular o número da sub-rede, o primeiro endereço válido e o endereço de broadcast para o endereço IP 167.80.90.66 e máscara 255.255.255.192.

Para as tarefas recebidas, o analista respondeu, com as respectivas informações.

I - Para a rede foram calculados os números 180.10.4.0, 180.10.8.0 e 180.10.16.0. II - O número de hosts por sub-rede calculado foi de 30 e o número de sub-redes foi de 6.

III - O número da sub-rede calculado foi 167.80.90.64, o primeiro endereço válido foi 167.80.90.65 e o endereço de broadcast foi 167.80.90.127.

Quais respostas fornecidas pelo analista estão corretas?

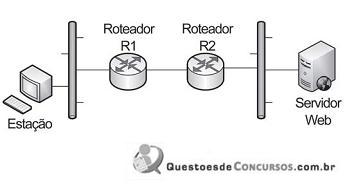

Após enviar um pacote para o Servidor Web, a Estação recebeu uma mensagem ICMP destination unreachable, com o código network unreachable. O que deve ter ocorrido?

Para essa rede, considere três configurações possíveis, projetadas por um analista.

. Configurar a estação com o endereço IP 10.1.1.10, a interface Ethernet do Roteador A com 10.1.1.112, a interface serial do Roteador A com 10.1.1.125, a interface serial do Roteador B com 10.1.1.111, a interface Ethernet do Roteador B com 10.1.1.248, o servidor Web com 10.1.1.201, sendo a máscara 255.255.255.192 utilizada em todos os casos.

. Configurar a estação com o endereço 10.1.1.1 e máscara 255.255.255.240, a interface Ethernet do Roteador R1 com 10.1.1.2 e máscara 255.255.255.240, a interface serial do Roteador R1 com 10.1.1.129 e máscara 255.255.255.252, a interface serial do Roteador R2 com 10.1.1.130 e máscara 255.255.255.252, a interface Ethernet do Roteador R2 com 10.1.1.200 e máscara 255.255.255.128, o servidor web com 10.1.1.201 e máscara 255.255.255.128.

. Configurar a estação com o endereço 10.1.1.10 e máscara 255.255.255.240, a interface Ethernet do Roteador A com 10.1.1.100 e máscara 255.255.255.224, a interface serial do Roteador A com 10.1.1.129 e máscara 255.255.255.252, a interface serial do Roteador B com 10.1.1.131 e máscara 255.255.255.252, a interface Ethernet do Roteador B com 10.1.1.240 e máscara 255.255.255.224, o servidor web com 10.1.1.231 e más- cara 255.255.255.224.

Sabendo-se que as três configurações apresentadas estavam com problemas, o gerente do analista propôs, respectivamente, as seguintes soluções para cada uma das configurações.

I - Mudar o endereço IP da interface Ethernet do Roteador R1 para 10.1.1.62.

II - Mudar as máscaras do Roteador R2 e do servidor web para 255.255.255.192.

III - Mudar a máscara da estação e da interface Ethernet do Roteador R1 para 255.255.255.128.

Presumida a existência de qualquer protocolo de roteamento interior, quais, dentre as soluções propostas pelo gerente, atenderiam às propostas apresentadas pelo analista?

A partir do diagrama apresentado, o número de domínios de colisão e de broadcast são, respectivamente,

Mensagens get-bulk do SNMPv2 geram menor quantidade de bytes trocados entre as estações de gerenciamento e os dispositivos que estão sendo gerenciados do que mensagens get-next para um mesmo número de instâncias de OIDs (Object Identifier).

PORQUE

Uma menor quantidade de mensagens de solicitação e resposta é gerada com o uso de mensagens get-bulk do que com mensagens get-next, e mensagens get-bulk são encapsuladas em datagramas UDP, enquanto mensagens get-next são encapsuladas em segmentos TCP.

A esse respeito, conclui-se que

O protocolo DNS não apresenta conexão e não é confiável em termos de recuperação de erros de transmissão, enquanto que o protocolo FTP apresenta conexão e é confiável em termos de recuperação de erros de transmissão.

PORQUE

O DNS utiliza o protocolo UDP e o FTP utiliza o protocolo TCP do TCP/IP.

A esse respeito, conclui-se que

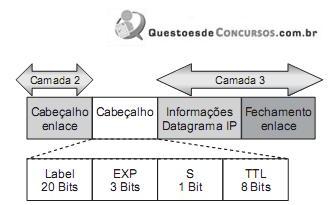

O cabeçalho acima, inserido depois do cabeçalho da camada 2 e antes do cabeçalho da camada 3, é utilizado em redes de computadores para realizar QoS. A partir do protocolo MPLS que utiliza este cabeçalho, analise as afirmativas a seguir.

I - O campo EXP define a classe de serviço a que um pacote pertence, ou seja, indica a prioridade do pacote.

II - Este protocolo permite a criação de VPNs (Virtual Private Networks) garantindo um isolamento completo do tráfego com a criação de tabelas de rótulos exclusivas de cada VPN.

III - Em uma rede que utiliza este protocolo, a análise completa do cabeçalho IP ocorre a cada nó, sendo que os nós de borda da rede são responsáveis por iniciar o estabelecimento do caminho comutado (Label Switched Path).

Está correto o que se afirma em

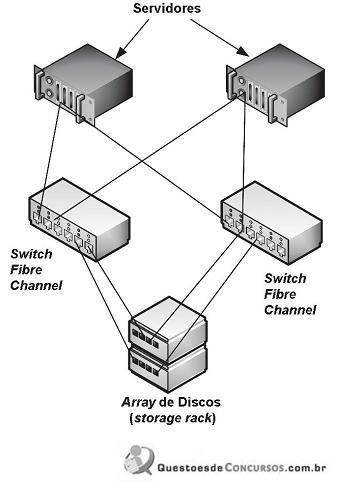

Para essa estrutura, considere as afirmativas a seguir.

I - Pode ser expandida conforme necessário, incluindo-se mais storage racks, mais switchs e mais servidores.

II - É um NAS e se caracteriza por utilizar protocolos como NFS e SMB/CFIS, sendo utilizada para atender a redes de grande porte e que apresentam elevado volume de dados armazenados.

III - Apresenta redundância, sendo os componentes interligados de forma a garantir que o sistema continue funcionando caso algum dos componentes falhe, dispensando a utilização de RAID se forem utilizados arrays de discos que apresentam fontes redundantes de energia.

Está(ão) correta(s) a(s) afirmativa(s)

1) Por que não há mais o campo de checksum no cabeçalho do IPv6?

2) Os endereços IPv6 podem ser compatíveis com IPv4?

3) Como é tratado o QoS no IPv6?

Para as perguntas acima, o palestrante forneceu as respectivas respostas a seguir.

I - O objetivo de não utilizar o checksum com o IPv6 é processar mais rapidamente os datagramas no roteador, considerando-se, nesta versão, que o controle de erros das camadas do protocolo é confiável.

II - Os endereços IPv4 podem ser escritos por um par de dois pontos seguido da notação da versão 4 e o endereço 143.54.1.20 seria escrito como ::143.54.1.20.

III - Os campos Flow Label e Traffic Class do cabeçalho são usados para identificar aqueles pacotes que necessitam de uma maior qualidade de serviço, sendo pacotes originados de aplicações multimídia ou de tempo real, por exemplo.

Está(ão) correta(s) a(s) respostas(s)

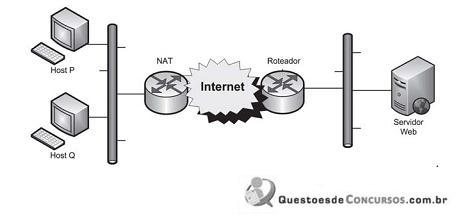

Com base na figura e nas características dos equipamentos utilizados, analise as afirmações a seguir.

I - Se o Host P receber mensagens provenientes da Internet e o Roteador 2 estiver configurado para filtrar pacotes, o cabeçalho adicionado pela camada de aplicação será sempre analisado.

II - Se o Switch receber um quadro destinado a um host ainda desconhecido, ou seja, que ainda não enviou ou recebeu dados pela rede, esse quadro inicial é retransmitido pelo Switch para todas as suas portas, exceto aquela na qual o quadro foi recebido.

III - Firewalls podem usar gateways de aplicação ou conteúdo, os quais operam na camada de enlace do TCP/IP e permitem esconder os nomes dos sistemas internos uma vez que o único servidor visível para os sistemas externos é o gateway.

Está(ão) correta(s) a(s) afirmações

Se o Firewall estiver configurado com filtragem de pacotes, conclui-se que

Se os hosts P e Q que apresentam, respectivamente, os endereços IP 10.1.1.10 e 10.1.1.12 tentarem simultaneamente acessar o servidor Web que possui endereço IP 170.1.1.1, quais seriam os endereços IP de origem contidos nos pacotes de P e Q, respectivamente, recebidos pelo servidor Web?