Questões de Concurso Público BR Distribuidora 2010 para Analista de Sistemas Júnior - Infra-Estrutura

Foram encontradas 70 questões

O gerente da área de suporte fez então as seguintes perguntas para o responsável pela administração dos servidores.

1 - Como podemos reduzir o número de pastas compartilhadas às quais os usuários precisam se conectar?

2 - Como podemos reduzir o risco de indisponibilidade dos arquivos?

3 - Como podemos garantir que usuários móveis acessem as pastas compartilhadas mesmo quando desconectados da rede?

Para as perguntas feitas o responsável pela administração dos servidores forneceu, respectivamente, as seguintes respostas.

I - Podemos criar um namespace DFS contendo múltiplas pastas compartilhadas, mesmo sendo elas hospedadas por servidores diferentes. Isso permitiria aos usuários mapear uma unidade de rede para o namespace e utilizar a unidade de rede única para se conectar a qualquer pasta que esteja compartilhada.

II - Podemos adicionar múltiplos tags a uma pasta compartilhada e habilitar a replicação entre eles. Desta forma, usuários que se conectam à pasta compartilhada podem ser conectados automaticamente ao servidor na rede. Caso este esteja indisponível, o computador do usuário pode se conectar a outro servidor de tags, acessando, assim, os mesmos arquivos.

III - Podemos utilizar o recurso de arquivos offline para permitir que os computadores dos usuários armazenem em cache, automaticamente, uma cópia dos arquivos das pastas compartilhadas, permitindo acesso transparente aos arquivos quando o usuário não estiver conectado à rede.

Quais respostas fornecidas estão corretas?

I - Os filtros personalizados podem ser utilizados para gerar notificações de e-mail para a área de suporte quando impressoras específicas apresentarem problemas como falta de papel.

II - A área de suporte pode priorizar a impressão de documentos, criando múltiplas impressoras lógicas, com prioridades diferentes, para uma única impressora física.

III - O script pubprn.vbs pode ser utilizado para publicar uma impressora no Active Directory, enquanto que o script prnjobs.vbs pode ser utilizado para listar e cancelar documentos na fila de impressão.

Está(ão) correta(s) a(s) afirmação(ões)

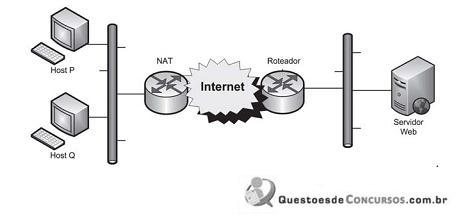

Com base na figura e nas características dos equipamentos utilizados, analise as afirmações a seguir.

I - Se o Host P receber mensagens provenientes da Internet e o Roteador 2 estiver configurado para filtrar pacotes, o cabeçalho adicionado pela camada de aplicação será sempre analisado.

II - Se o Switch receber um quadro destinado a um host ainda desconhecido, ou seja, que ainda não enviou ou recebeu dados pela rede, esse quadro inicial é retransmitido pelo Switch para todas as suas portas, exceto aquela na qual o quadro foi recebido.

III - Firewalls podem usar gateways de aplicação ou conteúdo, os quais operam na camada de enlace do TCP/IP e permitem esconder os nomes dos sistemas internos uma vez que o único servidor visível para os sistemas externos é o gateway.

Está(ão) correta(s) a(s) afirmações

Se o Firewall estiver configurado com filtragem de pacotes, conclui-se que

I - Esse computador tem a capacidade de armazenar 5.120 kbits.

II - O registrador de dados da memória armazena 10 bits e a barra de dados também permite a passagem de 10 bits simultaneamente.

III - O registrador de endereço de memória e a barra de endereços armazenam, no mínimo, 9 bits para que seja possível o acesso a todas as posições de memória.

Está(ão) correta(s) a(s) afirmação(ões)

I - Buscar e transferir para a CPU a instrução de máquina a ser executada.

II - Interpretar a instrução de modo a identificar qual a operação a ser realizada pela unidade aritmética e lógica (UAL).

III - Emitir os sinais de controle e de sincronismo necessários à execução da operação que acabou de ser interpretada.

É(São) função(ões) da UC

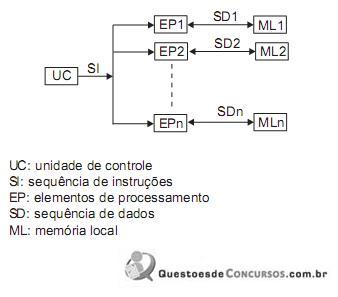

Qual das arquiteturas a seguir pertence à categoria mostrada acima?

I - O certificado digital de uma empresa é um arquivo confidencial que deve estar a salvo das ações de hackers, pois, caso contrário, o certificado será revogado.

II - CAPTCHAs podem ser utilizados para impedir que softwares automatizados executem ações que degradem a qualidade do serviço prestado por um sistema Web, devido ao abuso no uso do recurso disponibilizado pelo sistema.

III - O não repúdio é uma técnica de proteção utilizada por agentes de segurança para educar os usuários contra a possível tentativa de hackers de obterem informações importantes ou sigilosas em organizações ou sistemas, por meio da enganação ou da exploração da confiança das pessoas.

Está(ão) correta(s) a(s) proposição(ões)

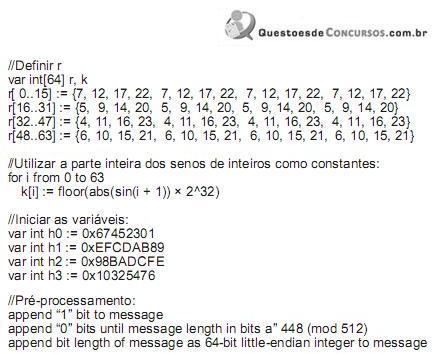

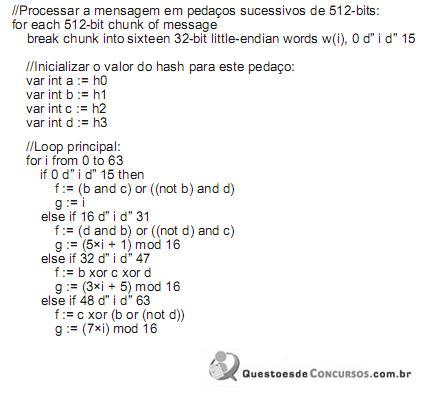

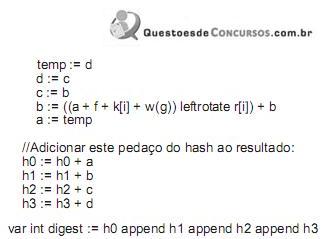

Sobre este algoritmo é INCORRETO afirmar que

Se os hosts P e Q que apresentam, respectivamente, os endereços IP 10.1.1.10 e 10.1.1.12 tentarem simultaneamente acessar o servidor Web que possui endereço IP 170.1.1.1, quais seriam os endereços IP de origem contidos nos pacotes de P e Q, respectivamente, recebidos pelo servidor Web?

Nesse contexto, considere os seguintes passos executados para a estabelecimento do canal:

1. P requisita a X a chave pública de Q.

2. X pega a chave pública verificada de Q, nos seus bancos de dados, e assina essa chave atestando sua legitimidade.

3. X envia para P a chave junto com a assinatura.

4. P verifica a assinatura de X, certifica-se de que tudo está correto e aceita essa chave de Q como autêntica.

5. P usa sua chave particular para encriptar a chave pública de Q e envia o resultado para Q.

6. Q usa sua chave particular para desencriptar a chave enviada por P.

7. P e Q passam a usar um algoritmo simétrico com a chave enviada por P para trocar as mensagens.

Considerando os objetivos de P e Q e analisando os passos por eles executados, conclui-se que, para atender às necessidades de P e Q

I - O processo agrega os custos estimados das atividades do projeto, excluindo riscos e reservas para contingências.

II - Esse processo atribui estimativas de custos para os custos operacionais esperados no futuro.

III - A variância e o futuro desempenho do projeto serão avaliados a partir da linha de base de desempenho dos custos.

IV - A linha de base de desempenho dos custos é o orçamento no término faseado.

Está(ão) correta(s) APENAS a(s) afirmativa(s)

I - Como cada projeto é único e, normalmente, apresenta declarações de escopo diferentes, uma EAP elaborada para um projeto não pode ser utilizada como modelo para simplificar o processo de criação da EAP de outro projeto, mesmo que estes sejam semelhantes.

II - Independente do número de níveis da EAP, o nível mais baixo de cada estrutura é denominado nível de pacote de trabalho. Cada pacote de trabalho deve conter um identificador exclusivo que costuma estar associado ao plano de contas do sistema financeiro da empresa.O conjunto destes identificadores é chamado código de contas e somente deve ser utilizado para identificar os pacotes de trabalho.

III - O planejamento em ondas sucessivas é um processo de elaboração das entregas, fases do projeto ou subprojetos na EAP em níveis diferentes de decomposição, de acordo com a data prevista para o trabalho. O trabalho com previsão de execução mais próxima é mais detalhado do que o trabalho futuro.

IV - A linha de base do escopo do projeto é composta pela declaração de escopo do projeto detalhada, a EAP e o dicionário da EAP. Critérios de aceitação, requisitos de qualidade e recursos necessários são exemplos de informações utilizadas para detalhar cada um dos elementos da EAP no dicionário da EAP.

Estão corretas APENAS as afirmativas