Questões de Concurso Público IBGE 2010 para Analista de Sistemas, Desenvolvimento de Aplicações

Foram encontradas 60 questões

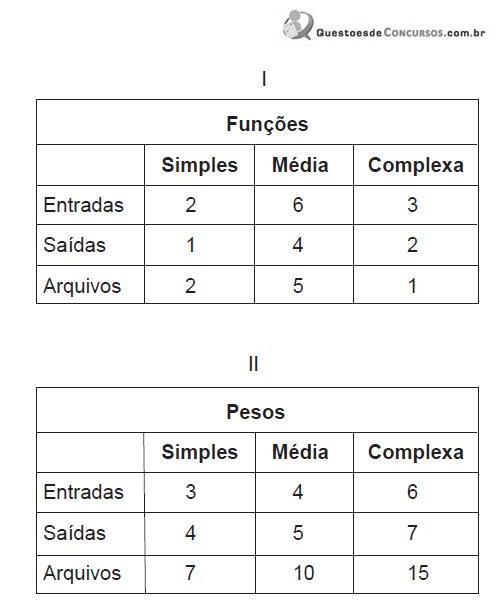

Assumindo-se que a produtividade média de uma equipe é de 8 horas por ponto de função (não ajustados), o valor mais próximo do esforço total estimado, em horas, para o desenvolvimento das funcionalidades do sistema é

I - A atividade de Codificação começa com a criação de um conjunto de histórias que descreve as características e as funcionalidades requeridas para o software a ser construído.

II - O XP encoraja o uso de cartões CRC (Class- Responsibility-Colaborator) como um mecanismo efetivo para raciocinar sobre o software no contexto orientado a objetos.

III - O XP emprega a técnica de refectoring na codificação, mas desaconselha a utilização da programação por pares.

IV - A criação de testes unitários antes da codificação começar é uma prática do XP.

V - Se um difícil problema de projeto é encontrado como parte do projeto de uma história, o XP recomenda a criação imediata de um protótipo operacional daquela parte do projeto.

Estão corretas APENAS as afirmativas

I - aplicar a técnica de IFQ (Implantação da Função de Qualidade) que permite coletar os requisitos excitantes, os quais refletem características que vão além das expectativas do cliente e mostram ser muito satisfatórios quando presentes;

II - utilizar tabelas de rastreamento que relacionam os requisitos identificados a um ou mais aspectos do sistema;

III - utilizar casos de uso para fazer uma coleta iterativa de requisitos, uma vez que o processo de levantamento de requisitos é uma atividade evolutiva.

Está(ão) correta(s) a(s) medida(s)

I - Para isolar a causa de um erro de software, os desenvolvedores deveriam utilizar a estratégia de depuração força bruta por ser o método mais eficiente, e, para grandes programas, utilizar a abordagem de rastreamento.

II - Para os testes de integração em sistemas orientados a objetos, poderiam ser utilizadas as estratégias de teste com base no caminho de execução e no uso.

III - Em sistemas orientados a objetos, o teste de sensibilidade poderia ser utilizado para tentar descobrir combinações de dados, dentro das classes de entrada válidas, que poderiam causar instabilidade ou processamento inadequado do sistema.

Constitui(em) prática(s) adequada(s) de estratégias de testes de software a(s) orientação(ões)

I - limite (boundary);

II - entidade (entity);

III - controle (control).

Na UML, essas classes podem ser representadas de forma visual, respectivamente, pelos símbolos

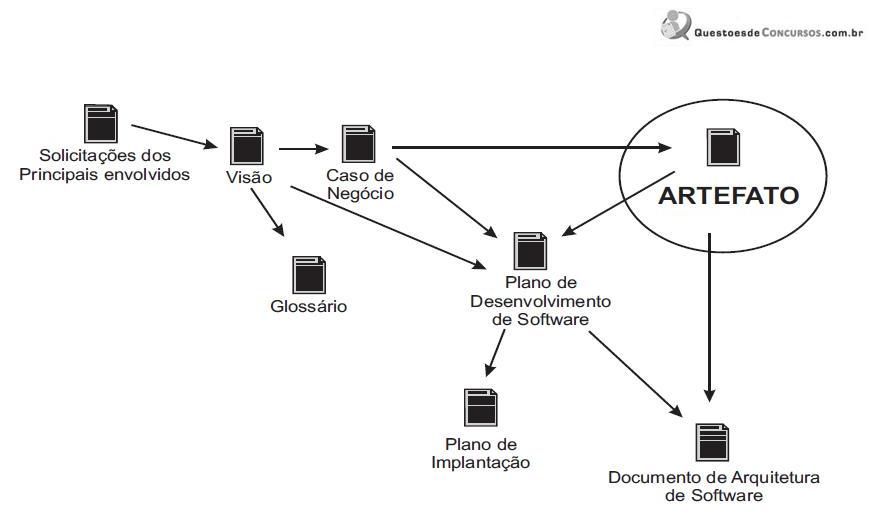

Qual é o nome do artefato identificado, na figura, pela palavra ARTEFATO e por um círculo?

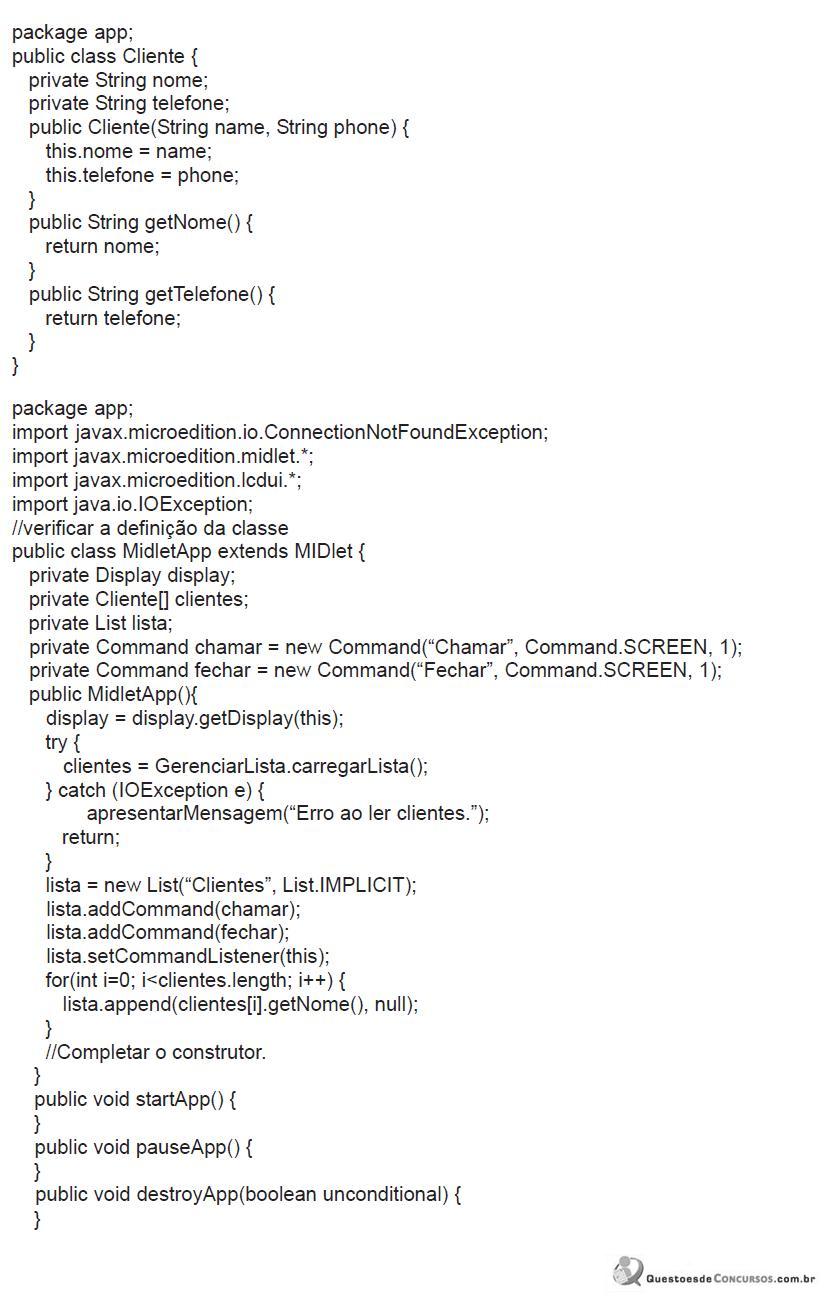

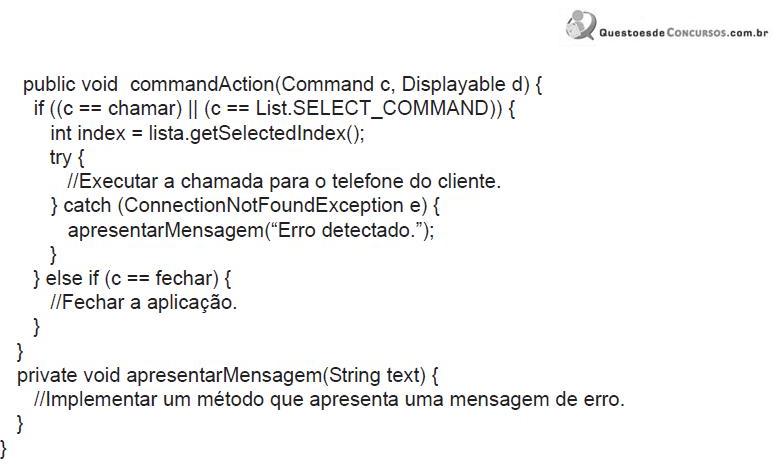

Algumas partes que ainda precisam ser implementadas estão identificadas por comentários. Tendo como base os comentários e as características da linguagem JAVA, é INCORRETO afirmar que

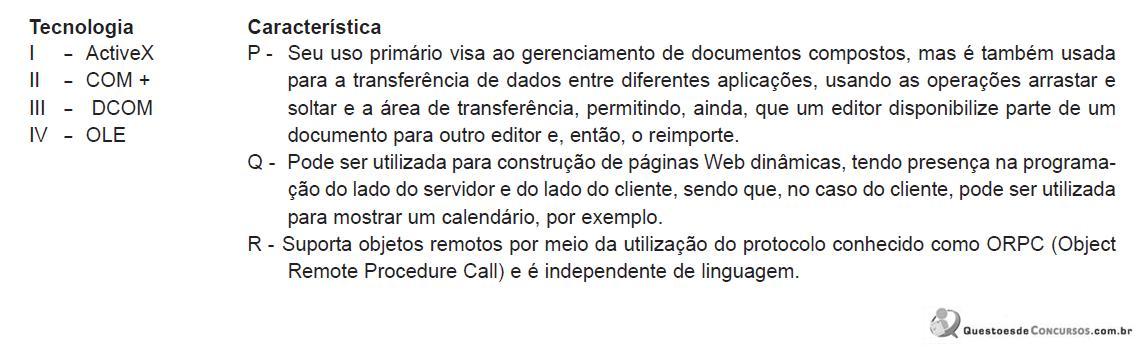

A relação correta é

I - O sistema de Compras deverá utilizar a camada de negócio do sistema de Contabilidade, também desenvolvido em plataforma J2EE, e que está instalado em outros servidores, para realizar consultas a informações bancárias dos fornecedores, sendo que a camada de negócio dos dois sistemas está baseada em EJB.

II - Um novo subsistema deverá ser implementado para atender novas necessidades do sistema de Compras, entretanto, os EJBs, que irão compor a camada de negócio deste novo subsistema, não devem utilizar descritores de deployment, mas sim, outra forma alternativa de configuração.

III - Um mecanismo assíncrono que permita que fornecedores possam, por meio do site do sistema de Compras, solicitar o envio de um e-mail com a lista de licitações que estão disponíveis no site e o valor das licitações de que os fornecedores estão participando é assíncrono porque o fornecedor não precisa ser informado de que o seu pedido foi realizado com sucesso ou não, além do fato de que este seria um processo complexo de ser implementado de forma síncrona.

IV - Um mecanismo de auditoria deve ser implementado em alguns EJBs do sistema de Compras de forma tal que sempre que os métodos de negócio destes EJBs forem chamados, um log de auditoria será gravado em uma tabela do banco de dados do sistema de Compras.

Para cada uma das necessidades acima, um analista propôs, respectivamente, as seguintes soluções:

. Implementar as interfaces remotas dos EJBs do sistema de Contabilidade que forem chamados pelo sistema de Compras, além de realizar todas as configurações e builds necessários.Como as chamadas serão remotas, os argumentos serão passados por referência para os métodos dos EJBs da Contabilidade.

. Utilizar o recurso de annotations, como por exemplo a Stateless annotation, que especifica que um EJB não pode manter o estado durante uma sessão com o cliente.

. implementar um MDB (Message Driven Bean) para tratar as requisições e o processamento do envio do e-mail, uma vez que o processo é assíncrono.

.Criar classes de interceptors para os EJBs, sendo o mecanismo de auditoria implementado nos métodos das classes de interceptors.

Sabendo-se que os EJBs do sistema de Compras seguem o padrão 3.0 e os da Contabilidade seguem o padrão 2.1, conclui-se que as soluções apresentadas pelo analista atendem às necessidades

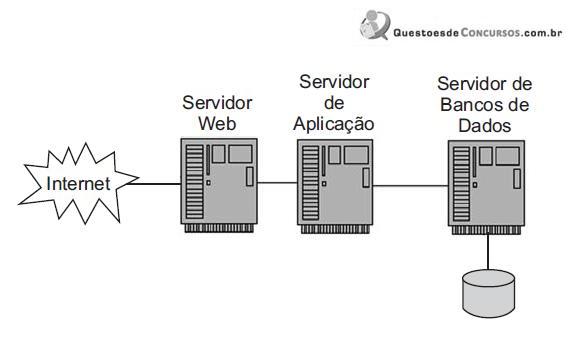

Sobre essa arquitetura foram feitas as afirmativas a seguir.

I - Drivers JDBC são utilizados pelas páginas HTML no Servidor Web para ter acesso a componentes CORBA no servidor de aplicações.

II - Se o nível de processamento aumentar, um novo servidor de aplicações pode ser colocado em uma estrutura de cluster para responder aos pedidos do servidor Web, caso em que a replicação de sessão, presente em alguns servidores de aplicação, garante que um servidor assuma as funções de um servidor com problemas sem que o usuário perceba o ocorrido.

III - Como uma boa prática na implementação de soluções J2EE, a lógica de negócio é implementada em classes que rodam no contêiner do servidor de aplicações, permitindo, também, que lógicas de negócio sejam implementadas por meio de procedimentos armazenados no banco de dados, caso seja necessário.

Está(ão) correta(s) APENAS a(s) afirmativa(s)

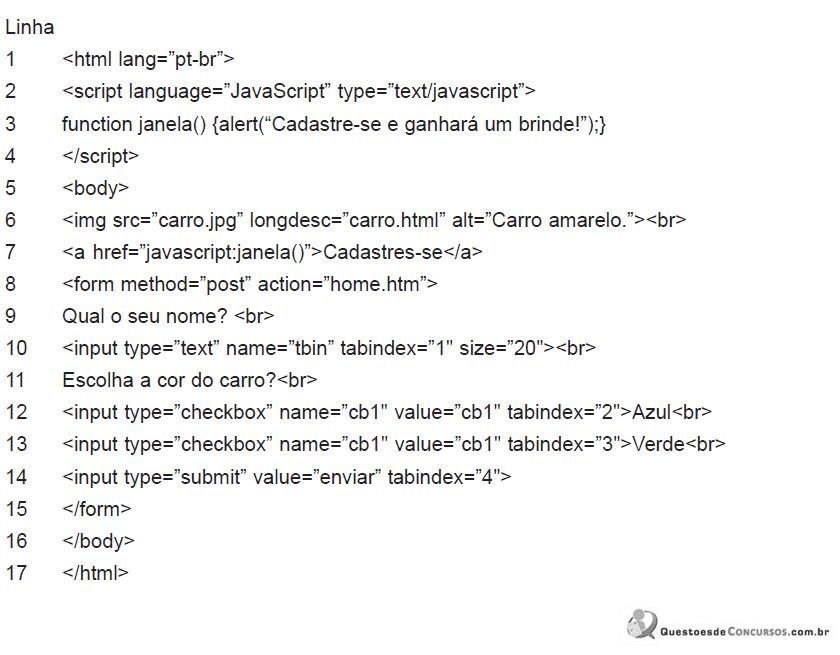

Na cartilha técnica intitulada Recomendações de Acessibilidade para a Construção e Adaptação de Conteúdos do Governo Brasileiro na Internet, as recomendações de Nível de Prioridade 1 referem-se às exigências básicas de acessibilidade, tratando-se de pontos em que os criadores e adaptadores de conteúdo Web devem satisfazer inteiramente. Caso não sejam cumpridos, grupos de usuários ficarão impossibilitados de acessar as informações do documento. Qual das linhas do código HTML acima fere as recomendações de Nível de Prioridade 1?

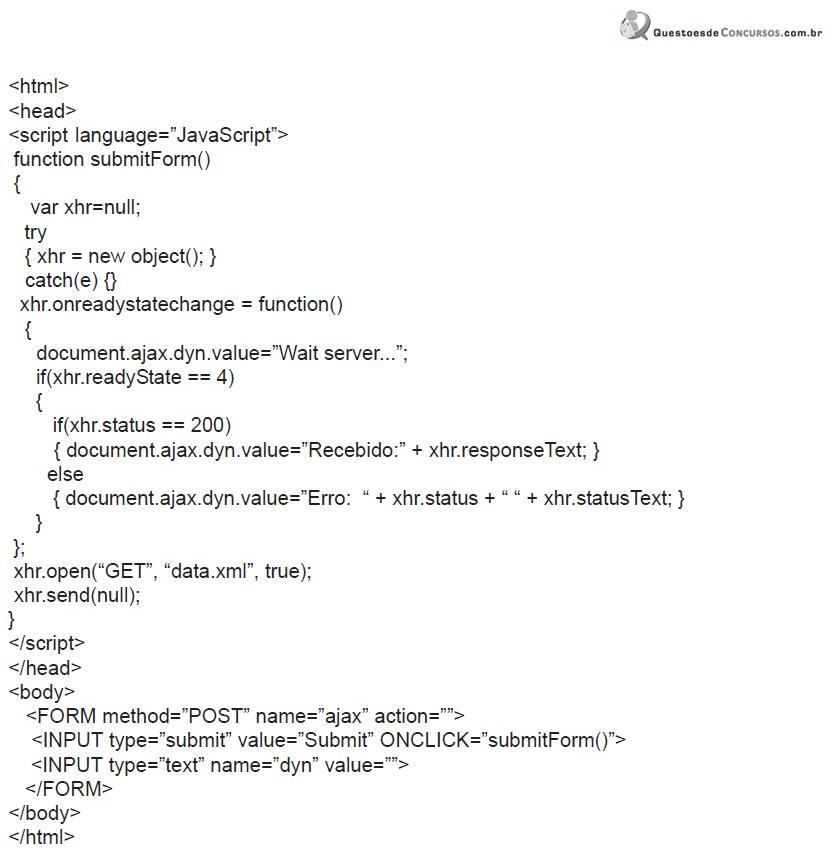

Para que esse código possa utilizar a tecnologia AJAX, na linha "xhr = new object();", "xhr" deve receber um objeto Javascript que torna possível a comunicação assíncrona com o servidor, sem a necessidade de recarregar a página por completo. Para tanto, no código acima, "object" deve ser substituído por

. As senhas dos usuários do site devem ser armazenadas criptografadas no banco de dados e, caso haja esquecimento da senha, o usuário deve solicitar o envio da mesma, descriptografada, para o seu e-mail, após confirmar informações pessoais.

. O servidor IIS (versão 6.0), no qual a aplicação está instalada, está ficando sem memória em função do grande número de acessos a um determinado aplicativo, afetando outros aplicativos.

.Os catálogos de produtos são feitos por uma empresa de design que envia, por e-mail, para o administrador do sistema, arquivos contendo fotos e descrições dos produtos que estão à venda no site, mas o nível de segurança desse processo deve ser aumentado por meio da utilização de um mecanismo que permita garantir que os arquivos recebidos pelo administrador sejam mesmo criados pela empresa de design. O analista propôs as iniciativas a seguir, atendendo a mesma ordem dos requisitos.

I - Utilizar uma função HASH para criptografar as senhas antes de salvá-las no banco de dados, sendo que, para recuperar a senha, será utilizado um algoritmo RSA que a descriptografe antes de ela ser enviada para o usuário.

II - Definir um número máximo de solicitações de kernel para o aplicativo, por meio do Gerenciador do IIS, de forma a impedir que um grande número de solicitações seja colocado em fila e sobrecarregue o servidor.

III - Deve ser utilizado um mecanismo de assinatura digital no qual a empresa de design assina digitalmente os arquivos gerados, utilizando uma chave privada, cabendo ao administrador do sistema, por meio de uma chave pública, verificar a autenticidade da assinatura.

Está(ão) correta(s) a(s) iniciativa(s)

A segunda oração do período pode ser substituída, sem a alteração de sentido, por Ambos vêm promovendo poluição visual...