Questões de Concurso Público Innova 2012 para Analista de Sistemas Júnior

Foram encontradas 60 questões

I - Se o desenvolvedor pergunta então o usuário responde.

II - O usuário não responde ou o chefe de seção responde.

III - O desenvolvedor pergunta.

Conclui-se que o

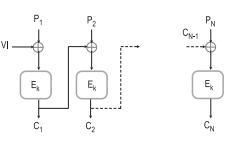

O esquema acima representa o modo de encadeamento de blocos cifrados CBC, no qual E k representa o algoritmo de cifrar E sob a chave k; Pi (1 ≤ i ≤ N) são os textos em claro; Ci (1 ≤ i ≤ N), os textos cifrados correspondentes, e VI, o vetor de inicialização.

Se D k é a função inversa de Ek , tal que Dk (Ek (X)) = X, onde X é um texto em claro, qual é o esquema que representa a decifragem correspondente ao esquema de cifragem apresentado?

o conectivo * é tal que sua tabela verdade é idêntica à tabela verdade da proposição “se p então não p ou q". Em consequência, a proposição p * r equivale à proposição

Qual o tipo de interrupção, associada ao processo do programa, causado por esse problema?

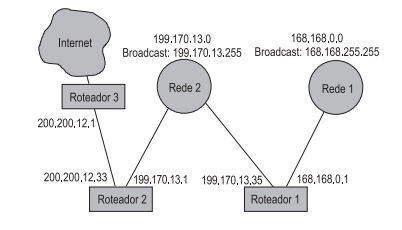

Considere a estrutura de rede mostrada na figura a seguir

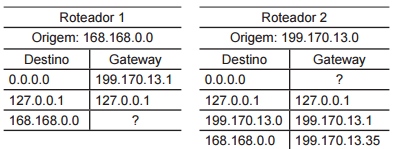

Nessa estrutura, foram configuradas, manualmente, as seguintes tabelas de roteamento dosroteadores

1 e 2

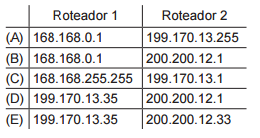

Para que essa rede funcione sem problemas de roteamento, quais os valores que devem ser postos onde está marcado com “?" em cada tabela, de modo que cada datagrama enviado pela rede origem com destino a uma rede indicada na coluna “Destino" siga para o endereço indicado na coluna “Gateway"?

Assumindo que o algoritmo de escalonamento é FIFO, qual o tempo médio de espera na fila de execução se eles forem executados nas seguintes ordens: O1: P2-P3-P4-P1 e O2: P3-P2-P1-P4?

M1 M2 M3 M4 M5 M6 M7

11k 5k 20k 22k 8k 11k 11k

Sejam 7 processos executados com os seguintes tamanhos: P1= 5K, P2 =11K, P3 =16K, P4 = 8K, P5 = 4K, P6 = 8K e P7 = 6K.

O arranjo entre as partições e os processos, após a execução do algoritmo de alocação de memória best-fit, é